Активность

- Последний час

-

Александр Резник подписался на Центр обновления Windows, служба была переименована в wuauserv_bkp

-

Центр обновления Windows, служба была переименована в wuauserv_bkp

Александр Резник опубликовал тема в Помощь в удалении вирусов

Добрый день! Достался в наследство сервер Win2016 Datacenter (контроллер домена, терминальный сервер, работает 7 человек). Переставить его пока нет возможности, работают ежедневно с 9 до 21. Отобрал у всех права администратора, починил центр обновления. Ранее там находили вирусы, сейчас установлен Dr.Web, который ничего не находит. Но подозреваю, что остались следы. Файл с логами во вложении. CollectionLog-2026.02.03-00.07.zip-

- wuauserv_bkp usosvc_bkp

- waasmedicservice_bkp

- (и ещё 2 )

- Сегодня

-

580 и 581: ( -5! + V( 8 + 1 )! ) / "006" = 100 not-006 , 2 варианта 581727: 58 + 1 * 7 ^ 2 - 7 = 100 581747: 58 + 1 * 7 ^ V(4) - 7 = 100

-

577: 5! - 7 - 7 - "006" not-006, 2 варианта! 577727: ( -5 + 7 ) * ( 77 - 27 ) = 100 577747: ( 57 - 7 ) * 7 * V(4) / 7 = 100

-

Следы на песке хоть и оставлены на о. Хайнань, а всё равно ведут в Дубай... Гейт 168, рейс 383. В терминах соседней ветки = V(16)*(8-3)*(8-3)

-

576: 5! -7 -6 - "007" = 100 ( −5! + 7! ) / 6 − "006"! = 100 not-006-007: 0 вариантов!

-

not-006-007: 0 вариантов! 727 и 747 можем привести к 7 вот так: 7 * 2 - 7 = 7 * V(4) - 7 = 7.

-

Taigozxc присоединился к сообществу

-

570 и 571: -5! + ( 7-1 )! / "006" = 100 Не-006: 2 варианта 571727: -5 * 7 + 1 * 7 + 2^7 = 100 571747: -5 * 7 + 1 * 7 + V(4)^7 = 100

-

Я же обещал что будет просто. Это вам не шетёрки-семёрки долбать UPD: и вот что... я - перфекционист. Посему, плиз, выделяйте болдом начало выкладок про очередной трёхзнак.

-

567: 5! - 6 - 7 - "007" = 100 5! -6 - 7 * "002" = 100 "не-002-007" - пусто! Ноль вариантов.

-

Для 556, 565 и 566: 5 * 5! / 6 = 5! / 6 * 5 = 5 * 5! / V(6) / V("006") = 5! / V(6) * 5 / V("006") = V(5) * 5! / 6 * V("005") = 5! / 6 * V(5) * V("005") = 100. (not-001-002-005-006-010) ( -5! + 6! ) / 6 = ( -5! + 6! ) / V(6) / V("006") = ( -5! + 6! ) / ( 6! / "005"! ) =100 "не-002-005-006" = 0 вариантов!

-

И тогда для 507 и 517 только две концовки 727 и 747. Все умещается в одну формулу: −V( 5−1 ) × ( 7+7 ) + 2^7 = 100 −V( 5−1 ) × ( 7+7 ) + V(4)^7 = 100

-

"не-003-007" = 28 штук. Комбинаций, начинающихся с 0,1,3,6,7,9 - нет! aaa-not-003-007.xods 262 525 572 826 268 545 576 828 282 555 578 846 284 560 585 848 286 561 596 857 565 862 468 864 475 868 486 875

-

507 - что можно сказать об этом чудесном сочетании правильных цифр? 50 * ( 7 - "005" ) = 50 * V( 7 - "003" ) = 100 not "003,005" = 35 комбинаций. Многовато... Что ещё можно придумать? У меня получилось: 5*(0! +-* 7 + "012,013,014" = 100 => ну и фильтр на все эти 35 наложить.

-

Пришло время пятёрок. Их немного, всего 12. И они все в целом не такие сложные... 507 570 517 571 556 576 565 577 566 580 567 581 Удачи в решении!

-

А чего ждать-то? У меня ещё полтора часа до посадки. Сейчас заготовку для пятёрок сделаю. Глядишь, на наживку Xandr клюнет...

-

С Днём Рождения!

-

Загрузите SecurityCheck by glax24 & Severnyj и сохраните архив на Рабочем столе. Разархивируйте, запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7/8/10/11); Если увидите предупреждение от вашего фаервола относительно программы SecurityCheck, не блокируйте ее работу; Дождитесь окончания сканирования, откроется лог в Блокноте с именем SecurityCheck.txt; Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt; Прикрепите этот файл в своем следующем сообщении.

-

Он говорил, что тоже с Поволжья. У нас сейчас тоже хорошо заметает, как и Москву. Может его работа связана с уборкой снега и нет времени выйти на форум?

-

А куда Xandr_5890 пропал? Уже неделю его не слышно..

-

MikeOne подписался на Снова .ant_dec шифровальщик

-

Снова .ant_dec шифровальщик

MikeOne опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

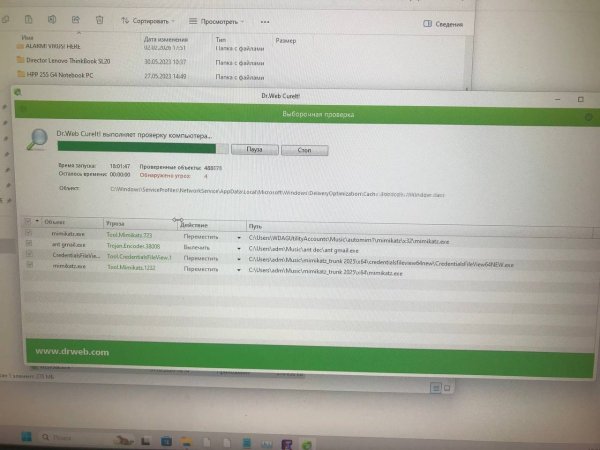

Собственно прочитав множество тем за последнюю неделю данная беда и меня настигла. Зашифровано ant_dec файлами, скорее всего через RDP FRST.zip включает в себя: FRST.txt, Shortcut.txt, Addition.txt CryptedFiles + Ransomware.zip включает в себя: Dectryption-guide.txt и пару зашифрованных файлов ссылка удалена - Пароль: virus Virus_2.zip включает в себя Virus.zip Внутри: HOP.KEY, ant gmail.exe, mimikatz.exe и все сопутствующие файлы которые были найдены рядом с вирусом ПК до сих пор запущен (Не перезагружался) (Отключен от сети) Анализ DrWeb.Cureit скидываю FRST.zip CryptedFiles + Ransomware.zip Строгое предупреждение от модератора Mark D. Pearlstone Не публикуйте вредоносные и потенциально вредоносные файлы и ссылки на форуме. -

nezak123 присоединился к сообществу

-

Чем атрибуция киберугроз помогает на практике? | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

Далеко не все практикующие ИБ-специалисты считают целесообразным определять, кто именно стоит за вредоносным ПО, обнаруженном при атаке на их компанию. Типичный алгоритм действий при расследовании подобных инцидентов таков: нашли подозрительный файл → если антивирус его не заблокировал, проверили в «песочнице» → увидели вредоносную активность → добавили хеш в списки блокировки на средствах защиты информации (СЗИ) → пошли пить чай. Так поступают многие ИБ-специалисты, особенно когда у них нет достаточного времени на расследование инцидентов или не хватает знаний и навыков «раскрутить» по ниточке весь клубок хакерской атаки. Однако, когда речь идет о целевых атаках на компанию, это прямой путь к провалу, и вот почему. Если злоумышленник настроен серьезно, он редко ограничивается единственным вектором атаки. Возможно, вредоносный файл, который вы обнаружили, к этому моменту уже сыграл свою роль в многоступенчатой атаке и более не представляет особой ценности для атакующего. А злоумышленник уже глубоко проник в вашу инфраструктуру и продолжает действовать при помощи других вредоносных инструментов. Для того чтобы гарантированно устранить угрозу, необходимо выявить всю цепь атаки и нейтрализовать ее. Но как сделать это эффективно и быстро, пока злоумышленники не успели причинить реальный ущерб? Один из способов — погрузиться в контекст. По файлу определить, кто именно вас атакует; быстро выяснить, какие еще инструменты и тактики используются этими же злоумышленниками; проверить свою инфраструктуру на наличие связанных угроз. Для этих целей есть немало инструментов threat intelligence, но я покажу, как это работает, на примере нашего Kaspersky Threat Intelligence Portal. Практический пример пользы от атрибуции Допустим, вы загружаете на сайт найденный вами файл ВПО на портал Threat Intelligence и выясняете, что он используется, например, хакерской группировкой MysterySnail. Что вам дает это знание? Давайте посмотрим на доступную информацию: View the full article -

Вспоминается задачка: как из восьми разных цифр соорудить чисто, которое делится на каждую из цифр. Решали её где-то лет 5-8 тому назад в старой мат-ветке. А по поводу решения - я и не сомневался, что есть! Но самому искать тяжеловато, особенно где-то в небе над Карачи, когда самолёт трясёт так, что вискарь из стакана выпрыгивает. Но ничего, сейчас долечу - и завтра начнём 5-ку делать. Но там ничего сложного не обещаю.. Но для порядку всё же надо показать все решения. Вот, заканчиваю: 676111 6!/(7+(6-1)^-1*1) = 100 Всё на этом, шестёрка полностью освоена! Ура, товарищи!

-

MariaMG присоединился к сообществу