Поиск

Показаны результаты для тегов 'cryakl'.

Найдено 180 результатов

-

cryakl Шифровальщик, помогите решить

Atokarev опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Помогите пожалуйста определить что за шифровальщик. На момент зараения антивирусов не было установлено. Windows 10. README.txt Logs.zip Зашифрованные — копия.zip -

Всем привет! Ищу помощи в расшифровке семейного архива фотографий. В далеком 2016 году попавший на компьютер вирус зашифровал очень много файлов, я их бережно сохранил в архив, и вот, спустя десять лет решил попытать удачу в его расшифровке. Писать на этот адрес, указанный в каждом файле очень не хочется, сможете чем то помочь?

-

crylock 2.0.0.0 [РАСШИФРОВАНО] зашифровали файлы трояном похожим на cryakl

nik_koval опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

компьютер был заражен трояном вида cryakl(предположительно) и зашифровал все пользовательские файлы на компьютере. каждый файл был дописан этим - [paybackformistake@qq.com].[BD72D4C5-98B51E94] пароль к архивам - nik-pc crypted_files_and_ransom_note.zip logs_frst_addition.zip -

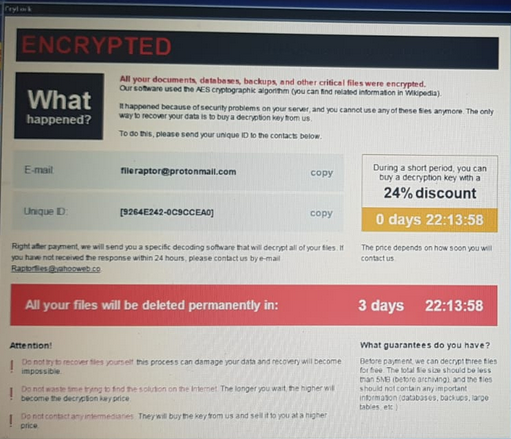

crylock 2.0.0.0 Поймали шифровальщик Raptorfiles@yahooweb.co

Новый Дом опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Вчера вечером взломали по RDP методом подбора паролей.... В результате зашифрован 1 компьютер и 1 сетевой диск. Файлы логов с компьютера прилагаем. Как их получить с сетевого диска пока не ясно - разберемся позже... Очень нужна Ваша помощь! Файлы прилагаем. Спасибо! Addition.txt FRST.txt virus.rar -

crylock 2.0.0.0 Шифровальщик. [Raptorfiles@yahooweb.co].[AB3F62F5-F38B2CA6]

Vitaly9367 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго времени суток. После открытия RDP порта, буквально через сутки-полтора подвергся атаке шифровальщика. Шифровальщик забрался на два сервера и убил порядочное кол-во файлов. Существует ли расшифровка? Если нет, то можно как то подчистить за ним реестр и мусор удалить его? Буду благодарен. Прикрепляю данные с двух серверов. Addition-1.txt Addition-2.txt FRST-1.txt FRST-2.txt virus-1.zip virus-2.zip -

Заразился windows server 2008r2, пока неизвестно по какой причине. Зашифровал на себе почти всё и куда смог дотянуться по сети к общему доступу других компьютеров. Во вложении так же оригинал одного из зашифрованных файлов. files.7z FRST_14-06-2022 13.09.50.txt Addition_14-06-2022 13.09.50.txt

- 8 ответов

-

- шифровальщик

- cryakl

-

(и ещё 1 )

C тегом:

-

crylock 2.0.0.0 Зашифровало файлы, остались некоторые оригинальные файлы

rashid47 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Зашифровало все файлы на сервере, но есть такие-же файлы не зашифрованные. Есть какие-то варианты расшифровки ? file.rar -

crylock 2.0.0.0 Поймал Шифровальщик Cryakl адресом honestandhope@qq.com

tvvvitos опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день! Поймал шифровальщик, по видимому Cryakl. Файлы прилагаю. Есть ли шанс расшифровать файлы? encrypted.rar- 3 ответа

-

- шифровальщик

- cryakl

-

(и ещё 1 )

C тегом:

-

crylock 1.2.0.0 Помощь в расшифровке данных (предположительно Crayckl)

Maks Crane опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

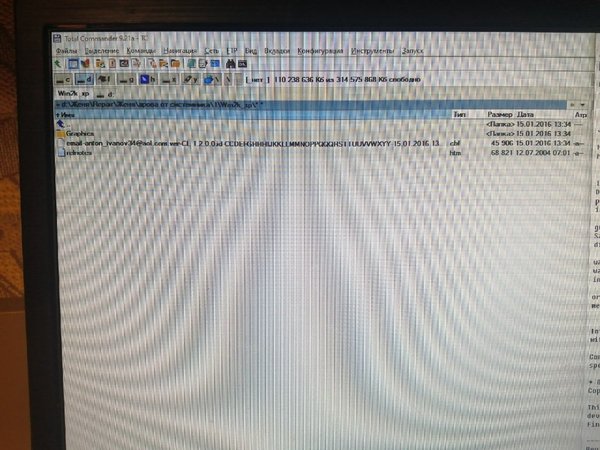

Добрый день В 2016 году был пойман вирус шифровальщик - все банально - было открыто какое то письмо и осуществлен переход по ссылке. Оригинал письма был удален, восстановить нет возможности. По всем описаниям (имя файла, тип заражаемого файла) подходит под Crayckl 1.2 (скриншот во вложении) Названия файла соответствуют маске email-<...>.ver-<...>.id-<...>.randomname-<...>.<CBF> Сканирование на предмет наличия вируса ничего не дало. Возможно был удален ранее. Скриншотов или иных файлов с требованиями также не имею в наличии. У всех расширение CBF. Пытаюсь лечить так: загружаюсь с Live Flash, зараженный диск подключается как второстепенный (с него загрузки не происходит). Ни RakhniDecryptor, ни Rannoh Decryptor (этот требует оригинального, незараженного файла, которого увы нет)- 5 ответов

-

- cryakl

- anton_ivanov34

-

(и ещё 1 )

C тегом:

-

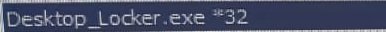

Здравствуйте, значит, что делать в такой ситуации, как я понял, у пользователя учетные данные были скомпрометированы, потом, подключились под ограниченными правами данного пользователя с правами пользователь, загрузили файлы, и произвели блокировку его рабочего стола. Теперь файлы, к которым имел пользователь доступ, они зашифровались, я так понял по информации файлов, это: вирус шифровальщик "CryLock" или "CryLock Ransomware"со следующими эл.адресом flydragon@mailfence.com, который не все файлы смог шифрануть, но часть шифрованную и оставил такую надпись "[flydragon@mailfence.com][sel4ru].[3E2730A7-21C21601]", и некоторые файлы имеют с расширение .cfl Я как авторизированный пользователь корпоративного антивируса, могу получить рекомендации по данному вирусу? так как есть предложенные варианты, другого антивируса решения, но на сколько он действительны они не известны мне на данный момент. Я сейчас произвел копию автономной машины, чтобы её выгрузить в виртуальному машину и при помощи снимков (snapshot) проводить тест на восстановление файлов, с учетом того, что при не корректных действий, я могу вернутся назад в исходному состоянию и проверить снова. Вирус шифровщик вымогатель именую себя файлом и наименованием как "Desktop locker" - которая запущена на экране и просит вести пароль. При вводе тестового пароль, он сразу сообщает, что сколько попыток мне осталось до ? "не известного состояния". Найденных в описаниях в сети, написано что "CryLock" это следующим типом или программистом Cryakl и его решение. Как можно решить вопрос с дешифрации с помощью специалистов ?

-

Прошу помочь в расшифровке данных. Зашифрованы файлы документов. В расширении добавлено [darkmask@mailfence.com][fervis].[98252B9E-3FE98E00] В каждой папке появился файл how_to_decrypt.hta Удалось найти оригинальные, не зашифрованные файлы. Возможно это поможет. Заранее благодарен за помощь. Files.rar

-

Здравствуйте! Вот и мы попались. Зловред залез через RDP. Успел наделать страшного. Буду крайне признателен за любую помощь. 1Cv7.MD[flydragon@mailfence.com][sel4ru].rar 1SOPER.CDX[flydragon@mailfence.com][sel4ru].rar how_to_decrypt.rar

- 9 ответов

-

- шифровальщик

- вируc

-

(и ещё 1 )

C тегом:

-

Добрый День Файлы зашифрованы по типу имя_файла[balancebb@mailfence.com].[FC9CDEB9-37C604B8] По описанию похож на Cryakl 1.9.0.0 Вирус удалил все зараженные файлы но получилось восстановить OS не загружается логов предоставить не могу Прошу помочь с расшифровкой бэкапов Описание во вложенииhow_to_decrypt.zip зашифрованный файл.zip файл от бэкапа зашифрованный.zip

-

crylock 1.9.2.1 Шифровальщик Cryakl 1.9.2.1 Нужна помощь

val1988 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте нарыл тело этого шивровальщика, может кто сможет помочь в востановлеении данных. С бекапов часть вытащил а свежие походу в ауте. Шифровальщик Cryakl 1.9.2.1 -

crylock шифровальшик reddragon000@protonmail.ch

booksermc@gmail.com опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

у нас в филиале поймали вирус шифровальщик reddragon000@protonmail.ch. на нашем файл-сервере зашифрована всего одна папка вроде бы . я её удалил так как она есть в бэкапе. Как проверить сервер что бы разрешить продолжить работать в безопасности. связь с филиалом разорвана и пока не требуется CollectionLog-2020.06.10-12.30.zip -

crylock 1.9.2.1 Зашифровано [graff_de_malfet@protonmail.ch]

GarryGorbunov опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Addition.txtFRST.txtПрилетел такой же шифровальщик. Отчеты farbar прилагаю. -

Зашифровано много файлов на сервере, файлы имеют расширение [graff_de_malfet@protonmail.ch][123].[698786F3-6D879E33]. Есть шансы расшифровки? Счет на оплату № 912 от 02.04.2020.pdf[graff_de_malfet@protonmail.ch][123].[698786F3-6D879E33]

-

Шифранулся компьютер и очень старые (очень нужные) базы 1с, прикладываю автолог CollectionLog-2020.05.26-17.55.zip

-

cryakl [РЕШЕНО] Ransomware cryakl 1.5.1

imagic опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Попал по раздаче на ransomware. В вашем форуме заметил лечение конкретного пользователя от данного шифровальщика - тема blackdragon43@yahoo.com. Как я понимаю, версия та же, 1.5.1.0. Таким образом, у меня есть шанс восстановить? Пример названия файла: email-3nity@tuta.io.ver-CL 1.5.1.0.id-.fname-Autoruns.exe.doubleoffset Порадуйте меня, пожалуйста, чем сможете На данный момент читаю порядок оформления запроса о помощи. По мере возможности обновлю тему. Кстати, уже назрел вопрос: я извлёк жёсткий диск из жертвы и открыл его через USB адаптер на ноуте. Соответственно, загрузка произведена с другой системы, незаражённой. Какие требования в данном случае для корректной идентификации проблеммы? -

cryakl шифровальщик Doubleoffset

rofar опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте! Шифровальщик зашифровал файлы на сервере. Возможно вы поможете попробовать восстановить их? Есть пара файлов - зашифрованный и такой как он был до шифровки, их прикреплять нужно? -

cryakl Помогите, пожалуйста, с расшифровкой.

G0sh@ опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте! Помогите, пожалуйста, с расшифровкой email-hola@all-ransomware.info.ver-CL 1.5.1.0.id-2792387762-226255123831548241453476.fname-1 этаж вход.jpg(2).doubleoffset Сообщение от модератора Mark D. Pearlstone Перемещено из темы. virus.7z -

Здравствуйте, Поймал шифровальщик (email-hola@all-ransomware.info.ver-CL 1.4.1.0.id-1019697497-27.02.2018 11@45@061761572.fname-20130228.xml). Зашифровал весь комп и HDD-хранилище. Винду переустановил, а вот hdd-харнилище нет. Помогите, пожалуйста, расшифровать файлы на hdd. Заранее благодарен. Сообщение от модератора Mark D. Pearlstone Перемещено из темы.

-

cryakl [РЕШЕНО] Зашифровались файлы email-biger@x-mail.pro.ver-CL 1.5.1.0

igmakarik опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день! Возникла проблема с шифрованием файлов в файловом хранилище. В основном, оказались зашифрованы jpeg. На компьютере переустановил систему. Есть ли какие-то решения данной проблемы? Заранее, огромное спасибо за помощь. email-biger@x-mail.pro.ver-CL 1.5.1.0.rar -

cryakl [РЕШЕНО] email-biger@x-mail.pro.ver-CL 1.5.1.0

zmunya опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте, прошу помощи в расшифровке файлов. Логи снять не могу, на зараженном компе давно переустановили систему. Прилетел шифратор во вложении почты. Прикрепил три файла в архиве. Могу поискать исходники, если нужны. email-biger@x-mail.pro.ZIP- 8 ответов

-

- cryakl 1.5.1.0

- doubleoffset

- (и ещё 1 )

-

Добрый день! вирус у клиента зашифровал файлы по типу email-trojanencoder@aol.com.ver-CL 1.2.0.0.id-EFGGHIIJKLLLMNNOPQQQRSSTUUUVWXXYYYZA-12.01.2016 8@36@129985386.randomname-XYZABBCDEEFGGGHIJJKKLMMNOPPPQR.SST файла с сообщением не сохранилось подскажите , возможно ли расшифровать и что для этого нужно?