Лидеры

Популярный контент

Показан контент с высокой репутацией 07.07.2021 во всех областях

-

В любой работе, в которой присутствует доля творчества и свободы, люди периодически сталкиваются с "Хотели как лучше" и т.д. Я еще в бытность админом это ощутил, когда делал несколько скриптов, которые сокращали время выполнения некоторых рутинных заявок, но в итоге ими пользовался только я, т.к. "ну мы уже привыкли делать, как делали" По поводу з/п или увольнения. Увольняют же обычно за проступки, а з/п повышают за хорошую работу и достижения:) Т.е. конечно же поднять з/п легче (и делать это приятнее), чем увольнять. И я рад, что первое происходит чаще, чем второе. Если же вопрос про кейс "Либо з/п х2, либо вот оффер в другую компанию", то тут все очень индивидуально.... Про контроль. Если рассматривать процесс обработки заявок, то у нас есть некоторый набор метрик, который позволяет оценить, как хорошо сотрудники справляются с очередь + можно оценить жалобы на нашу работу со стороны коллег за определенный период. Если рассматривать работу над исследованиями/аналитикой/автоматизациями, то там обычно есть определенные вехи в задаче, которые надо достичь, и на регулярных созвонах мы их обсуждаем. По поводу интересных вопросов. Я человек довольно общительный, поэтому не могу, наверное, выделить что-то конкретное. По поводу будущего. Я, честно, пока об этом не думал. Мне нравится то, чем я занимаюсь, нравится работать с людьми, строить что-то вместе. Более того, у меня есть еще собственные челенджи на моей должности (например, научиться реверсить малвару хотя бы на уровне младшего вирусного аналитика, ведь на должность руководителя сменными вирусными аналитиками, я, по сути, перешел с должности руководителя системными администраторами) Понятно:) Как я написал выше, что с Opentip для нас более высокий приоритет имеют потенциальные ложные срабатывания. Но это не значит, что потенциальную малвару с Opentip мы не смотрим. Во-первых, сначала такие файлы попадают на автообработку и, часто, детектируются автоматом. Но если детект не создался, то даже если аналитик не разбирал конкретно этот файл, он вполне может сделать эвристику, которая будет детектить все семейство (включая и этот файл). Просто вы должны понимать, что нам приходят сотни тысяч (а иногда и миллионы) файлов в день. Даже 1000 аналитиков такой поток вручную разобрать не в состоянии. Не совсем так. Для значительной части пользователей вся цепочка пролечивается уже сейчас, потому что мы ее нашли и подетектили. Но часть пользователей могут испытывать проблемы. Именно поэтому нужно сразу заводить кейс в саппорт, если у вас при актуальных базах не долечивается какой-либо зловред. Обновление баз также нужно производить регулярно, потому что значительная часть таких запросов к нам и не была бы создана, если бы базы были актуальными. В идеале конечно должны удаляться все хвосты, но на практике не всегда оставшийся мусор можно безопасно удалить. В любом случае, если в продукте будут включены все компоненты защиты, то чаще всего малвара даже хвосты оставить не успеет. А в том кейсе, что по ссылке, нужно было сразу обращаться к нам (через саппорт), т.к. странно, что удалилась только DLL, а файл, который ее дергает, не удалился. Подозреваю, что кто-то что-то не доделал с нашей стороны. Путешествовать люблю, но все-таки больше люблю поваляться на пляже и поплавать. Из воды могу часами не вылезать. Последний раз был на Кипре в Протарасе. Я уже смутно помню, как это было:(, т.к. было это в 2019 году, а когда начались проблемы с Covid, мы решили с семьей пока не рисковать. По поводу Covid и работы. Мы уже почти полтора года работаем с аналитиками по домам. Не могу сказать, что это как-то сильно поменяло работу, в какие-то моменты стало проще соблюдать баланс между работой и личной жизнью (т.к. дорога до работы туда-обратно суммарно занимала у меня от 2 до 3 часов), но иногда сложнее сосредотачиваться, т.к. моей дочке 4 года, и если вдруг случается, что она приболела, перформанс может проседать... По поводу вакцины. На прошлой неделе бахнул себе первый укол спутника:) 20 июля пойду на второй. Привет! За 2.5 года работы в Вирусной лаборатории я с саботажем не сталкивался, но вероятность такого события конечно же есть всегда... Тут я не могу подробно вам рассказать, как конкретно осуществляется контроль, но нужно понимать, что каждый детект или обеление файла или ссылки логируются, и мы можем быстро вычислить, кто именно нашкодил, поэтому пытаться это как-то скрыть и надеяться на лучшее бессмысленно.2 балла

-

2 балла

-

Привет! Очень редко мы просматриваем форум по собственной инициативе. Чаще всего аналитики заходят сюда в том случае, если в какой-либо заявке есть ссылка на форум с описанием той проблемы, которую нас просят решить. Просто наша работа построена так (и загрузка по заявкам от клиентов такая), что почти в каждый момент времени у аналитика есть бэклог сэмплов/ссылок на анализ. По поводу майнера, который не пролечивается до конца. Такие ситуации бывают нечасто, но, к сожалению, бывают. Возникаю они тогда, когда не удается быстро раскурить всю цепочку родительских файлов, которые в итоге и дропают тот child-файл, который мы начинаем детектить раньше. Как раз в данный момент аналитики занимаются подготовкой дженериковых детектов для всей цепочки родителей. Свободное время чаще всего провожу с семьей, но также стараюсь заниматься вокалом и тренажерным залом по мере возможностей. Иногда могу купить какую-нибудь новую игрушку (типа Call of Duty), и за вечер ее пройти:) Да, в момент регистрации знал:) Про клуб знаю давно, но форум посещал очень редко, к сожалению... Поэтому никого из форумчан не знаю, но буду рад со всеми познакомиться! Привет! У меня и у аналитиков рабочие дни сильно отличаются. У аналитика смена длится 8 часов (но большинство ребят могут и дольше просидеть, разбирая какие-либо интересные кейсы или прокачиваясь в какой-нибудь из дженериковых технологий детектирования), в Москве работают 2 смены с 10 до 18 и с 18 до 2 ночи. В 2 ночи по Москве работать начинают наши коллеги с Владивостока (у них в этот момент 9 утра). В сменах ребята тоже делятся по ролям: кто-то делает заявки от пользователей и следит за выходом обновлений баз, кто-то разбирает таски от роботов, а кто-то занимается дополнительными задачами по самообучению, развитию технологий, анализу проблем в нашей работе и т.д. Роли ротируются. Мой рабочий день может начаться в 9 утра, а закончиться в час ночи:) Это не значит, конечно, что все 14 часов я не встаю от компьютера, но при работе с командой, которая покрывает 24/7, есть свои нюансы (например, с одним из сотрудников по задачам, связанным с IDS детектирование, мы созваниваемся каждые 2 недели в районе 12 ночи). Задачи все, в основном, организационные/бизнес-аналитические: продумать и согласовать процесс поддержки пользователей в рамках какого-либо нового сервиса, подготовить требования по новому функционалу команде, которая занимается разработкой системы обработки заявок для аналитиков, улучшить пользовательский опыт по взаимодействию с нами и т.д. Вот недавно был кейс, когда люди не с первого раза смогли найти окно, в которое нужно постучаться, чтобы зарепортить нашу фалсу на софт при условии, что заявитель не является клиентом Лаборатории -> Доделывали статьи с описанием, как это правильно делать, наполняли ключевыми словами для поисковиков и т.д. Требования для соискателя: уметь в реверс-инжиниринг (Assembler/С, дебаггеры, IDA), уметь писать скрипты для автоматизации собственных задач (например, на python/powershell), уметь вести переписку на английском и однозначно понимать даже ломанную письменную речь. Желательно: уметь программировать (например на C#), иметь опыт работы с малварой и ее классификацией+быть в теме последних трендов, быть готовым работать в вечернюю смену (такси до дома оплачивается). Привет! В тот момент я еще работал в Департаменте ИТ на 2 линии поддержки, поэтому не мог прочувствовать весь тот ажиотаж, который происходил в Департаменте исследований угроз:) Но мы с админами также очень живо обсуждали эту атаку. Не могу сказать, что были какие-то особые чувства... Привет! Если брать только группу, в которой работаю я, то на смене могут работать до 5 вирусных аналитиков одновременно (но такое бывает редко, чаще всего заявки/таски параллельно разбирают не более 3 аналитиков). Но если брать подразделения AMR (вирусы, трояны и т.д.) и CFR (фишинг, спам) в целом, то на заявках единовременно может находить и порядка 10 аналитиков (а может и больше). Поток заявок очень большой (т.е. если бы мы ставили себе задачу обработать все письма, которые прилетают нам напрямую на newvirus или приходят с Opentip, то нам пришлось бы увеличить штат как минимум в 2 раза), поэтому с Opentip в первую очередь мы обрабатываем потенциальные ложные срабатывания. Но, если мы видим, что какие-либо сэмплы от клиентов, например, с платной поддержкой как-то связаны с теми, которые уже приходили с Opentip, то мы можем брать заявки от такого доброжелателя на контроль. По поводу времени появления детектов на файлы мне, честно, сложно сказать, почему его так долго делали... Обычно стандартный детект доезжает до offline баз примерно через 2-4 часа (а до облака вообще минут за 5-10). А есть номер заявки?:)2 балла

-

Вложение недоступно. Прикрепите его повторно так, как сказано в правилах1 балл

-

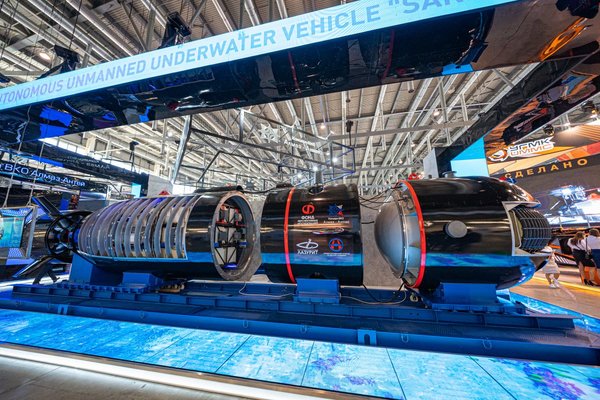

А жизнь-то деловая потихоньку налаживается! ПМЭФ в Питере, IT-форум в Ханты-Мансийске, Mobile World Congress в Барселоне, а вот теперь я только что вернулся с промышленной выставки Иннопром в Екатеринбурге! Ну что сказать... Само собой, выставка значительно скромнее гигантских масштабов Ганноверской Мессы, как по количеству, так и по разнообразию выставляемой продукции. Однако, и здесь много чего любопытного было посмотреть -> Честно говоря, я так и не понял что это за штука с винтом Различная строительно-горнодобывающая техника.. Трамваи-троллейбусы и прочий транспорт.. Какой стильный ресепшен! Ого! Аж целая автономная подводная лодка в разрезе: И даже так: Скромненько стенд Белоруссии: Огромный стенд Италии (страна-партнёр нынешнего Иннопрома) -> Даже вертолёт притащили! 1C теперь занимается и промышленной автоматизацией! Кстати, и мы тут тоже небольшим стендиком стоим, разное индустриальное кибер-иммунное показываем: И не только мы. Если приглядеться к стенду Куки... - то там можно разглядеть маленькую коробочку, которая является нашим иммунным промышленным гейтвеем Сейчас раздобуду ещё немного фоток и кое-что важное покажу..1 балл

-

Они есть в этой теме, то есть знают Обещали исправить проблему на следующей недели, надеюсь другой ошибки не возникнет, это проблема взаимодействия с другими продуктами Лаборатории Касперского. Там написано, что уязвимость уже почти год назад исправили, просто только сейчас решили опубликовать информацию о ней.1 балл

-

Если возможно, отсортируй по дате создания. Все пароли, которые созданы до конца апреля — плохие. Это с учётом, что ты всегда ставишь новые версии как только они вышли. Да, это так. Но в данном случае это не ошибка, а непонимание разработчиков. Ну то есть можно понять, когда ошибочно реализовали какой-то алгоритм, снизив его эффективность. Это плохо, но хоть можно принять. Здесь же не ошибка реализации алгоритма, а полное отсутствие понимания, что такое менеджер паролей, в чём его назначение и как он должен работать. Есть такое слово — компетенция. Знаешь, что самое печальное? Несколько лет назад ЛК в блоге публиковали статью, где кто-то провёл исследование, что лучше — ТЗ или деньги, при реализации какой-то фичи. И дали задачу сделать менеджер паролей. Разделили студентов на группы и в итоге выяснилось, что ТЗ больше, чем деньги, влияют на качество конечного продукта. Вот, оказывается, к КПМ не смогли создать ТЗ, если автор кода даже не знает про то, что такое криптографически стойкий генератор. Я снова повторю это слово: компетенция. Это не так работает. Сейчас злоумышленники всего мира сгенерируют тонны паролей и обогатят словари для брутфорса. И их пароли будут заведомо такими же, как у реальных пользователей. Далее сделают ещё и радужные таблицы. Теперь утечка на каком-то сайте Х, где зареган Мрак, может привести к раскрытию его пароля, потому что в БД будет хеш (буквально единицы компаний знают про scrypt и вместо него используют sha хеши), который уже есть в радужной таблице. Возможно никто не будет ломать целенаправленно Мрака, его взломают просто потому что для этого ничего не надо делать — всё уже сделано тем человеком, который использовал не безопасный рандом. Это не способ атаки, это я описал, как оно проявляется. Как же реально это используют злоумышленники описано выше. Но мало того, из-за того, что рандом не безопасный, можно восстановить пароль целиком, зная его часть. Потому что каждый следующий символ зависит от предыдущего. В том же KeePass каждый следующий символ генерируется всякий раз действительно случайно и не имеет никакой связи с предыдущим. То есть зная часть пароля, нельзя предсказать его другую часть. У ЛК — можно. В той статье, на которую я дал ссылку, даже есть графики вероятности выпадения символов, хотя в реальности вероятность выпадения каждого должна быть такой же, как и любого другого.1 балл

-

Можно через службу технической поддержки открепить лицензии. У любой программы могут быть ошибки, это всегда указывается в Лицензионном соглашение ПО, которое вы принимаете перед использованием Я обычно меняю все пароли раз в год и удаляю со списка ресурсы, которые уже закрылись Шансы что используют эту уязвимость против вас очень минимальны и равны ~ 0,001 %, к этому времени все необходимые пароли вы уже успеете поменять на новые.1 балл

-

Ну как, случился удар? https://donjon.ledger.com/kaspersky-password-manager/ Краткая суть: менеджер паролей использовал не безопасный генератор, а значит все пароли, сгенерированные разными пользователями, но с одинаковыми условиями и в одно и тоже время — одинаковые. То есть если мы с тобой в одно время скажем "сделай пароль на 8 вот таких символов", мы получим одинаковые пароли. Таким образом, зная/предполагая длину пароля и символы, можно его сбрутфорсить здесь и сейчас. То есть ВСЕ СУЩЕСТВУЮЩИЕ пароли, созданные в программе до исправления, скомпрометированы. Все пароли нужно пересоздать в последней версии программы и на всех сайтах и во всех программах сменить эти пароли. В KeePass же этой проблемы не могло быть вовсе, т.к. исходный код открыт и настолько провальную реализацию просто не пропустили бы.1 балл

-

0 баллов

-

Это ни разу не просто! Сменить 200 (!!!) паролей. Это как минимум зайти на 200 разных ресурсов (эпл, наш форум, почта, банки и т.п. - думаю очевидно, что каждый ресурс разный). Допустим, на замену пароля уйдет 1 минута (что вряд ли, ведь надо много щелкать, генерировать новый пароль и т.п.). При таком раскладе я должен вычеркнуть более трёх часов из своей жизни лишь потому, что кто-то там допустил ошибку? Мне принципиально знать какой конкретный пароль надо сменить, чтобы я не тратил своё время. Если КПМ вынудит меня более трех часов менять пароли, то я лучше обойдусь без этой платной программы. Можно ли лицензии, добавленные в личный кабинет и присоединенные, отсоединить и кому-то подарить? Я выберу кого не жалко или сразу предупрежу, что есть такие риски.0 баллов