Лидеры

Популярный контент

Показан контент с высокой репутацией 16.07.2020 во всех областях

-

Вопрос гораздо глубже, чем может показаться на первый взгляд. Давайте отвечу с двух разных точек зрения, каждая из которых, в общем-то, обоснована и можете выбрать для себя ту, что вам ближе. Лично я делаю так. Если у меня спрашивает человек, далёкий от всего этого, я говорю про 1. И то, сильно упрощая. Если же я веду диалог с кем-то очень подкованным или же просто с тем, кто желает знать и понимать больше, то почесать его паранойю считаю обязанным и говорю о 2. 1. Вне зависимости от VPN, если в нём реализованы базовые вещи, типа такого-то шифрования, его будет достаточно. Цель VPN — обеспечить безопасную передачу данных от вас к точке назначения. Но для VPN такой точкой является сервер самого VPN, а не сайт, на который вы хотите зайти. Таким образом, если канал честно шифруется, то в плохой (в значении "скомпрометированной") сети данные безопасно дойдут до сервера. То есть Васян в Макдаке с поддельной точкой доступа сдампит ваш трафик, но достать ничего не сможет, потому что он шифрован. Далее появляется проблема. Трафик дешифруется на сервере. Но и здесь, в общем-то, нет чего-то опасного. Если сайт нормальный, и он реализует HSTS или же ваш браузер ранее прикопал сетртификат браузера (ниже поясню), то в нём будет не какой-нибудь SSL, а нормальный TLSv1.2 или даже 1.3. То есть владелец сервера может сдампить трафик у себя, но он один фиг будет шифрованный. Таким образом, даже если админ VPN сервера решил сливать трафик, от вас он получит непригодный к использованию мусор. Но тоже с оговорками, конечно; о них тоже ниже. Таким образом, если мы не рассматриваем совсем уж какие-то болота, использование VPN сервера для доступа к важным данным (типа банковских счетов) однозначно повышает безопасность. Вы ведь не можете гарантировать, что даже сеть вашего провайдера прямо сейчас не скомпрометирована. Может у прова в маршрутизаторах старая прошивка с тонной уязвимостей, которыми уже воспользовались. Или, может быть, разработчики клиента банковского приложения писали его не руками, а чем-то другим. VPN и здесь поможет здорово. 2. Т.к. управляете сервером не вы, вы понятия не имеете, что там делают. Даже если это нормальный сервис от честной проверенной компании, они всё равно логгируют часть ваших действий. Они сохраняют, с какого именно IP вы подключились, во сколько это произошло, куда именно вы ходили (IP и хост) и всякие другие данные о вас. Вплоть до того, кто вы такой (вы купили сервис, они создали в БД ваш ID и сквозным запросом к разным таблицам они могут связать, какой CARDHOLDER NAME заходил в 5 утра на айпи такой-то. Делают они это не потому что вас ненавидят и хотят взять за одного место, а потому что они подчиняются законам стран, в которых зареганы + законам стран, в которых у них серверы. А всякие законы по противодействию терроризму обязывают их сохранять столько инфы, чтобы, в случае чего, найти любого. "Но я не террорист, я честный человек! А честному человеку нечего скрывать!" — можете сказать вы. Но нет, всем людям на планете есть что скрывать. Кто-то не желает, чтобы кто-либо знал, что у него есть любовница. Кто-то не хочет, чтобы другие узнали о его болезни. Кто-то придерживается опасных для этой страны взглядов про тараканов и 3% или про однополые браки и всё такое. Нам всем есть что скрывать. "Но я никому не нужен! Лично за мной не будут охотиться!" — последует второе оправдание. И снова нет. Возможно, вы действительно никогда не станете целью. Но думал ли создатель Kate, что его обвинят в том, в чём обвиняли? А думал ли преподаватель математики в ВУЗе, что будут обвинять его? Но не считая этого, обвинение может прийти просто "за компанию", не персонально к вам, а И К ВАМ ТОЖЕ. И сделать вы ничего не можете, это законно. То есть скрывая трафик от провайдера, вы просто убираете ситуацию, что вам прилетит автоматически, благодаря СОРМ2 какому-нибудь. Но это не значит, что, в погоне за новой звёздочкой, некий офицер не сделает официальный запрос к разным поставщикам VPN услуг. Если серверов в России у владельца нет и сама фирма в России не зарегана, то вы будете в чуть лучшей безопасности, т.к. в этом случае таким запросом подотрутся. Но ежели этот офицер отрабатывает задачу "набить палок", то он без проблем получит разрешение суда (они там во всех странах одним миром мазаны) и тогда ему выдадут все данные за милую душу — противодействие терроризму, вся фигня. И не важно, что вы написали "Сказочный" под фотографией человека. Таким образом, даже если это очень честный поставщик, переживающий за свою репутацию, он всё равно будет не на вашей стороне, если возникнет хоть сколько-нибудь щекотливая ситуация. Он не будет разбирать ваш трафик, но он сольёт всю лично вашу историю по щелчку правильных пальцев. Теперь пояснения. Про сертификаты. Когда вы впервые заходите на https сайт, то браузер запрашивает его сертификат. В сертификате есть инфа, по которому браузер проверяет, на этот ли сайт выдан сертификат, когда, не истёк ли он, выдан ли сам сертифика доверенным центором, а не Васяном из соседней квартиры. Если вся эта информация браузер устроит, то он сохранит его у себя в хранилище. И вот злоумышленник попытается снять шифрование между вами и сайтом (MITM — мен ин зе мидл — человек посередине). Для этого ему надо, когда ваш браузер обращается к сайту, дать в ответ свой сертификат. Но браузер ведь помнит всю инфу о сертификате правильном. Он увидит, что новый сертификат нифига не совпадает со старым и поймёт, что кто-то пытается его обмануть. Браузер просто откажется установить подключение к сайту и не даст вам ввести на нём свои логи и пароль. Но что на счтёт случая, когда первого раза ещё не было? Если это ваш самый первый вход на https сайт и злоумышленник в ответ пришлё свой сертификат, то да, браузер будет ему доверять! Ну, не так просто, конечно. Злоумышленник должен подсунуть браузеру сертификат, который также выписан на этот сайт и не кем-либо, а доверенным центром. Васян из соседней квартиры таким центром не является и браузер поймёт, что ему подсовывают фигню, которой доверять нельзя. Выписать сертификат на чужой сайт у доверенного центра тоже не так, чтобы просто, нужно доказать, что это ваш ресурс. Но, будем честны, такое не просто возможно, а происходит чаще, чем хотелось бы. К тому же лично вам достаточно одного раза, не так ли? То есть провести успешный МИТМ можно до того, как браузер в первый раз сходил на сайт (где первый раз — это какой угодно по счёту раз, но первый после очистки кэша сертификатов), хотя и действительно ОЧЕНЬ сложно. Но как можно и эту лазейку закрыть? Для этого используется HSTS: https://ru.wikipedia.org/wiki/HSTS, а точнее, в данном случае, HSTS preload list. Говоря простым языком, HSTS — это механизм, который принудительно перекидывает с http на https и не даёт никакой возможности оставаться на http. Но т.к. это не убирает проблему "первого захода", то есть прелоад лист — это готовый список сертификатов для множества известных сайтов, который изначально зашит в браузер. То есть ваш браузер, будьте уверены, УЖЕ знает сертификаты Гугла, Яндекса, Мейл.Ру, Википедии и кучи других. То есть у злоумышленника просто нет вот этого момента "заходите в первый раз". Теперь про SSL/TLS. SSL всех версий (последняя — третья) — дно и уязвимы. Современные браузеры и программы не доверяют SSL. TLS версии 1.0 — это тоже самое, что и SSL 3.0, то есть тоже решето. 1.1 также считается непригодным более к использованию и современные браузеры либо уже ему недоверяют, либо вот-вот перестанут. Нормальные версии — это 1.2 и последняя на сегодня 1.3. НО! Браузер может быть и устаревшим и доверять даже протухшему SSL. А ещё в браузере может быть включена опция доверия (к примеру, некоторые ресурсы ВТБ для юриков не работали без включения поддержки уже запрещённых к использованию SSL!!!). А ещё это может быть не браузер, а, например, приложение на телефоне. И если за Мозиллу и Гугул вы можете быть уверены, их последние версии браузеров гарантировано не дадут вам загрузить сайт с решетом вместо шифрования, то за приложение от владельца банка уверенным быть уже нельзя, не так ли? Так что обёрнутый в VPN коннект к банку может закрыть от злоумышленника ваш трафик. Теперь, если его сдампить, дырявый SSL снять будет нельзя, потому что он поверх обёрнут нормальным слоем шифрования от вашего ВПН сервиса. И теперь о непригодном к использованию мусоре. Хотя нельзя будет сказать, что это за полный URL, т.к. виден только домен (то есть не https://google.com/s=ваш_поисковый_запрос, а только https://google.com и всё), и тем более не виден контент, который вы просматриваете, всё равно сам домен может быть "интересным". То есть для кого-то сам факт захода на сайт уже может быть полезной инфой, которую можно продать.4 балла

-

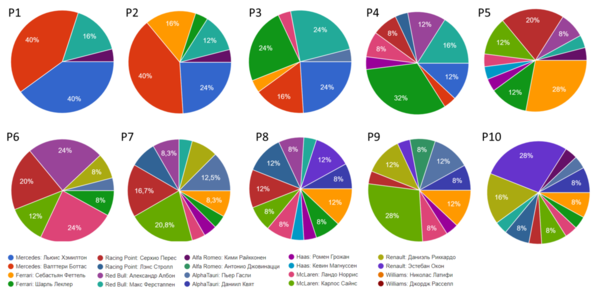

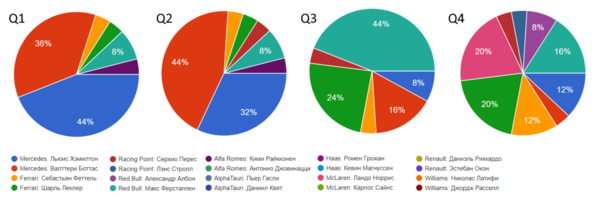

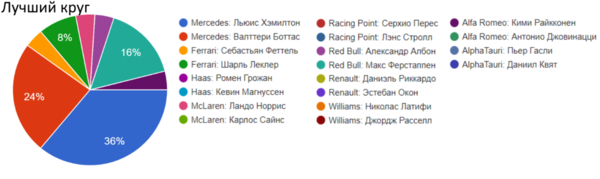

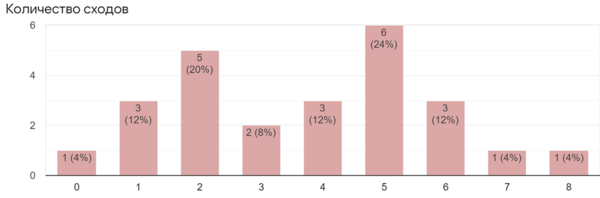

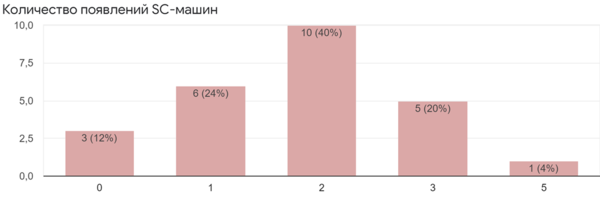

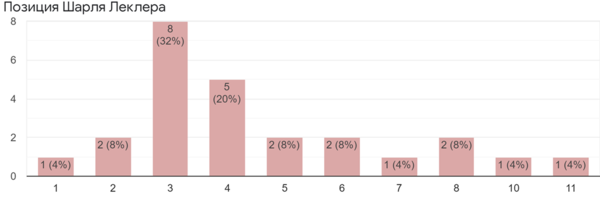

Друзья! ? Подводим итоги гран-при Штирии. Победителем этапа, открывшим этот чемпионат, стал @D1mbl! Поздравляем его с победой! ? Ознакомиться со ставками по каждому из участников, а также с их расчётами и рейтинговой таблицей можно по этой ссылке. Также ниже предлагаем вашему вниманию ознакомиться со статистикой ставок.2 балла

-

1 балл

-

1 балл

-

1 балл

-

1 балл

-

1 балл

-

Здравствуйте, @KuZbkA, Последняя версия на сайте:9.0.2.5376 (k) / 1593510272_6509 / 1.0.363.0-0.8.3.0_1 https://products.s.kaspersky-labs.com/homeuser/kpmwin9.0/9.0.2.767abcd/multilanguage-INT-0.168.0/3234333939337c44454c7c31/kpasswordmanager9.0.2.767abcdar_cs_da_de_en_es_es_fi_fr_it_ko_nb_nl_pl_pt_pt_ru_sv_tr_zh-Hans_zh-Hant_21153.exe Если значок ключа не появляется, то возможно расширение отключено в браузере? Попробуйте установить (включить) вручную: https://support.kaspersky.ru/146701 балл

-

Да, конечно, когда-то давным давно я тоже пытался упираться в очевидную простоту формулировки этой задачки. Но у меня ничего не получилось. И вот ещё что. Если подобные термины применяются в рамках этого форума, то давайте называть это очевидным и понятным всем термином "касперология"1 балл

-

1 балл