Активность

- Последний час

-

Lera03 присоединился к сообществу

-

По файлу: думаю, именно это файл использовался для шифрования MFT системного диска. ESET-NOD32 Win32/Diskcoder.Petya.C Trojan Kaspersky Trojan-Ransom.Win32.Petr.avz https://www.virustotal.com/gui/file/8747b8ebb9c3338a2d56a33da3e47513aae8661d8b049453a9359866cbd2aae8 Если необходимо дополнительно проверить расшифрованную систему: Добавьте дополнительно образ автозапуска в uVS без отслеживания процессов и задач. (не закрывайте процессы, пока не будет создан образ автозапуска) Если антивирус будет блокировать запуск, или получение файла образа - временно отключите защиту антивируса. 1. Скачайте архив с актуальной версией утилиты uVS c зеркала программы отсюда (1) или отсюда(2) (здесь дополнительно встроен архиватор 7zip), распакуйте данный архив с программой в отдельный каталог. 2. запустите из каталога с модулями uVS файл Start.exe (для Vista, W7- W11 выберите запуск от имени Администратора) 3. В стартовом окне программы - нажать "запустить под текущим пользователем". (если текущий пользователь с правами локального администратора) 3.1 Если запросили обычный образ автозапуска, переходим сразу к п.4 Если запросили образ автозапуска с отслеживанием процессов и задач: В главном меню выбираем "Дополнительно" - Твики" - нажимаем "твик 39" и перегружаем систему. После перезагрузки переходим к п.2 и выполняем все действия из 2, 3, 4, 5, 6. 4. Далее, меню "Файл" / Сохранить Полный образ автозапуска. 5. Дождитесь, пока процесс создания файла образа завершится. Сохраненный файл образа автозапуска (с именем Ваш_компьютер_дата_время*.txt) автоматически добавится в архив 7z. (если используется uVS из зеркала со встроенным архиватором 7z)

-

Juliette scored 90% in a quiz: Викторина «МойОфис для дома»

-

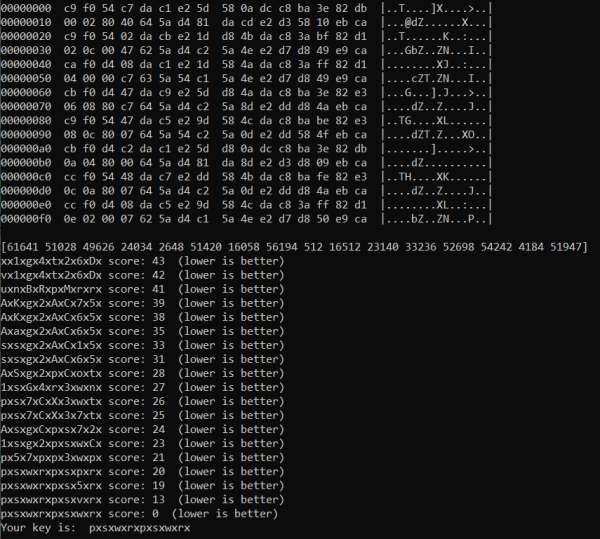

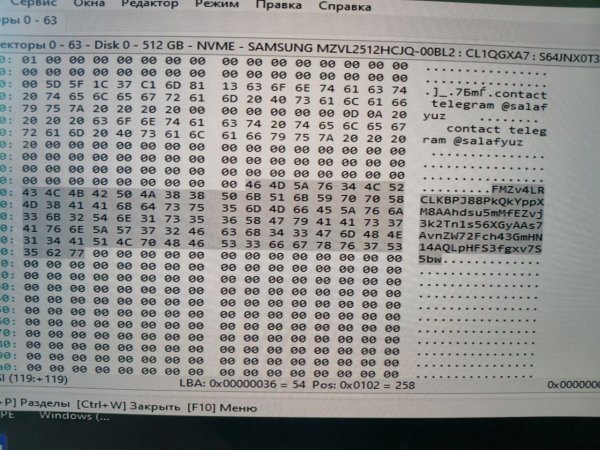

Спасибо. Я проверил по своим данным nonce и src тоже получил ключ. Были изначально ошибки с получением этих файлов из 54 и 55 сектора, (потому запросил у вас эти файлы) но вот наверное с третьего раз разобрался, где были ошибки. 00000000 c9 f0 54 c7 da c1 e2 5d 58 0a dc c8 ba 3e 82 db |..T....]X....>..| 00000010 00 02 80 40 64 5a d4 81 da cd e2 d3 58 10 eb ca |...@dZ......X...| 00000020 c9 f0 54 02 da cb e2 1d d8 4b da c8 3a 3d 00 82 |..T......K..:=..| 00000030 00 02 00 00 00 62 00 d4 00 5a 00 e2 00 d8 00 e9 |.....b...Z......| 00000040 00 ca 00 d4 00 da 00 e2 00 58 00 da 00 3a 00 00 |.........X...:..| 00000050 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 00000060 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 00000070 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 00000080 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 00000090 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 000000a0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 000000b0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 000000c0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 000000d0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| 000000e0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ff 00 |................| 000000f0 d1 00 02 00 07 00 5a 00 c1 00 4e 00 d7 00 50 00 |......Z...N...P.| [61641 51028 49626 24034 2648 51420 16058 56194 512 16512 23140 33236 52698 54242 4184 51947] Your key is: pxsxwxrxpxsxwxrx Это интересная история получилась, так как в предыдущих темах с подобными паролями не смогли предоставить 54 и 55 сектора, и возникло предположение, что это может быть фейковые случаи. Спасибо Вам что что справились с получением ключа, получили и предоставили всю необходимую инфо!

-

petya Снова Petya

SilverBull81 ответил SilverBull81 тема в Помощь в борьбе с шифровальщиками-вымогателями

Вот сэмпл и входящие данные для leo-stone. Ключ нашелся очень быстро, буквально пару минут - только успел чай налить сходить. ZeninInternal.7z leo_stone_inputs.zip -

Здравствуйте. удалите через Панель управления – Программы и компоненты или принудительно с помощью Geek Uninstaller Запустите AVZ из папки Autologger от имени Администратора по правой кнопке мыши. Выполните скрипт в AVZ (Файл – Выполнить скрипт – вставить текст скрипта из окна Код) begin if not IsWOW64 then begin SearchRootkit(true, true); SetAVZGuardStatus(True); end; DeleteFile('C:\Users\User\AppData\Roaming\utorrent\pro\uTorrentClient.exe','64'); DeleteSchedulerTask('UpdateTorrent'); BC_ImportAll; ExecuteSysClean; BC_Activate; RebootWindows(false); end. Обратите внимание: будет выполнена перезагрузка компьютера. Пожалуйста, ЕЩЕ РАЗ запустите Autologger; прикрепите к следующему сообщению НОВЫЕ логи. Синхронизация браузера с настройками в Интернете включена?

-

lockbit v3 black Шифровальщик lockbit v3 black

safety ответил Юрий_86 тема в Помощь в борьбе с шифровальщиками-вымогателями

Дак поставлено в тэги, разве не видно? -

Словил Google\Chrome\updater.exe и ztbhbqffszlu

thyrex ответил Jeja тема в Помощь в удалении вирусов

1. Выделите следующий код и скопируйте в буфер обмена (правая кнопка мыши – Копировать) Start:: CreateRestorePoint: HKLM\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\MRT: Ограничение <==== ВНИМАНИЕ S3 BITS_bkp; C:\WINDOWS\System32\qmgr.dll [1474560 2025-12-26] (Microsoft Windows -> Microsoft Corporation) <==== ВНИМАНИЕ U2 dosvc_bkp; C:\WINDOWS\system32\dosvc.dll [98304 2025-12-26] (Microsoft Windows -> Microsoft Corporation) S2 UsoSvc_bkp; C:\WINDOWS\system32\usosvc.dll [110592 2025-12-26] (Microsoft Windows -> Microsoft Corporation) S3 WaaSMedicSvc_bkp; C:\WINDOWS\System32\WaaSMedicSvc.dll [94208 2025-12-26] (Microsoft Windows -> Microsoft Corporation) S3 wuauserv_bkp; C:\WINDOWS\system32\wuaueng.dll [184720 2025-12-26] (Microsoft Windows -> Корпорация Майкрософт) S3 cpuz154; \??\C:\WINDOWS\temp\cpuz154\cpuz154_x64.sys [X] <==== ВНИМАНИЕ S0 WinSetupMon; system32\DRIVERS\WinSetupMon.sys [X] Folder: C:\ProgramData\Whesvc StartPowershell: Remove-MpPreference -ExclusionExtension ".exe" Remove-MpPreference -ExclusionPath "C:\ProgramData" Remove-MpPreference -ExclusionPath "C:\WINDOWS\system32\config\systemprofile" Remove-MpPreference -ExclusionPath "C:\Users\Machina\AppData\Local\Temp\KMSAuto++ x64.exe" Remove-MpPreference -ExclusionPath "C:\Users\Machina\AppData\Local\Temp\KMSAuto_Files" Remove-MpPreference -ExclusionPath "C:\Users\Machina\AppData\Local\Temp\dControl.exe" Remove-MpPreference -ExclusionPath "C:\WINDOWS\System32\SECOPatcher.dll" Remove-MpPreference -ExclusionPath "C:\Users\Machina" EndPowerShell: Reboot: End:: 2. Запустите Farbar Recovery Scan Tool от имени Администратора по правой кнопке мыши. 3. Нажмите один раз на кнопку Fix (Исправить) и подождите. Программа создаст лог-файл (Fixlog.txt). Пожалуйста, прикрепите его в следующем сообщении. Обратите внимание: будет выполнена перезагрузка компьютера. Скачайте по ссылке https://download.bleepingcomputer.com/win-services/windows-11-24H2/ reg-файлы для служб BITS, dosvc, UsoSvc, WaaSMedicSvc, wuauserv. Запустите каждый из файлов и подтвердите внесение информации в реестр.- 5 ответов

-

- kms auto

- ztbhbqffszlu

-

(и ещё 1 )

C тегом:

- Сегодня

-

В день рождения пусть на душе будет только радость, а на лице — улыбка! Желаю крепкого здоровья, чтобы сил хватило свернуть горы и прийти к своим мечтам!

-

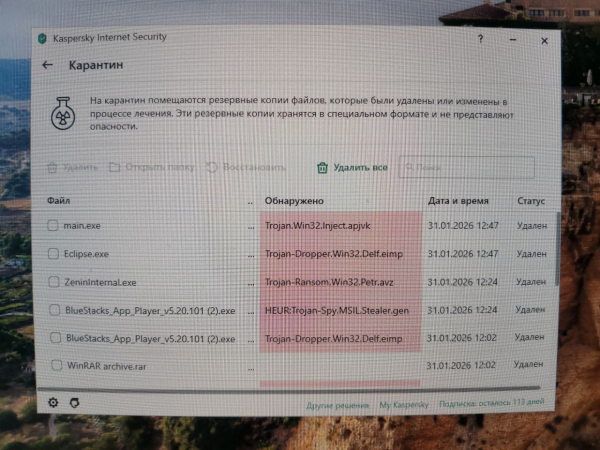

Вот тот файл интересует, что задетектирован как *Petr*. Файл безопасен, в том смысле, что он вручную был запущен. Его можно переименовать на расширение exe Пробуйте восстановить его из карантина, заархивировать с паролем virus, загрузить в ваше сообщение. Можно и архив Winrar* возможно что там вся сборка, и архив скорее всего без пароля. + Загрузите, пожалуйста, ваши nonce.txt, и src.txt (в архиве, без пароля) по которым вы нашли ключ через утилиту Le0 Stone Сколько примерно по времени ушло на поиск ключа?

-

petya Снова Petya

SilverBull81 ответил SilverBull81 тема в Помощь в борьбе с шифровальщиками-вымогателями

Извините, про сэмпл было только в первом сообщении, да и только на тот случай, если не получится извлечь ключ... И я не особо силен в теме вирусов, чтобы быть уверенным, что он был безопасен в таком виде. На всякий случай, вот результаты проверки KIS, там целый зоопарк был получается ☹️ -

Да, ключ по варианту hasherezade и le0 различаются, но оба рабочие, бинарник сейчас проверю. Файл можно было просто добавить в архив. Я так выше и написал. Вот и зря. Мы вам помогли, а вы нам нет. Хотя а я вам выше об этом написал, о необходимости проверить сэмпл.

-

Скачал новую. Ошибки не было. Архив: FRST.rar

- 5 ответов

-

- kms auto

- ztbhbqffszlu

-

(и ещё 1 )

C тегом:

-

есть подозрение на вирус, но пока не знаю какой именно

Александр Багет опубликовал тема в Помощь в удалении вирусов

Началось все с того, что я решил залезть в "Просмотр событий" а конкретно в PowerShell. Там я обнаружил некоторое количество событий с кодом 4104 и решил проверить в интернете что это событие из себя представляет и стоит ли мне беспокоиться о нем. Какое-то количество информации об этом event id я нашел, и в основном там говорилось о подозрительной активности или вредоносном коде/ПО. Подобное событие генерируется стабильно от 2 до 10 раз за месяц. Помимо PowerShell я также зашел в журнал "Безопасность" там тоже одно событие которое меня напрягло, это event id 4688. Я снова залез в гугл проверить что это может быть, и в нескольких статьях указывалось на подозрительную активность либо на хакера который делает дамп памяти при помощи LSASS. Я до этого ни разу не сталкивался с вирусами и понятия не имею что делать, но несколько дней назад я попробовал зайти на своем ноутбуке в безопасный режим, никакой полезной информации я не получил из этого, но после выхода из режима и проверки журнала "Безопасность" я увидел приличное количество событий 4688. Через некоторое время после выхода из безопасного режима в журнале "Безопасность" появилось 3 события с неудачной попыткой сетевого входа в систему. Windows Defender ничего подозрительного не нашел. Проверка Malwarebytes обнаружила 8 нежелательных файлов, но 7 из них были связанны с торернтом и еще один с впном которым я давно не пользовался, все было помещено в карантин. После проверки я через проводник удалил все файлы связанные с торрентом. Далее я еще какое-то время проверял свой пк на вирусы, пробовал это делать с выключенным интернетом и с включенным, но больше Malwarebytes ничего не находил. Хотя сообщения в PowerShell об event id 4104 продолжали появляться. Информация из просмотра событий пока является единственным аргументом в пользу наличия вирусов, ибо изменений в работе пк вообще не было. Единственное что меня беспокоит, время от времени мой ноутбук отключается от домашнего интернета, происходит это либо когда пк переходит в спящий режим, либо само по себе. Отключения бывают по несколько раз за день, но может и вообще не быть, какого-то паттерна я не смог увидеть. И еще в диспетчере задач в автозагрузке есть 4 приложения которые никак не открываются и у них нет иконок, но я думаю это какие-то остатки файлов от удаления нерабочих впн, вряд ли это какое-то вредоносное по. У меня есть скриншоты из журналов "Безопасность" и "PowerShell" если нужно то могу прислать некоторые из них. Подскажите как мне найти вирус или убедиться что его нет? И еще, в порядке оформления запроса о помощи первым пунктом сказано, что нужно установить Kaspersky Virus Removal Tool или Dr.Web CureIt и провести проверку, но у меня уже стоит Malwarebytes. Мне нужно еще один антивирус скачивать или надо удалить Malwarebytes и установить нужный? Или ничего не делать пока? Буду безумно рад помощи! CollectionLog-2026.01.31-19.07.zip Malwarebytes Отчет о проверке 2026-01-24 050309.txt -

lockbit v3 black Шифровальщик lockbit v3 black

Юрий_86 ответил Юрий_86 тема в Помощь в борьбе с шифровальщиками-вымогателями

Это шифровальщик lockbit v3 black? Правильно ? -

petya Снова Petya

SilverBull81 ответил SilverBull81 тема в Помощь в борьбе с шифровальщиками-вымогателями

UPDATE: Удалось подобрать key, используя программу от leo-stone (leo-stone/hack-petya: search key to restore petya encrypted mft), используя содержимое секторов 54 и 55. Правильный key: pxsxwxrxpxsxwxrx Абсолютно другой по сравнению с вариантом, который выдает antipetya_ultimate. Насколько я понимаю, программа от leo-stone подбирает key, используя оптимизацию генетическим алгоритмом. Большое спасибо за помощь - подтолкнули к движению в нужном направлении!!! 👍 Вот скрин работы дешифровщика: Касательно источника - увы, как выяснилось, малой скачал файл не с dropbox, как он утверждал изначально, а из чата в Телеграме (имя ушлепка на скрине в начале темы). Сам файл и исходный zip-архив я уже удалил, сейчас Kaspersky делает полную проверку. P.S.: не могу прикрепить bin-файл (недопустимый формат), переименовал в .txt dev0_lba0_64.txt -

lockbit v3 black Шифровальщик lockbit v3 black

safety ответил Юрий_86 тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов по данному типу не сможем помочь. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

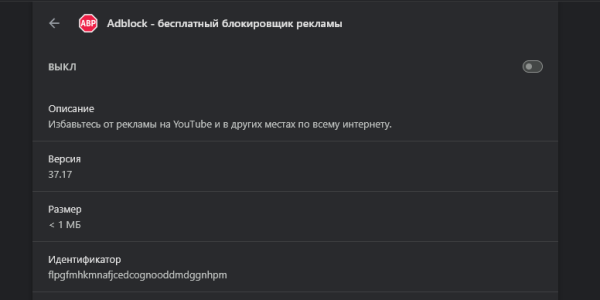

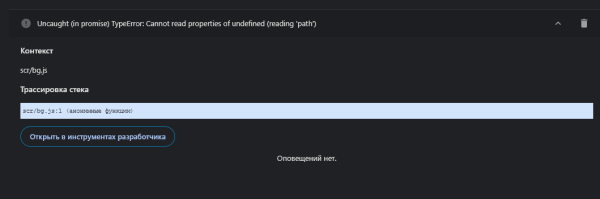

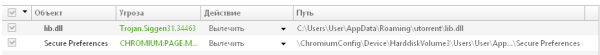

Недавно мной были замечены странные видео в истории просмотра, которые я, естественно, не смотрел, решил проверить в чем проблема, выяснилось что у меня появилось неизвестного происхождения расширение которое маскируется под adblock, где при переходе на сайт разработчика выходит фейковый сайт (см. прикрепленные фото) Решил удалить напрямую из папки расширений браузера, но это тоже не помогло, они просто подгрузились обратно, далее провел проверку программой Dr.Web CureIt! который нашел следующие проблемы: Также прикрепляю логи: CollectionLog-2026.01.31-13.40.zip Addition.txtFRST.txtAdwCleaner[C00].txt

-

Юрий_86 подписался на Шифровальщик lockbit v3 black

-

lockbit v3 black Шифровальщик lockbit v3 black

Юрий_86 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Поймал шифровальщик. Во вложении архив с зашифрованным и исходным файлом, плюс письмо о выкупе. Антивирусом Cureit проверяли, ничего не нашли. Система полностью переустановлена. Никаких логов нет. Подскажите, есть ли способ расшифровать? Архив.zip -

trotnl присоединился к сообществу

-

Александр Багет присоединился к сообществу

-

Уже что то засветилось, но возможно что опять есть ошибки считывания с последнего скрина. Choose one of the supported variants: r - Red Petya g - Green Petya or Mischa d - Goldeneye [*] My petya is: Victim file: id.txt [+] Victim ID: FMZv4LRCLKBPJ88PkQkYppXM8AAhdsu5mMfEZvj3k2Tn1s56XGyAAs7AvnZW72Fch43GmHN14AQLpHFS3fgxv7S5bw --- [+] Your key : -Ж'@AJфжvЕУFV) т.е. нужен сам бинарный файл. Чтобы можно было извлечь идентификатор без ошибок. (если только в нем самом нет ошибок) Можете загрузить просто бинарный файл с первыми 64 сектора диска (0-63)? В архиве, без пароля. Малой кровью не получится, кровь (от потерянных данных) просто хлынет через монитор, когда начнете форматировать диск. Такая вот грустная шутка. И хорошо бы вам восстановить ссылку, откуда вы скачали данный "сюрприз".

-

Юрий_86 присоединился к сообществу

-

petya Снова Petya

SilverBull81 ответил SilverBull81 тема в Помощь в борьбе с шифровальщиками-вымогателями

Загрузил WinPE, скопировал первые 64 сектора системного диска. Ключ соответствует тому, что был вбит руками с экрана, так что antipetya_ultimate выдает точно такой же key. 😞 Видимо, все-таки какой-то модифицированный вариант. Скажите, пожалуйста, есть ли какие-то варианты отделаться малой кровью или только format c остается? petya_id.txt -

С Днём Рождения!

- 2 ответа

-

- 1

-

-

Kaspersry обнаружил что 7zip копирует свои установочные файлы в программы работы с диском

andrew75 ответил Alex_123 тема в Компьютерная помощь

Просто ТС похоже не понимает разницы между этой библиотекой, которая нужна для работы с архивами и "установочными файлами", как он их называет. -

Есть некоторая вероятность, что это фейковый, или модифицированный вариант, с целью ввести в заблуждение, или обойти алгоритм расшифровки, связанный получением мастер-ключа от разработчика оригинального Petya.

-

Bobi Lypo scored 70% in a quiz: Викторина «МойОфис для дома»

-

668 - просто. 6+6+8 = 20 not "005" 6*6+8^ "002" = 100 6*6+8* "008" = 100 not "002,005,008". Смотрим not "002,005" -> 707 => 7+(0!*7) 717 => 7+1^7 767 => 7-6+7 778 => 7-7+8 787 => 7+8-7 856 => 8*(-5+6) 877 => 8+7-7 Из всех можно получить восьмёрку. Все на этом, список not "002,005,008" пустой.

-

Я бы для начала все же попробовал аккуратно вбить ключ верно, наверняка где-то допущена ошибка ввода (регистр букв в первую очередь), как в последних обращениях с Петей.

-

Готово: 667xxx.xods 1 6 8 667156 -V(6*6)-7-1+5!-6 = 100 667600 -6-6-7+(6-0!)!-0! = 100 667657 6-6-7-6+5!-7 = 100 667836 (-V(6*6)+7*8)/3*6 = 100 667167 -V(6*6)-7+(-1+6)!-7 = 100 667601 -6-6-7+(6-0!)!-1 = 100 667658 -6-6*(7-6)+5!-8 = 100 667856 -6-6+7*8+56 = 100 667187 V(6*6)+7*1+87 = 100 667602 (6+6-7+6-0!)^2 = 100 667663 -6/6-7+6*6*3 = 100 667865 6+6+7+86-5 = 100 2 667610 -6-6-7+(6-1)!-0! = 100 667665 (6/6+7+6+6)*5 = 100 667866 6/6+7+86+6 = 100 667256 6-6-7*2+5!-6 = 100 667611 -6-6-7+(6-1)!-1 = 100 667666 6*6+76-6-6 = 100 667867 6-6+7+86+7 = 100 667267 6!/6-V(7^2)-6-7 = 100 667612 (6+6-7+6-1)^2 = 100 667667 6!/6-7-V(6*6)-7 = 100 667876 6+6+7+87-6 = 100 667276 (-6/6+7-2)!+76 = 100 667620 6!/6-7-6*2-0! = 100 667668 66+7*V(6*6)-8 = 100 667877 -6/6+7+87+7 = 100 667277 -V(6*6)+(7-2)!-7-7 = 100 667621 6!/6-7-6*2-1 = 100 667669 -6/6-7+6*6*V(9) = 100 667878 6+6-7+87+8 = 100 667278 6!/6-7+2-7-8 = 100 667627 6!/6-7-V(6^2)-7 = 100 667675 (6-6+7+6+7)*5 = 100 667885 6-6+7+8+85 = 100 667287 -6-6+(7-2)!-8!/7! = 100 667633 -6/6-7+6*3*3! = 100 667683 (6+6-7)*(6+8+3!) = 100 667896 6+6-7+89+6 = 100 3 667636 -6/6-7+6*3*6 = 100 667685 (6+6*(7-6)+8)*5 = 100 9 667358 66+7*3+5+8 = 100 667638 6-6+V(V((7+6-3)^8)) = 100 667686 6/6+7+6+86 = 100 667927 (6/6)^7+92+7 = 100 667385 -V(6*6)+7*3+85 = 100 667639 66+7+6*3!-9 = 100 667689 6+6-7+6+89 = 100 667947 -(6/6)^7+94+7 = 100 5 667645 (V(6*6)-7+6)*4*5 = 100 667693 V(6*6)+7-6+93 = 100 667958 6*6+(7+V(9)!-5)*8 = 100 667585 6+6+75+8+5 = 100 667647 6!/6-7-V(6^V(4))-7 = 100 667696 -6/6-7+6*V(9)*6 = 100 667972 (6/6)^7+97+2 = 100 7 667655 (6+6+7+6-5)*5 = 100 667698 6/6+7-6+98 = 100 667974 -(6/6)^7+97+4 = 100 667755 (6/6+7+7+5)*5 = 100 667656 -6/6-7-6+5!-6 = 100 667699 6-6+7-6+99 = 100 667985 (6+6+7+9-8)*5 = 100 667756 6-6-7-7+5!-6 = 100 667767 6!/6-V(7*7)-6-7 = 100 667787 6+6+7/7+87 = 100