Активность

- Последний час

-

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе. Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе. 1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением. 2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files. 3. Нажмите кнопку Scan (Сканировать). 4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа. 5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt). 6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообщению.

-

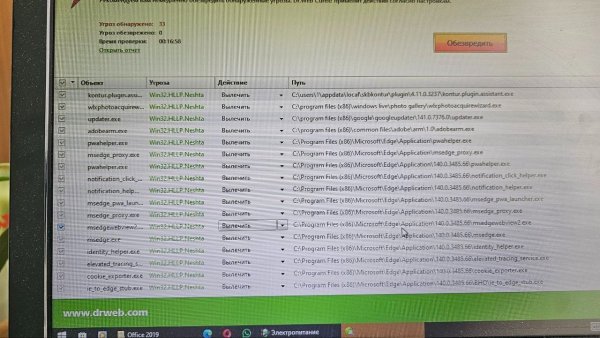

Диспетчер окон рабочего стола пытается перейти по вредоносной ссылке.

thyrex ответил spivoron тема в Помощь в удалении вирусов

1. Выделите следующий код и скопируйте в буфер обмена (правая кнопка мыши – Копировать) Start:: CloseProcesses: CreateRestorePoint: HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiSpyware] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiVirus] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\MRT: Ограничение <==== ВНИМАНИЕ File: C:\Users\SPI\AppData\Roaming\Microsoft\Dism64\appcore\apps64.exe HKU\S-1-5-21-1334641294-2030180941-2788842463-1000\Environment\\UserInitMprLogonScript: -> C:\Users\SPI\AppData\Roaming\Microsoft\Dism64\appcore\apps64.exe [2025-09-16] () [Файл не подписан] Task: {4671B5C1-A383-4428-A45A-8D348E4CB873} - \Microsoft\Windows\UpdateOrchestrator\USO_UxBroker -> Нет файла <==== ВНИМАНИЕ Folder: C:\Users\SPI\AppData\Roaming\Microsoft\Dism64 Folder: C:\Users\SPI\AppData\Roaming\Microsoft\Dism Reboot: End:: 2. Запустите Farbar Recovery Scan Tool от имени Администратора по правой кнопке мыши. 3. Нажмите один раз на кнопку Fix (Исправить) и подождите. Программа создаст лог-файл (Fixlog.txt). Пожалуйста, прикрепите его в следующем сообщении. Обратите внимание: будет выполнена перезагрузка компьютера. -

kaspersky secure connection Kaspersky Secure Connection 5.22 отключает интернет.

sputnikk ответил sputnikk тема в Помощь по персональным продуктам

Ответ ТП: У 21.22.7.466-1 (a), настройка отсутствует. Здесь https://support.kaspersky.com/KSDE/Win5.22/ru-RU/236273.htm написано: «Функциональность выбора протокола доступна только на операционной системе Microsoft Windows 10 и выше.» У меня Вин 7 с новейшими обновлениями. -

uoiy87uh123 присоединился к сообществу

-

mennen scored 0% in a quiz: Викторина по Flickr Евгения Касперского

-

Кухни присоединился к сообществу

- Сегодня

-

Не работает Центр обновления Windows, некоторые службы получили приставку _bkp, MEM:Trojan.Win32.SEPEH.gen

booblick ответил booblick тема в Помощь в удалении вирусов

Все заработало, спасибо вам большое! SecurityCheck.txt- 10 ответов

-

- центр обновления windows

- центр обновлений

- (и ещё 8 )

-

mk21 присоединился к сообществу

-

pay2key Вирус gwad1

safety ответил kasimovvbif25 тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов, увы, не сможем помочь по данному типу шифровальщика. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

Диспетчер окон рабочего стола пытается перейти по вредоносной ссылке.

spivoron ответил spivoron тема в Помощь в удалении вирусов

Пересылаю необходимые файлы Файлы.rar -

pay2key Вирус gwad1

kasimovvbif25 ответил kasimovvbif25 тема в Помощь в борьбе с шифровальщиками-вымогателями

Вроде все сделал как написали. Ссылка на папку https://disk.yandex.ru/d/NqFwjC40fN7m5Q Fixlog_17-09-2025 17.57.30.txt -

_bkp службы очищены. Если других вопросов нет по работе системы: Загрузите SecurityCheck by glax24 & Severnyj, https://safezone.cc/resources/security-check-by-glax24.25/ сохраните утилиту на Рабочем столе и извлеките из архива. Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратора Если увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работу Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt Прикрепите этот файл к своему следующему сообщению.

_bkp службы очищены. Если других вопросов нет по работе системы: Загрузите SecurityCheck by glax24 & Severnyj, https://safezone.cc/resources/security-check-by-glax24.25/ сохраните утилиту на Рабочем столе и извлеките из архива. Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратора Если увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работу Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt Прикрепите этот файл к своему следующему сообщению.- 10 ответов

-

- центр обновления windows

- центр обновлений

- (и ещё 8 )

-

Не работает Центр обновления Windows, некоторые службы получили приставку _bkp, MEM:Trojan.Win32.SEPEH.gen

booblick ответил booblick тема в Помощь в удалении вирусов

Fixlog.txt FRST.txt- 10 ответов

-

- центр обновления windows

- центр обновлений

- (и ещё 8 )

-

proton Вирус-шифровальщик

safety ответил dma164 тема в Помощь в борьбе с шифровальщиками-вымогателями

Скрипт очистки имеете ввиду? Можно в нормальном режиме, в автозапуске нет сэмпла шифрования. -

По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Run: [browser.exe] => C:\Users\user\AppData\Local\HowToRestoreFiles.txt [4062 2025-09-17] () [Файл не подписан] HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\MRT: Ограничение <==== ВНИМАНИЕ HKLM\...\Policies\system: [legalnoticetext] All your files have been stolen! You still have the original files, but they have been encrypted. IFEO\agntsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\AutodeskDesktopApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\axlbridge.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bedbh.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\benetns.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bengien.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\beserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CompatTelRunner.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CoreSync.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Creative Cloud.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbeng50.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbsnmp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\encsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\EnterpriseClient.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\EOSNOTIFY.EXE: [Debugger] * IFEO\fbguard.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdhost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdlauncher.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\httpd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\InstallAgent.exe: [Debugger] * IFEO\isqlplussvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\java.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msaccess.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\MsDtSrvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msftesql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mspub.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\MusNotification.exe: [Debugger] * IFEO\MUSNOTIFICATIONUX.EXE: [Debugger] * IFEO\mydesktopqos.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-nt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-opt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\node.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocautoupds.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocomm.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocssd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\oracle.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\perfmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\pvlsvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\python.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgrN.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBIDPService.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\qbupdate.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW32.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineElevatedCfg.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineSettings.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine_x86.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RAgui.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\raw_agent_svc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\remsh.exe: [Debugger] * IFEO\SearchApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchProtocolHost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\shutdown.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SIHClient.exe: [Debugger] * IFEO\SimplyConnectionManager.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqbcoreservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlagent.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlbrowser.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlmangr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlservr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlwriter.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Ssms.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tbirdconfig.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\TeamViewer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\TeamViewer_Service.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tomcat6.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tv_w32.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tv_x64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\UpdateAssistant.exe: [Debugger] * IFEO\UPFC.EXE: [Debugger] * IFEO\UsoClient.exe: [Debugger] * IFEO\VeeamDeploymentSvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vsnapvss.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vxmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\WaaSMedic.exe: [Debugger] * IFEO\WaasMedicAgent.exe: [Debugger] * IFEO\wdswfsafe.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Windows10Upgrade.exe: [Debugger] * IFEO\WINDOWS10UPGRADERAPP.EXE: [Debugger] * IFEO\wpython.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsa_service.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServerView.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\xfssvccon.exe: [Debugger] C:\Windows\System32\Systray.exe Startup: C:\Users\user\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Current.vbs [2025-09-10] () [Файл не подписан] Startup: C:\Users\user\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\IsHideBySig.vbs [2025-09-08] () [Файл не подписан] Startup: C:\Users\user\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\IsReadOnly.vbs [2025-09-08] () [Файл не подписан] HKU\S-1-5-21-3104169061-559051882-2399506933-1001\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Edge: Ограничение <==== ВНИМАНИЕ 2025-09-17 13:30 - 2025-09-17 13:30 - 000000000 ____D C:\temp 2025-09-17 13:29 - 2024-09-19 05:29 - 000000000 __SHD C:\Users\user\AppData\Local\3F24CCE5-EADD-79FD-541C-45594CF2EC25 Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении.

-

proton Вирус-шифровальщик

dma164 ответил dma164 тема в Помощь в борьбе с шифровальщиками-вымогателями

Делать в режиме восстановления или напрямую? -

понятно, там он не создается. скрипт очистки сейчас добавлю судя по детектам на VT - это Proton. ESET-NOD32 A Variant Of Win64/Filecoder.Proton.A https://www.virustotal.com/gui/file/35a9f1e3fe571a1b164d3febb8c53f2b7b6b62ea11a24c94c10de16e06851284?nocache=1 По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: Task: {1063B4E0-300E-41AE-86C2-B9B06AA3046A} - \Microsoft\Windows\Setup\gwx\refreshgwxconfig -> No File <==== ATTENTION Task: {267191B8-4F26-4405-9126-3AE3D8A69630} - \Microsoft\Windows\Setup\gwx\launchtrayprocess -> No File <==== ATTENTION Task: {31E49B13-993F-40BD-868B-97454EC1A383} - \Microsoft\Windows\Setup\gwx\rundetector -> No File <==== ATTENTION Task: {5FE0A392-6F47-4796-882D-2CDF124837BF} - \Microsoft\Windows\Setup\gwx\refreshgwxcontent -> No File <==== ATTENTION Task: {734D638B-C112-4456-8941-1CA2E8323B13} - \Microsoft\Windows\Setup\GWXTriggers\OnIdle-5d -> No File <==== ATTENTION Task: {9B83411E-8FE8-4930-B4D4-BEE7DF42FD5D} - \Microsoft\Windows\Setup\gwx\refreshgwxconfigandcontent -> No File <==== ATTENTION Task: {A67B1122-5D42-4439-BC87-407E0A2FB3D5} - \OfficeSoftwareProtectionPlatform\SvcRestartTask -> No File <==== ATTENTION Task: {B4BFA7C7-C002-41B2-8C8A-D8EE6BADA06F} - \Microsoft\Windows\UNP\RunCampaignManager -> No File <==== ATTENTION Task: {F3C44DDA-BCCA-479B-AC6C-4B46BB85F5A0} - \Microsoft\Windows\Setup\EOONotify -> No File <==== ATTENTION 2025-09-17 04:09 - 2025-09-17 10:58 - 004032486 _____ C:\ProgramData\CA6E91E163871D19C6B59F6EBB230948.bmp 2025-09-17 03:02 - 2025-09-17 03:02 - 000000612 _____ C:\#HowToRecover.txt 2025-09-17 02:36 - 2024-08-24 06:28 - 020386224 _____ (Famatech Corp. ) C:\Users\1\Desktop\Advanced_Port_Scanner_2.5.3869.exe Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Проверяем работоспособность системы. + Проверьте ЛС.

-

А почему он не создался (запускал в режиме восстановления)?

-

Addition.txt так же нужен для проверки.

-

в системе остались поврежденные системные службы, которые надо исправить, и удалить службы созданные зловредом. Скачайте с данной страницы https://download.bleepingcomputer.com/win-services/windows-10-22H2/ следующие твики для исправления поврежденных служб: BITS; dosvc; UsoSvc WaaSMedicSvc wuauserv Запускаем каждый из загруженных файлов *.reg от имени Администратора, разрешаем внести изменения в реестр Перезагружаем систему, Далее, Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Policies\Explorer: [SettingsPageVisibility] hide:windowsdefender; HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiVirus] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\MRT: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender Security Center: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\WindowsFirewall: Ограничение <==== ВНИМАНИЕ HKU\S-1-5-21-955767338-2801943798-4284099242-1001\...\Run: [YandexBrowserAutoLaunch_AB2A77906DF77906B832F78A98C4B448] => GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Edge: Ограничение <==== ВНИМАНИЕ Task: {53FE559C-30AB-4515-B492-C8B30F409C83} - \Microsoft\Windows\Application Experience\AitAgent -> Нет файла <==== ВНИМАНИЕ CHR DefaultSearchURL: Default -> hxxps://setting-search.click/?q={searchTerms} S2 BITS_bkp; C:\Windows\System32\qmgr.dll [1481728 2025-06-03] (Microsoft Windows -> Microsoft Corporation) S3 dosvc_bkp; C:\Windows\system32\dosvc.dll [1534976 2025-07-01] (Microsoft Windows -> Microsoft Corporation) S2 UsoSvc_bkp; C:\Windows\system32\usosvc.dll [583168 2025-06-03] (Microsoft Windows -> Microsoft Corporation) S4 WaaSMedicSvc_bkp; C:\Windows\System32\WaaSMedicSvc.dll [434176 2025-07-01] (Microsoft Windows -> Microsoft Corporation) S2 wuauserv_bkp; C:\Windows\system32\wuaueng.dll [3441152 2025-07-09] (Microsoft Windows -> Microsoft Corporation) 2025-08-28 11:10 - 2025-09-14 20:28 - 000000000 ____D C:\ProgramData\yzksdkbakpnl Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Сделайте новые логи FRST для контроля.

в системе остались поврежденные системные службы, которые надо исправить, и удалить службы созданные зловредом. Скачайте с данной страницы https://download.bleepingcomputer.com/win-services/windows-10-22H2/ следующие твики для исправления поврежденных служб: BITS; dosvc; UsoSvc WaaSMedicSvc wuauserv Запускаем каждый из загруженных файлов *.reg от имени Администратора, разрешаем внести изменения в реестр Перезагружаем систему, Далее, Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Policies\Explorer: [SettingsPageVisibility] hide:windowsdefender; HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiVirus] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\MRT: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender Security Center: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\WindowsFirewall: Ограничение <==== ВНИМАНИЕ HKU\S-1-5-21-955767338-2801943798-4284099242-1001\...\Run: [YandexBrowserAutoLaunch_AB2A77906DF77906B832F78A98C4B448] => GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Edge: Ограничение <==== ВНИМАНИЕ Task: {53FE559C-30AB-4515-B492-C8B30F409C83} - \Microsoft\Windows\Application Experience\AitAgent -> Нет файла <==== ВНИМАНИЕ CHR DefaultSearchURL: Default -> hxxps://setting-search.click/?q={searchTerms} S2 BITS_bkp; C:\Windows\System32\qmgr.dll [1481728 2025-06-03] (Microsoft Windows -> Microsoft Corporation) S3 dosvc_bkp; C:\Windows\system32\dosvc.dll [1534976 2025-07-01] (Microsoft Windows -> Microsoft Corporation) S2 UsoSvc_bkp; C:\Windows\system32\usosvc.dll [583168 2025-06-03] (Microsoft Windows -> Microsoft Corporation) S4 WaaSMedicSvc_bkp; C:\Windows\System32\WaaSMedicSvc.dll [434176 2025-07-01] (Microsoft Windows -> Microsoft Corporation) S2 wuauserv_bkp; C:\Windows\system32\wuaueng.dll [3441152 2025-07-09] (Microsoft Windows -> Microsoft Corporation) 2025-08-28 11:10 - 2025-09-14 20:28 - 000000000 ____D C:\ProgramData\yzksdkbakpnl Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Сделайте новые логи FRST для контроля.- 10 ответов

-

- центр обновления windows

- центр обновлений

- (и ещё 8 )

-

BVVladimir присоединился к сообществу

-

ллл присоединился к сообществу

-

А вот и фотки подъехали! Вот так выглядит Аккемский прорыв в среднюю воду и при хорошей погоде. Зажатая в ущелье мощная река: Первая ступень порога: Ну, понеслось: Первая часть пройдена - Но там и дальше "веселухи" достаточно: Отличный водный аттракцион! Помечталось: а вот бы цепануть вертолётом рафт и оттащить его обратно к началу порога... - и кататься по кругу.. Увы, это технически весьма сложно, поскольку рафт надо сдувать-надувать, а это занимает немало времени. Однако тут вроде бы ходят планы дорогу построить вдоль "Трубы" - вдруг мечты сбудутся?

-

CA6E91E163871D19C6B59F6EBB230948.zip Да, пролечил

-

Не работает Центр обновления Windows, некоторые службы получили приставку _bkp, MEM:Trojan.Win32.SEPEH.gen

booblick ответил booblick тема в Помощь в удалении вирусов

2025-09-17_14-49-21_log.txt FRST.txt Addition.txt- 10 ответов

-

- центр обновления windows

- центр обновлений

- (и ещё 8 )

-

Это один из приемов злоумышленников, когда используют зараженный Neshta сэмпл шифровальщика. От Neshta пролечили систему? есть новые детекты после очистки в Cureit? Cureit имеет смысл загрузить заново, чтобы не было его заражения. По хорошему Neshta надо лечить из под загрузочного диска. Например KRD. После очистки в KRD сделать новые логи FRST. Этот файл добавьте в архив с паролем virus и загрузите в ваше собщение.

-

https://disk.yandex.ru/d/6rIzGJLQXxXKYw

-

Добрый день. Помогите решить проблему. Не ожиданно все файлы стали с расширением .gwad1 Записку и пару файлов прикрепляю в архив Downloads.rar Addition.txt FRST.txt HowToRestoreFiles.txt

-

Добавьте в архив без пароля. Архив добавьте в ваше сообщение. Если по размеру не пройдет, тогда загрузите на облачный диск и дайте ссылку на скачивание здесь.

-

kasimovvbif25 присоединился к сообществу

-

Здравствуйте! Путем взлома RDP были зашифрованы файлы на машине, а также на доступных ей сетевых дисках, получили расширение .lsjx. При этом на машине был удален KES через KAVRemover, установлены приложения для сканирования портов. После проверки CureIT было найдено множество файлов, зараженных вирусом Neshta. В автозагрузке был обнаружен файл шифровальщика (?), классифицируемый Касперским как Trojan-Ransom.Win32.Generic и с именем, совпадающим с ID в письме . Лог CureIT 11 Мб- не прикладывается FRST.txt файлы.zip

.thumb.jpg.fda5b749cfe22ad0d5ad5fbc1122021f.jpg)