Активность

- Последний час

-

[Сувенир] Дорожный органайзер Swiss Peak Heritage из rPU RCS с RFID-защитой

Friend опубликовал тема в Обзоры сувениров

В данной теме представлен обзор с подробным описанием подарочного сувенира, который можно получить из магазина фан-клуба по бонусной программе, за форумное бета-тестирование, merch и т. п. Пожалуйста, не обсуждайте в этой теме другие сувениры. --------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- Держите все самое ценное при себе с этим роскошным дорожным органайзером Heritage от Swiss Peak. 4 слота для карт, отделение для документов и билетов, петля для ручки и даже место для смартфона! Дорожный органайзер изготовлен из 100% переработанного полиуретана и сертифицирован RCS. Это гарантирует полный контроль всей цепочки поставок вторичных материалов: от переработки до готового изделия. Общее содержание вторичного сырья: 36% от общего веса изделия. Не содержит ПВХ. Характеристики: Бренд: Swiss Peak Материал: полиуретан Размер: длина 22,7 см., ширина 13,9 см., высота 2 см. Цвет: черный, Вес (грамм): 220 Живые фото: -

2026-01-23_18-28-23_log.txt FRST.txt Addition.txt

-

Угроза DPC:PowerShell.AVKill.10 NET:MINERS.URL

nazarrich ответил nazarrich тема в Помощь в удалении вирусов

Desktop.rar -

Вирусной активности не обнаружено По очистке системы: Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы ;uVS v5.0.3v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv11.0 v400c OFFSGNSAVE ;------------------------autoscript--------------------------- delref %SystemDrive%\USERS\ТРАКТИР ПАТРОН\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\USER DATA\DEFAULT\EXTENSIONS\NPDPPLBICNMPOIGIDFDJADAMGFKILAAK\10.52_0\SAVEFROM.NET ПОМОЩНИК apply deltmp delref {E984D939-0E00-4DD9-AC3A-7ACA04745521}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT ONEDRIVE\ONEDRIVESTANDALONEUPDATER.EXE delref %SystemRoot%\MICROSOFT.NET\FRAMEWORK\V2.0.50727\MSCORSEC.DLL delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID] delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID] delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID] delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID] delref {88D969C0-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C1-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C2-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C3-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C4-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C5-F192-11D4-A65F-0040963251E5}\[CLSID] delref {8AD9C840-044E-11D1-B3E9-00805F499D93}\[CLSID] delref {CA8A9780-280D-11CF-A24D-444553540000}\[CLSID] delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID] delref {D27CDB6E-AE6D-11CF-96B8-444553540000}\[CLSID] delref {1FBA04EE-3024-11D2-8F1F-0000F87ABD16}\[CLSID] delref {E0DD6CAB-2D10-11D2-8F1A-0000F87ABD16}\[CLSID] delref {0F8604A5-4ECE-4DE1-BA7D-CF10F8AA4F48}\[CLSID] delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID] delref %SystemRoot%\MICROSOFT.NET\FRAMEWORK64\V2.0.50727\MSCORSEC.DLL delref %Sys32%\ZTHELPER.DLL delref %Sys32%\DRIVERS\ZTDNS.SYS delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\139.0.7258.139\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН CHROME delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\139.0.7258.139\RESOURCES\NETWORK_SPEECH_SYNTHESIS/MV3\GOOGLE NETWORK SPEECH delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\139.0.7258.139\RESOURCES\PDF\CHROME PDF VIEWER delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\141.0.7390.123\RESOURCES\HANGOUT_SERVICES\GOOGLE HANGOUTS delref %SystemDrive%\PROGRAM FILES\YANDEX\YANDEXBROWSER\APPLICATION\24.1.3.809\RESOURCES\WEB_STORE\МАГАЗИН ПРИЛОЖЕНИЙ delref %SystemDrive%\PROGRAM FILES\YANDEX\YANDEXBROWSER\APPLICATION\24.1.3.809\RESOURCES\YANDEX/BOOK_READER\BOOKREADER delref %SystemDrive%\PROGRAM FILES\YANDEX\YANDEXBROWSER\APPLICATION\24.1.3.809\RESOURCES\OPERA_STORE\OPERA STORE delref %SystemDrive%\PROGRAM FILES\YANDEX\YANDEXBROWSER\APPLICATION\24.1.3.809\RESOURCES\PDF\CHROMIUM PDF VIEWER delref %SystemDrive%\PROGRAM FILES\YANDEX\YANDEXBROWSER\APPLICATION\24.1.3.809\RESOURCES\HANGOUT_SERVICES\GOOGLE HANGOUTS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\132.0.2957.140\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\132.0.2957.140\RESOURCES\EDGE_CLIPBOARD\MICROSOFT CLIPBOARD EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\132.0.2957.140\RESOURCES\MEDIA_INTERNALS_SERVICES\MEDIA INTERNALS SERVICES EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\132.0.2957.140\RESOURCES\MICROSOFT_WEB_STORE\MICROSOFT STORE delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\132.0.2957.140\RESOURCES\EDGE_FEEDBACK\EDGE FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\132.0.2957.140\RESOURCES\MICROSOFT_VOICES\MICROSOFT VOICES delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\132.0.2957.140\RESOURCES\EDGE_PDF\MICROSOFT EDGE PDF VIEWER ;------------------------------------------------------------- REGT 40 restart После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS + добавьте новые логи FRST для контроля

-

Акромя (512 - 12)/5, есть еще (343-243) и (676-576). И они нам еще пригодятся...

-

F D присоединился к сообществу

-

Мсье знает толк в ... арифметических приключениях

- Сегодня

-

706845 --> ( V( (7 + 0!)^6 ) - 8 - 4 )/5

-

DESKTOP-LM5IFGL_2026-01-23_17-42-41_v5.0.3v x64.7z

-

Добвыьте дополнительно образ автозапуска в uVS с отслеживанием процессов и задач. (не закрывайте процессы, пока не будет создан образ автозапуска) Если антивирус будет блокировать запуск, или получение файла образа - временно отключите защиту антивируса. 1. Скачайте архив с актуальной версией утилиты uVS c зеркала программы отсюда (1) или отсюда(2) (здесь дополнительно встроен архиватор 7zip), распакуйте данный архив с программой в отдельный каталог. 2. запустите из каталога с модулями uVS файл Start.exe (для Vista, W7- W11 выберите запуск от имени Администратора) 3. В стартовом окне программы - нажать "запустить под текущим пользователем". (если текущий пользователь с правами локального администратора) 3.1 Если запросили обычный образ автозапуска, переходим сразу к п.4 Если запросили образ автозапуска с отслеживанием процессов и задач: В главном меню выбираем "Дополнительно" - Твики" - нажимаем "твик 39" и перегружаем систему. После перезагрузки переходим к п.2 и выполняем все действия из 2, 3, 4, 5, 6. 4. Далее, меню "Файл" / Сохранить Полный образ автозапуска. 5. Дождитесь, пока процесс создания файла образа завершится. Сохраненный файл образа автозапуска (с именем Ваш_компьютер_дата_время*.txt) автоматически добавится в архив 7z. (если используется uVS из зеркала со встроенным архиватором 7z)

-

О! Точно... Спасибо, исправляю "не-004-xxx" - ещё пригодятся.

-

-

855 --> V(-8 + 5!/5) = 4

-

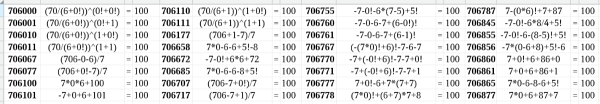

706 70+6 + "004"! = 70+6 * "005" = 100 not "004, 005" Всего таких = 32. 706000 706110 706755 706787 706001 706111 706760 706845 706010 706177 706761 706855 706011 706658 706767 706856 706067 706672 706770 706860 706077 706685 706771 706861 706100 706707 706777 706865 706101 706717 706778 706877 Можно, конечно, ещё отсеять 7060+"02" и 7061+"02" (70/(6+0!))^"02" = (70/(6+1))^"02" = 100 - но таких всего 8 штук. Или "аж 8 штук"?

-

Не "004-005" = 31 вариант. aaa-not-004-005.xods 000 110 755 787 001 111 760 845 010 177 761 856 011 658 767 860 067 672 770 861 077 685 771 865 100 707 777 877 101 717 778

-

705. Как уже было отмечено выше, 70+5 * "006" = 100 not "006" (-70+5!) * "002" = 100 not "002" - а трёхзнаков, которые не дают ни 002, ни 006 не существует. Решено!

-

Прошу помощи в очистке системы от остатков зловреда Trojan.Win32.SEPEH.gen и других троянов CollectionLog-2026.01.23-16.30.zip

-

701780 =>V(V( ((70*1/7)^(8+0) )) 701781 аналогично. 701 = решено! Обновлённая табличка: 701xxx.xods

-

По возможности исправьте: Extended support has ended Warning! Download Update Microsoft Office профессиональный плюс 2016 - ru-ru v.16.0.12730.20270 Warning! This software is no longer supported. Please use latest Microsoft Office, Office Online or LibreOffice Microsoft Office профессиональный плюс 2013 v.15.0.4569.1506 Warning! This software is no longer supported. Please use latest Microsoft Office, Office Online or LibreOffice OpenOffice 4.1.15 v.4.115.9813 Warning! Download Update Microsoft Office Professional Plus 2013 v.15.0.4569.1506 Warning! This software is no longer supported. Please use latest Microsoft Office, Office Online or LibreOffice Microsoft Visual C++ 2015-2022 Redistributable (x64) - 14.42.34438 v.14.42.34438.0 Warning! Download Update Microsoft Visual C++ 2015-2022 Redistributable (x86) - 14.42.34438 v.14.42.34438.0 Warning! Download Update 7-Zip 23.01 (x64) v.23.01 Warning! Download Update Uninstall old version and install new one. WinRAR 6.22 (64-bit) v.6.22.0 Warning! Download Update Notepad++ (64-bit x64) v.8.4.7 Warning! Download Update Microsoft Visual Studio Code (User) v.1.106.3 Warning! Download Update Discord v.1.0.9013 Warning! Download Update Zoom Workplace v.6.6.6 (19875) Warning! Download Update qBittorrent v.4.5.4 Warning! Download Update Java 8 Update 51 (64-bit) v.8.0.510 Warning! Download Update Uninstall old version and install new one (jre-8u481-windows-x64.exe). Yandex v.25.12.1.1134 Warning! Download Update На этом закончим.

- 12 ответов

-

- miner

- блокирует страницы

- (и ещё 3 )

-

Обращение dwm.exe к https://pastebin.com/raw

thyrex ответил Grantjordy тема в Помощь в удалении вирусов

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе. Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе. 1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением. 2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files. 3. Нажмите кнопку Scan (Сканировать). Будьте внимательны: при сканировании секции Другие области программа не зависает, а продолжает работать, нужно просто немного подождать. 4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа. 5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt). 6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообщению. -

scorpion5 присоединился к сообществу

-

mimic/n3wwv43 ransomware на 12 машинах произошло шифрование

safety ответил Гальваник тема в Помощь в борьбе с шифровальщиками-вымогателями

обратите внимание: Судя по ID из ваших логов/записок о выкупе - было несколько запусков шифровальщика возможно на разных, или на каждом из устройств, а значит и несколько ключей было использовано, т.е. по расшифровке файлов будет необходимо несколько дешифраторов, с соответствующим ключом. -

701270 --> (7 + 0 + 1 + 2)^(7 + 0!) Аналогично 701271 701778 ---> -(7 - 0! - 1) + 7 × (7 + 8 )

-

mimic/n3wwv43 ransomware на 12 машинах произошло шифрование

Гальваник ответил Гальваник тема в Помощь в борьбе с шифровальщиками-вымогателями

Спасибо -

Прошедший 2025 год стал рекордным по числу атак на Android-устройства. Мошенники эксплуатируют несколько горячих трендов: интерес пользователей к ИИ-приложениям, желание обойти блокировки доступа к сайтам или проверку возраста на входе, стремление сэкономить при покупке смартфона, повсеместное распространение банковских и платежных сервисов, а также популярность NFC. Разбираемся в основных угрозах 2025–2026 годов и выясняем, как защитить свой Android-смартфон в новых условиях. Установка из посторонних источников Вредоносные установочные пакеты (файлы APK) всегда были основной угрозой для Android-устройств, несмотря на многолетние усилия Google по укреплению защиты Android. Используя sideloading — установку нового приложения из APK-файла вместо загрузки из магазина приложений — можно установить любые приложения, включая откровенно вредоносные. Ни внедрение Google Play Protect, ни различные ограничения прав для установленных неизвестно откуда приложений не уменьшили масштаб проблемы. По предварительным данным «Лаборатории Касперского» за 2025 год, число обнаруженных на Android мобильных угроз выросло почти вдвое. В третьем квартале их было на 38% больше, чем во втором. В некоторых нишах, таких как банковские трояны, рост еще серьезнее. В одной России опасный банковский троян Mamont атаковал в 36 раз больше пользователей, чем годом ранее, в целом по миру рост этой категории почти четырехкратный. Сегодня злоумышленники в основном распространяют вредоносное ПО через мессенджеры, пересылая вредоносные файлы в личных чатах и группах. Установочный файл имеет привлекательное имя («фото вечеринки.jpg.apk», «все товары распродажи.apk» и подобные), а сопутствующее сообщение объясняет, как установить пакет, обойдя ограничения и предупреждения операционной системы. После заражения нового устройства зловред нередко рассылает себя всем контактам жертвы. Также популярен спам в поисковых системах и e-mail-рассылках, заманивающий пользователей на сайт, внешне похожий на магазин приложений, где предлагается скачать «новое полезное приложение» ؙ— например, ИИ-ассистента. На самом деле происходит не установка из магазина приложений, а загрузка приложения в пакете APK. Ярким примером этих техник является Android-троян ClayRat, комбинирующий все перечисленное для атак на российских пользователей. Он распространяется через группы и через фальшивые сайты, рассылает себя контактам очередной жертвы через SMS, а затем ворует у жертвы ее переписку и историю звонков и даже фотографирует владельца фронтальной камерой смартфона. Всего за три месяца появилось более 600 сборок трояна. Масштаб беды таков, что в Google даже анонсировали запрет на распространение приложений от неизвестных разработчиков с 2026 года. Но спустя пару месяцев под давлением сообщества разработчиков сменили подход на более мягкий — вероятно, неподписанные приложения можно будет устанавливать только в каком-то «режиме суперпользователя». Поэтому можно ожидать, что инструкции от мошенников пополнятся описанием того, как в этот режим войти. View the full article

-

mimic/n3wwv43 ransomware на 12 машинах произошло шифрование

safety ответил Гальваник тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов по данному типу не сможем помочь. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист);

.thumb.jpg.4923069d614aee670bc7cf3b4cef0eaf.jpg)

.thumb.jpg.7d8b2ac1c6430df608ac84e10c506d49.jpg)

.thumb.jpg.129b1612170739c884ad4089d66af3b8.jpg)

.thumb.jpg.aa42e5d1ce0f9cc5cc73ef689e4ee645.jpg)