Активность

- Последний час

-

timemaker666 подписался на Центр обновления виндовс и некоторые другие службы виндовс не работают

-

Центр обновления виндовс и некоторые другие службы виндовс не работают

timemaker666 ответил timemaker666 тема в Помощь в удалении вирусов

не работает- 11 ответов

- Сегодня

-

Не удалось отправить "quarantine.7z отправил с помощью формы отправки карантина", т.к. размер превышает допустимый. Отправил письмом

-

Здравствуйте! quarantine.7z отправил с помощью формы отправки карантина AV_block_remove_2026.03.12-23.31.log прикрепляю CollectionLog-2026.03.12-23.44.zip

-

-

Здравствуйте. Запустите AVZ из папки Autologger от имени Администратора по правой кнопке мыши. Выполните скрипт в AVZ (Файл – Выполнить скрипт – вставить текст скрипта из окна Код) begin if not IsWOW64 then begin SearchRootkit(true, true); SetAVZGuardStatus(True); end; QuarantineFile('C:\ProgramData\microsoft\win.exe',''); DeleteFile('C:\ProgramData\microsoft\win.exe','32'); DeleteSchedulerTask('Microsoft\Windows\RecoveryManagerL\RecoveryHosts'); BC_ImportAll; ExecuteSysClean; BC_Activate; RebootWindows(false); end. Обратите внимание: будет выполнена перезагрузка компьютера. Выполните скрипт в AVZ begin DeleteFile(GetAVZDirectory+'quarantine.7z'); ExecuteFile(GetAVZDirectory+'7za.exe', 'a -mx9 -pmalware quarantine ./Quarantine/', 1, 0, true); end.Отправьте quarantine.7z из папки с распакованной утилитой AVZ с помощью формы отправки карантина или на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: malware в теле письма. Скачайте AV block remover. Распакуйте (только не на Рабочий стол (Desktop) и не в папку Загрузки (Downloads)), запустите и следуйте инструкциям. Если не запускается, переименуйте файл AVbr.exe, например, в AVbr123.exe (или любое другое имя). Если и так не запускается, запустите его в безопасном режиме с поддержкой сети. В результате работы утилиты появится отчёт AV_block_remove_дата-время.log, прикрепите его к следующему сообщению. Пожалуйста, ЕЩЕ РАЗ запустите Autologger; прикрепите к следующему сообщению НОВЫЕ логи.

-

Lebanlow присоединился к сообществу

-

Наоборот.. 10080 разделил на 7 и увидел знакомое число 1440 😃

-

Ооо! Чудеса продолжаются... 720+720 = 1440 - и догадаться это умножить на 7 - как?? 1440*7 = 10080

-

У нас ведь пока не было вариантов с "01"? Всё ищу и жду, когда же мы его размочим.. А то пока он нас в сухую..

-

Точно так! Хоть я и старший лейтенант до сих пор... Экономия = 2 штуки. Но и это правильно! Сейчас отреставрирую.. отредактирую!

-

Evgeny96 подписался на Поймал вирус. Нужна помочь в удалении.

-

Скачивал игру. Нажал на ссылку и пошло скачивание, далее установил и понял что это совсем не то, что ожидал. Повторно перешёл по той же ссылке и всё скачалось как и должно было изначально. Через некоторое время заметил, что процессор начал сильно греться, хотя ранее такого не было. Проверил систему Dr.Web Cureit, нашлись вирусы. трояны и Tool.BtcMine.2714. Вроде бы всё удалено, но папка с названием Avira лежит на диске и удалить не возможно (отказано в доступе), и "Program" в автозапуске - остались. Установить антивирус невозможно - отказано в доступе. CollectionLog-2026.03.12-21.47.zip

-

Дробные корни, факториалы-степени...эх.. Решили как-то сравнить прапорщика с обезьяной. Посадили их в две одинаковые комнаты с деревом и бананом на дереве. Обезьяна потрясла, потрясла дерево — банан не падает. Видит палка в углу стоит, зацепила банан палкой, сидит и жрёт довольная. Прапорщик же трясёт пальму, трясёт. Трясёт-трясёт. Час трясёт, два трясёт. Ему говорят: — Товарищ прапорщик, ну вы подумайте немного. Тот отвечает: — А че тут думать! Трясти надо!

-

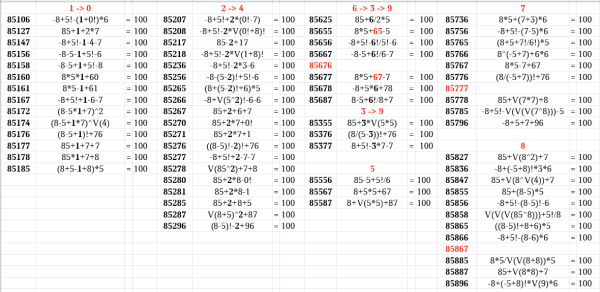

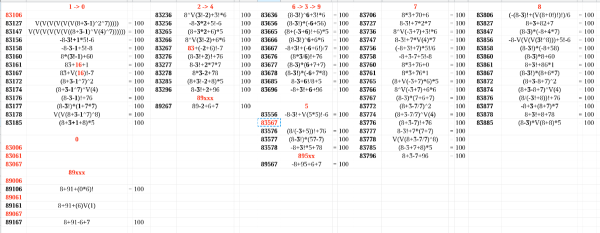

858 - "не 10" ((8 - 5)!)!/8 = 90 855 - "не 6" ((8 - 5)!)! - 5! = 600 853/856/859 - "не 10" (8 - 5)/6 = 1/2, (1/2)V(10) = 100

-

Эх, прям перед финишем обогнали

-

Магия от @Xandr_5890: 83006 100 =(8-3)!*(0!-0!/6) 83061 100 =(8-3)!*(0!-6^-1) 83106 100 =(8-3)!*(1-0!/6) 89006 100 =(8-V(9))!*(0!-0!/6) 89061 100 =(8-V(9))!*(0!-6^-1)

-

Тогда сразу 85xxx - проверяйте: UPD: 851/850 8+V(5-1) = 10, -8+5!*1 = 112 not "02,08,10,12" = 14 штук. // -8+5!-1=111,112 852/854 8*5/2 = 20, 8*(5^2) = 200, -8+5!-2 = 110 not "02,05,10" = 19. // -8+5!-4=108 855 8*5*5/"02" = (((8-5)!)!-5!)/"06" =-8-5+5!-"07" = 85+5+"10" = 100 not "02,06,07,10" = 3. 856/853/859 -8+5!-6*"02" = -8+5!-6-"06" = 100 not "02,06" = 8. // 85+6+"09" 857 8-5+7 = 10, -8+5!-7 = 105 not "02,05,08,10" = 10. 858 (-8+58)*"02" = 85+8+"07" = ((8 - 5)!)!/8+"10" = 100 not "02,07,10" = 11. Тоже вроде ничего аврального пока нет..

-

Южная Америка - осмотреть обязательно. Сезон второй, 2026.

E.K. ответил E.K. тема в Kaspersky On The Road Again

А мы что? - сошли на обочину, как пешеходы уступили проезжую часть автотранспорту, да пошли дальше гулять: А неплохие картинки ведь, а? Но - снова команда "по машинам!", едем - И не устаём удивляться реалиям местных узких дорожек: Цель нашей поездки всё ближе, на дорожных знаках начали появляться отметки "Jujuy" -> Здесь в джунглевых климатах настолько влажно и комфортно для самой разной жизни, что мхом зарастают даже провода на столбах! Или что это ещё может быть такого размера, цвета... запаха не знаю, останавливаться и лезть на стоблы не стали Всё на этом на сегодня - подъезжаем к разноцветным горам, мы почти у финиша нашей дневной поездки. То есть, про цветастые горы будет в следующем рассказе. -

Южная Америка - осмотреть обязательно. Сезон второй, 2026.

E.K. ответил E.K. тема в Kaspersky On The Road Again

Идём вдоль по трассе, наслаждаемся видами, пытаемся послушать местные тропические звуки // сразу скажу, что их надо слушать ночью, когда весь этот инсекторат начинает активно-бурную жизнь; например, "слушать джугли" на Мадагаскаре нас водили именно ночью! Это где-то воон там было. То есть, здесь у нас больше созерцательный тур. И неплохой, однако! Джунгли, влажность, тепло - а не как на югах в Патагонии: Как вдруг! Как он здесь разъезжается с другими автомашинками?? Как этот летучий голландец сюда добрался - самый простой вопрос. Конечно же, морем! А потом пошёл куролесить по всем местным окрестностям.. -

Ну, тогда как-то вот так получается. Не смог решить 8 3 штуки: 83006 83061 83067 83106 83567 89006 89061 89067 83xxx-89xxx.xods

-

Вроде попроще можно: -8+(3!-1)! = 112 А решения для "не-02,08,10,12" проглядел, приношу извинения...

-

И 838 туда же, (8 - 3)! - 8 = 112 = 8×(3!+8)

-

Ай, сложно спорить с мастером извлечения корней и возведений в степени! Ку два раза с приседанием!

-

15 же? Или я опять что-то проглядел? 06 60 74 27 61 76 47 65 77 56 67 78 58 72 85