Поиск

Показаны результаты для тегов 'шифровальщик'.

Найдено 501 результат

-

c77l Необходима помощь в расшифровке файлов

nsemak опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Прошу помощи в расшифровке данных. Все по классике. Бухгалтер работала в терминальном сервере с правами админа, открыла почту и приехали. В архиве логи с программы "Farbar Recovery Scan Tool", зашифрованые файлы и файл о выкупе. Файлы для анализа.zip -

..здравствуйте..помещены в архив с паролем файлы архивов..и файлы с рабочего стола...просят написать на почты для получения пароля от архива..Addition.txtFRST.txt ...архивные файлы слишком большие от 10ГБ.. ..в архиве только файл с требованиями..pass winrar — копия.rar Addition.txt FRST.txt

-

mimic/n3wwv43 ransomware Шифровальщик enkacrypt

Lord2454 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Прошу помочь. Файлы FRST: Addition.txtFRST.txt Архив с зашифрованными файлами (пароль virus). Сообщение от вымогателей там же. Decrypt_enkacrypt.rar -

Добрый день! Просим помощи у кого есть дешифратор

-

lockbit v3 black Поймали Trojan.Encoder.31074 (Lockbit 3)

Мимохожий опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Поймали Trojan.Encoder.31074 (Lockbit 3). Просим помощи в расшифровке Файл вируса в архиве имеется. Убиты все сервера компании. Mimo.rar -

Поймали шифровальщик. platishilidrochish@fear.pw

Shade_art опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Поймали вирус шифровальщик. Тут есть умельцы помочь с этой проблемой? -

Около года или двух назад один из наших корпоративных пк был заражен шифровальщиком, на нем хранилось множество фотографий, которые зашифровались, тот пк был сразу отформатирован, но перед этим зашифрованные файлы были перемещены, сейчас в них появилась нужда, прикрепляю пример зашифрованных файлов. hopeandhonest@smime.ninja.zip

-

26.12.24 На файловом сервере (комп с Debian) в расшареных каталогах заметил текстовый файл !want_to_cry.txt Просканировал все каталоги доступные по сети (SMB) зашифрованные файлы с расширением .want_to_cry по времени создания файлов видно что шифровальщик проработал примерно с 24.12.24 20:05 по 25.12.24 03:05 после чего сервер "завис". Сейчас шифровщик не активен (новые шифрованные файлы не появляются). Доступа к сети извне нет, кроме SSH с ключом шифрования. В сети кроме моего во время активности были еще 2 компьютера под управление Windows. !want_to_cry.txt

- 15 ответов

-

- вирус

- шифровальщик

-

(и ещё 1 )

C тегом:

-

Добрый день! Аналогичная ситуация сервер подвергся взлому, база данных заархивирована с шифрованием. Антивирус снесли, хоть он был под паролем. Подскажите есть способ как то исправить ситуацию, расшифровать базу данных? Do you really want to restore your files? Write to email: a38261062@gmail.com Сообщение от модератора Mark D. Pearlstone перемещено из темы.

-

0kilobyte Шифровальщик. Расширение aiLuw2ie

Saul опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день! Вот такое поймали, зашифрованы все файлы на сетевой шаре. Есть способы для расшифровки? Все ваши файлы были зашифрованы! Все ваши файлы были зашифрованы из -за проблемы безопасности с вашим ПК. Если вы хотите их восстановить Установите программу для общения https://tox.chat/clients.html https://github.com/uTox/uTox/releases/ https://github.com/uTox/uTox/releases/download/v0.18.1/utox_x86_64.exe и добавьте нас 2C6D0C2F49F19EAE34A558AC646E5C75230928DA64B46DBD6087B036ED651146575435EFEFFC ВНИМАНИЕ! !!!Не трогайте зашифрованные файлы.!!! !!!Не пытайтесь расшифровать ваши данные, используя стороннее программное обеспечение, это может вызвать потерю данных.!!! 1.zip -

Атаковали через уязвимость NAS

SS78RUS опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый вечер. С нами случилась ситуация 1в1 с вышеописанной. NAS Zyxel 326 со всеми патчами, отключены все выходы во внешнюю сеть, работал только как локальное хранилище, всё равно атаковали через уязвимость самого NAS -создали облачного пользователя, которого даже удалить не могу. Подскажите, какой вариант с починкой файлов? Заранее спасибо. Сообщение от модератора Mark D. Pearlstone Перемещено из темы. -

Есть приватный ключ, подскажите как и чем расшифровать? Сообщение от модератора Mark D. Pearlstone Перемещено из темы.

-

crylock 2.0.0.0 [РАСШИФРОВАНО] Поймали шифровальщик

DimonD опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Помогите пожалуйста с расшифровкой файлов? так же на сервак ктото споймал эту гадость. Сообщение от модератора Mark D. Pearlstone Перемещено из темы. -

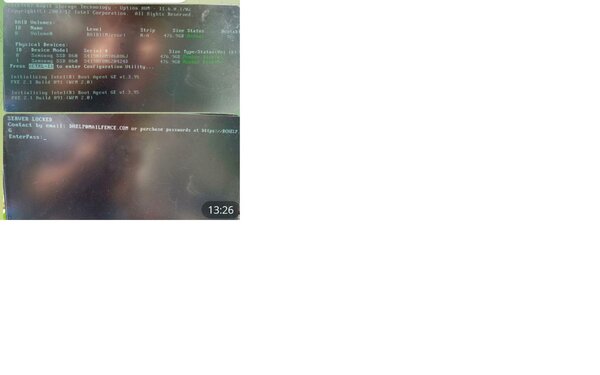

Подозрение на взлом сервера

iLuminate опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Есть подозрение на взлом, так как при переходе C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Administrative Tools\Администрирование - Ярлык появляется ярлык которые указан на скриншоте. FRST.txt Addition.txt -

mimic/n3wwv43 ransomware шифровальщик Jami_decryptionguy

JhonD опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день, посмотрите, есть ли надежда на восстановление файлов. Addition.txt CONTACT_US.txt FRST.txt АКТ на списание ГСМ.DOCX -

Добрый день! В сеть проник зловред подробно описанный по ссылке https://id-ransomware.blogspot.com/2023/04/dchelp-ransomware.html. Возможности зайти на сервер нет, так как файловые системы отображаются как нечитаемые. Пробуем вытащить файлы через R-Studio, Disk Drill и иные утилиты восстановления данных. Сталкивался ли кто-то еще с этими гадами? Есть ли выход?

-

Добрый вечер! Интернет кипит инсайдами и слухами, некоторые осведомлённые источники уверяют, что на информационных базах компании СДЭК можно поставить жирный крест. Как на ваш взгляд — это произошло от того, что руководство компании пожалело денег на защитные решения от шифровальщиков, на зарплату IT-специалистам или что-то ещё? Или может быть все три причины оказали такой оглушительный эффект? Источник: https://3dnews.ru/1105511/virusshifrovalshchik-mog-stat-prichinoy-sboya-v-rabote-sdek

-

mimic/n3wwv43 ransomware Шифровальщик испортил файлы

vldmrmail опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте. В систему проник шифровальщик и испортил файлы документов. Систему сразу отключил - она неработоспособна стала. Жесткий диск с данными подключил к другому компьютеру и с него вытащил зашифрованные файлы и файл с требованием выкупа от мошенников. Прошу помочь с дешифровкой файлов. flash.zip -

fuxsocy Шифровальщик FuxSocy

V.Liderov опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте! 04.04.2024 Обнаружили что зашифрованы файлы на компьютере. Просьба помочь расшифровать файлы. Логов нет, т.к. операционная система переустановлена файл шифровальщика.rar -

goodmorning Шифровальщик. DR WEB сообщил, что это Trojan.Encoder.37400

Andrey-irk опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте. Предположительно с рабочего компьютера через РДП зашифровались файлы на сервере. Все базы 1с, бэкапы, текстовые файлы, изображения, архивы и др.. DR WEB сообщил, что это Trojan.Encoder.37400 и помочь с ним пока что не могут. Есть ли способ расшифровки? Addition.txt FRST.txt virus_pass_123321.zip -

mimic/n3wwv43 ransomware Шифровальщик 4ru9b88d70

AlexDreyk опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день! Просьба помочь с расшифровкой Addition.txt FRST.txt Зашифрованные файлы.zip -

mimic/n3wwv43 ransomware Шифровальщик Trojan.Encoder.35534

dsever опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Сегодня после выходных обнаружили проблему. Два сервера - все данные зашифрованы. основная проблема с 1С файлы зашифрованы + бэкапы тоже. DrWEB пишет, что вирус попал по RDP, "Файл шифровальщика находится по пути C:\users\администратор.win-8anssg9mkch\appdata\local\7af1be1c-1606-8166-99e6-80b4a9786b07\BABKAALYOEBALO.exe". Так же вирус зашифровал все расшаренные файлы на других серверах, но до баз SQL не добрался. BABKAALYOEBALO_DECRYPTION.txt -

cryptconsole 3 Помогите расшифровать и.т.д.

Kratos73 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Вчера ночью не понятным образом наш 1С сервер поймал какой-то шифровальщик. Судя по письму это что-то из серии CryptConsole. Помогите пожалуйста понять, что именно это за бяка, откуда взялась и как обезопасить в дальнейшем сервера и всю сеть в целом от распространения. Logs and files.zip -

phobos Шифровальщик id[06DDCE15-3352].[p0pc0rn@tuta.io].faust

Дмитрий Пискарев опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Шифровальщик поразил файлы на сервере. Работал ночью FRST.txt info.txt virus.7z Addition.txt -

goodmorning Шифровальщик Help.File@zohomail.eu

Andruis опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте! Поймали эту гадость вероятнее всего через RDP. Зашифровали определенные сервера. На каждом сервере свой ID номер в файле выкупа, exe файлы не затрагивал шифровальщик. Есть исходники, нашли на сервере, с которого запускали все. Подскажите пожалуйста, можно их расшифровать? Пароль на архив infected files.zip Restore_Your_Files.txt