Поиск

Показаны результаты для тегов 'вымогатель'.

Найдено 19 результатов

-

Я установил РАТ файл случайно По ту сторону вируса со мной связался человек он говорит что у меня установлен dropper и bootkit вместе с rat вирусом он пытался получить доступ к аккаунтам , у некоторых я поменял пароль и отключил интернет кабель, что мне делать

-

rcru64 Шифровальщик

Алексей Шулепов опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

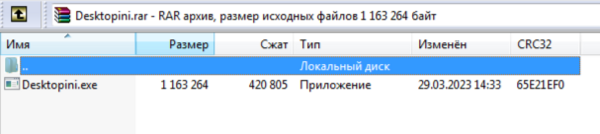

Добрый вечер, с 7 на 8 июля 2023 взломали рабочую станцию с win 11 заразили ее и те ПК с общими папками которые были включены, был заражен сервер через RDP c этой станции, на сервере был заражен диск Д кроме баз MS SQL, в папке пользователя AppData осталось 5 файлов и 1 один в автозагрузке Desktopini.exe который определялся как вирус вымогатель. по крайне мере так его опознал Kaspersky Anti-Ransomware Tool for Business 5 (PDM: Trojan.Win32.Bazon.a) шифрует с расширением .OjuC на другом ПК с рас ширением .OpsO , на эти два зашифрованных файла есть оригиналы нешифрованные. Addition.txt FRST.txt Read_Me!_1.txt зашифрованные файлы.rar -

salted2020 Шифровальщик

BritishSteel опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый вечер. Поймал наш серверок шифровальщика, судя по всему - через rdp. Заблокированы жесткие диски битлокером, требует пароль для разблокировки) На оставшемся незакрытом разделе (причем системном) зашифрованных файлов нет. Но по всем директориям разбросал txt-шки FILES-ENCRYPTED (прикрепил в архиве, пароль virus). База 1С SQL бэкапилась на NAS, как бы проблему обойти можно банальной установкой других винтов, переустановить сервер, установить sql заново и разархивировать последний бэкап, но есть тонкости, которые подвластны нашему 1С-нику, а он исчез с поля зрения и не выходит на связь. Addition.txt FRST.txt FILES_ENCRYPTED.rar- 6 ответов

-

- шифровальщик

- вымогатель

-

(и ещё 1 )

C тегом:

-

winrar Шифровальщик зашифровал базы SQL и документы

Ilnazg опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день зашифрованы фалы базы SQL и документы, создалась групповая политика и распространила администраторов на сервера и из поднего зашифровала файлы. Политику отключили пароли админов сменили, локальных админов удалили. DATA.7z FRST.txt Addition.txt -

dharma Шифровальщик, расширение ...[godecrypt@onionmail.org].4o4

Alex18 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день! Проблема - ночной взлом (как я понимаю через rdp), вирус зашифровал данные на дисках. Прошу помощи в расшифровке или хотя бы подсказать что делать. Также имеется пара файлов - зашифрованный и не зашифрованный. Спасибо! files.zip Addition.txt FRST.txt- 8 ответов

-

- расшифровка

- шифровалщик

-

(и ещё 1 )

C тегом:

-

crylock 2.0.0.0 Raptorfiles@yahooweb.co Новый вирус вымогатель

Burkhanov опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго времени суток, словили вымогатель, скорее всего через RDP протокол. Файлы сканирование прилагаю. Addition.txt FRST.txt virus.rar- 8 ответов

-

- raptorfiles

- @yahooweb.co

-

(и ещё 1 )

C тегом:

-

loki locker [bloc.boy@yandex.com][43C9CDC]autorun.inf.Loki

Nq_2 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Уважаемые коллеги, просьба рассмотреть возможность расшифровки файлов, зашифрованных вирусом шифровальщиком. Во вложении прикладываю логи системы, один из зашифрованных файлов и отчёт по результатам сканирования на вирусы с их хэшами. Заранее спасибо Addition.txt FRST.txt Restore-My-Files.txt info.rar -

Шифровальщик eitieTh1 для баз 1С

baikal опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день, В январе после праздников одна из сотрудниц предприятия попросила открыть доступ к серверу, через сетевое окружение, на сервере был расшарен корневой каталог файловой базы 1С с возможностью изменения. Раньше она заходила через RDP. На самом сервере ни каких следов нет, кроме зашифрованных файлов корневого каталога 1С (кроме файлов 1С там находились документы Word, Excell для обмена). Все подозрения на ПК той самой сотрудницы, которой был открыт доступ через сетевое окружение. Её ПК после сканирования антивирусом Касперского подтвердил завирусованость ОС. Логи антивируса приложил в архив. Логи Farbar Recovery Scan Tool так же приложил. Вымогатель требование о выкупе не сообщил, только в названиях файла есть суффикс электронной почты ivakinjiin@dnmx.org расширение зашифрованного файла *.eitieTh1 при открытии зашифрованного файла winhex можно увидеть только нули, хоть объем файла соответствует не зашифрованному файлу. Возможно вымогатель зашифровал таким образом, что нельзя расшифровать любым способом. Если моя версия верна в плане того, что каталог с базой 1С был зашифрован через сетевое окружение, тогда как можно зашифровать файл 1С когда он занят самой программой (обычно бухгалтера не закрывают приложения). Логи сервера Безопасность были затерты от того числа, когда было произведено шифрование, по умолчанию в настройках установлено "Переписывать события при необходимости". На самом сервере нет антивируса. Вымогатель в основном шифровал папки 1С, остальное не трогал, его интересовало только 1С. да поможет, нам "бог сети" eitieTh1_18012022.rar- 3 ответа

-

- шифровальщик

- eitieth1

-

(и ещё 3 )

C тегом:

-

Добрый вечер! Очередная эпидемия шифровальщика Bomber напомнила мне курьёзный случай, который произошёл в моей практике совсем недавно. Месяца три тому назад обратился ко мне наш местный предприниматель по поводу заражения своего компьютера на работе вирусом-шифровальщиком под кодовым именем Novikov.Vavila. Антивируса на компьютере вообще никакого, установлена Windows 7. Поставил ему пробную версию KAV, объяснил, что будет работать ровно месяц. Предприниматель клятвенно заверил, что купит лицензию. Пару недель тому назад он звонит мне по поводу того, что на флешке не открываются файлы. Мол ходили в местный налоговый комитет и подцепили какой-то вирус. Снова отправился к предпринимателю в его офис и что же я вижу? Лицензия на KAV у него благополучно истекла, значок антивируса неактивный. Спрашиваю про покупку лицензии, в ответ слышу, что мол «не купили, у нас и на компьютере нет ничего ценного» В некотором шоке поставил им KFA. Если предприниматель, у которого денег просто куры не клюют, зажал средства на покупку лицензии на антивирус, то чего удивляться такому наплыву посетителей на нашем форуме при первой же мало-мальски серьёзной эпидемии какого-то нового шифровальщика? Пользователи относятся к безопасности своих компьютеров и к своим данным абсолютно безответственно! Наверное пора брать какие-то взносы с таких посетителей на развитие форума, ведь только за сегодня зарегистрировались для получения помощи почти 50 человек )) А каково хелперам отвечать на все их бесконечные просьбы и мольбы?

- 6 комментариев

-

- 4

-

-

-

- шифровальщик

- вымогатель

-

(и ещё 1 )

C тегом:

-

Прошу помощи! Зашифрованы файлы, расширение arena. Пробовал некоторые расшифровщики, не получилось(то ли лыжи не едут..) Файл вымогателя FILES ENCRYPTED.txt all your data has been locked us You want to return? write email decrypt2010btc@cock.li or bestbitforch@airmail.cc Собрал логи по инструкции. Также прикрепил образец зараженного файла. CollectionLog-2017.09.17-15.07.zip chromeinstall-7u67.exe.id-444503AA.decrypt2010btc@cock.li.arena.zip

- 15 ответов

-

Здравствуйте! Видел похожую тему, но решения не найдено. Файлы зашифрованы scarab. Что можно сделать?

- 14 ответов

-

- вирус

- шифровальщик

-

(и ещё 3 )

C тегом:

-

Wanna Decryptor или пятница, двенадцатое

Sandynist опубликовал запись в блоге в Sandynist — мой блог

Намедни ездили забирать комплектующие к оргтехнике, у одного из поставщиков прямо на входе в их торговую точку подцепил себе на голову паучка. Да, да! Самого настоящего! Во, говорю — новость какая-то будет, возможно что жуткая. Собственно сама новость: http://tass.ru/mezhdunarodnaya-panorama/4248397 Пруф. Варламов нагнал жути ещё больше: http://varlamov.ru/2370148.html Срочно установил майское накопительное обновление безопасности на домашний компьютер, залез на свой рабочий комп и также поставил все последние обновки. Жути меньше не стало, с ужасом жду завтрашнего дня (хорошо хоть суббота и день нерабочий), а ещё большей жути может случиться в понедельник Вот уже и Wired сподобился на статью, история набирает обороты: http://www.wired.co.uk/article/wanna-decryptor-ransomware Больше всех пострадали медицинские учреждения Великобритании, думаю, что Коммерсант тут ничего не приукрасил. Это действительно ужасно и печально: https://www.kommersant.ru/doc/3296579 Лента похоже перепечатала выжимку новостей из блога Варламова, ничего нового: https://lenta.ru/news/2017/05/12/wannacry/ Наконец-то и телевидение подключилось )) http://www.vesti.ru/doc.html?id=2887397 Эдвард Сноуден допускает, что к созданию вируса причастны его бывшие коллеги: http://www.rbc.ru/politics/13/05/2017/59162eb09a79477ce4970991 На Лайфе даже организовали прямую трансляцию, что бывало лишь в случае террористических актов: https://life.ru/t/новости/1007301/khakierskiie_ataki_tiekstovaia_transliatsiia UPD: 13 мая Из семи компьютеров под Win 7 32 bit в организации, на которые сегодня утром ставил обновки, патч kb4012212 установился только на шесть, на одном не смог поставить ни в какую, пишет, что не подходит для этой операционной системы. Появилось уже 9 разных языковых версий статьи об этом сетевом черве-шифровальщике в Википедии, в том числе — на украинском, испанском и китайском языке. На русском как всегда ничего нет. UPD: 13 мая 15:00 по МСК Наконец-то переводом с английского написали статью в энциклопедии про этот вирус: https://ru.wikipedia.org/wiki/WannaCry Ещё одна прямая текстовая трансляция: https://tjournal.ru/44260-pryamaya-translyaciya-masshtabnaya-kiberataka Картинки с комнаты диспетчеров РЖД впечатляют. Очень странная фигня — несмотря на то, что на домашнем и рабочем компьютерах все обновления от M$ были установлены автоматически, патчи от данной уязвимости при отдельной установке поставились без всяких возражений. Но позвольте, господа из Майкрософта, если данный патч был уже ранее автоматически установлен в пакете накопительных обновлений безопасности системы, то разве устанавливаемый отдельно патч не должен был выругаться на мои действия и объявить, что его установка не требуется? UPD:14 мая СМИ пишут уже о 200 тыс. заразившихся шифровальщиком. Глава Европола предсказывает новую волну заражений утром в понедельник завтра, 15 мая: http://www.rbc.ru/rbcfreenews/59184d849a794780e849196a Рецепт который поможет вам сохранить от шифровальщика свои любимые фото (бесплатно): 1) Берёте архиватор WinRAR (или бесплатный 7zip) 2) Архивируете им папку с фотографиями какого-либо события (желательно не пытаться сразу архивировать всю папку с фотографиями, это может занять продолжительное время), лучше брать папку с каким-то отдельным событием, например ДР вашего родственника 3) После архивирования на архиве удаляете расширение файла, то есть если у вас файл назывался Мои фотки.rar то у вас в итоге просто должно быть наименование файла Мои фотки без расширения 4) Для большей надёжности присваиваете этому файлу атрибут «Системный». При очередном заражении вашей системы очередным очень крутым шифровальщиком радуетесь полученному эффекту: 1a) Удаляете антивирусом шифровальщик; 2a) Возвращаете назад расширение файла на .RAR (ибо вирус всё равно файлы без расширения не трогает) 3a) Радуетесь сохранённым изображениям ваших родственников, друзей и знакомых )) Конечно более замороченно ходить в магазин, покупать лицензию на антивирус, изучать его рекомендации по настройкам, шариться потом по форумам в поисках решения проблем, которые вам создал антивирус и пр. Если вы не готовы к таким подвигам, то мной предложенный способ по сохранению фотографий вам вполне может пригодиться. UPD 16 мая: Специалисты сразу нескольких антивирусных компаний заметили поразительное сходство в исходниках WannaCry и другой ранее печально известной продукции группировки Lazarus. Рейтерс как бы намекает: http://www.reuters.com/article/us-cyber-attack-idUSKCN18B0AC UPD: 18 мая: Пару слов о том, как в нашей отрасли отреагировали на эпидемию. Через три дня после начала эпидемии, то есть во вторник 15 мая, сверху прислали письмо абсолютно бездарное по содержанию, в котором предупреждалось об эпидемии шифровальщика и с предупреждением о том, что вирус распространяется через заражённые вложения в электронной почте. Сегодня, то есть 18 мая, пришло письмо уже более содержательное по смыслу, с описанием уязвимости, отсылкой к бюллетеню безопасности от M$ и рекомендациями установить патчи, исправляющие данную уязвимость. С номером телефона открытой горячей линии, по которой можно получить информацию об эпидемии. Но в конце всё равно приписка, что мол эпидемия в локальной сети начинается после открытия заражённого вложения в электронном почте. В общем не помогли вообще ничем. Секретарь конечно же всем это письмо разослала для ознакомления, правда из пользователей никто на него не прореагировал, так как уже и так все знали про эпидемию либо от меня, либо из прессы, либо из зомбоящика. UPD: 23 мая Спустя 10 дней после начала эпидемии сообщается, что эксплойт, который был использован при атаке — это только один из первых инструментов для взлома Windows. Их ещё как минимум семь. При самом печальном развитии событий придётся всё предприятие переводить на Linux (( http://www.securitylab.ru/news/486213.php- 1 комментарий

-

- Wanna Decryptor

- шифровальщик

-

(и ещё 1 )

C тегом:

-

Шифровальщик (без смены расширений)

YaIgorZ опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте, вирус зашифровал файлы (doc, txt, jpg, zip, psd...), изменилась только дата создания файлов намеков и записок вымогатели не оставили. Немогу даже определить что за шифровщик, вероятно заразился от стороннего ПО Прикладываю логи и шифрованный вариант с оригиналом CollectionLog-2017.05.06-21.43.zip CRYPT.ZIP -

Шифровальщик, расширение .du1732, email вымогателей dumdos@ya.ru

Alx_trvkn опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Сервер словил вирус дважды: первый раз файлы были зашифрованы на съемном носителе, подключенным к серверу, скорее всего кто-то из двух пользователей, имеющих доступ, запустил его через вложение в почте. Удалив его антивирусом, не стал заморачиваться с дешифровкой, тк зараженные файлы были не нужны. Кстати, шифрование/email вымогателя отличались от вторичного заражения Второе заражение произошло вчера, в этот раз уже были зашифрованы файлы на основном диске. Просмотр журнала показал, что был создан пользователь с правами админа, через него был выполнен вход, использовалась утилита PsExec, с помощью которой выполнялись нужные команды, в тч деинсталляция антивируса, и тп... Пользователя этого я уже удалил, а вот PsExec была удалена самими злоумышленниками после запуска шифровальщика. Согласно порядка оформления заявки, скачал и выполнил проверку KVRT, запустил сборщик логов. Прилагаю архив с логами а также файл с адресом вымогателей. Для доступа на сервер для сбора логов я использовал приложение Teamviewer Буду рад любой помощи, С уважением, Александр CollectionLog-2017.05.06-13.57.zip КАК РАСШИФРОВАТЬ ФАЙЛЫ.txt- 1 ответ

-

- вирус

- шифровальщик

-

(и ещё 2 )

C тегом:

-

Шифровщик-вымогатель .сrypter000007

FixMePlz опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго времени суток! Было открыто письмо в стиле "оплатите задолженность". В нем был архив-троян(ы), Trojan Filecoder UPX, Trojan Fake MS, Ransom.Troldesh, Backdoor.BIFrose (были помещены в карантин). Потом упал explorer.exe, после перезапуска системы все данные были зашифрованы с расширением .crypted000007. И были созданы txt-шники: "Baши фaйлы былu зaшuфpованы. Чmобы pасшuфpoвaть их, Bам неoбxoдuмо omпрaвumь kод: 5D53D99D4882C54033D0|0 нa элekтpонный aдрec gervasiy.menyaev@gmail.com ." Было перепробовано множество декрипторов которые не дали позитивный результат. Прикрепляю логи сделаны FRST64. Зарание благодарен за любую помощь! FRST64_log.rar CollectionLog-2017.05.03-11.34.zip- 15 ответов

-

- Вирус-шифровшик

- вымогатель

-

(и ещё 1 )

C тегом:

-

Шифровальщик .no_more_ransom

randomfactor опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

В письме был подставлен адрес @nalog.ru (в нашем случае как будто сотрудник Горшков) , в тексте о задолженности и ссылки на nalog.ru где на самом деле другие ссылки. Юрист пересылает это бухгалтеру, та открывает и всё шифруется. Результаты сканирования прилагаю: Про шансы на дешифровку спрашивать не буду, но скажите, если я сейчас все файлы с компа сохраню и займусь переустановкой системы, то если будет ключ для дешифровки, то я смогу восстановить их или всё-таки нужен тот виндоуз на котором всё случилось? CollectionLog-2016.12.08-15.50.zip- 7 ответов

-

- шировальщик

- вымогатель

- (и ещё 7 )

-

Добрый день, поймал сей неприятный вирус. Каким образом можно расшифровать зашифрованные им файлы? прицепить файлы не смог к посту, по-этому прикладываю на внешний ресурс http://rgho.st/7dX2cgqxy http://rgho.st/6dW7xzTQ9

-

Вирус вымогатель зашифровал файлы

Сергей Бочков опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день всем. Письмо отчаяния. Зашифрованы все фото и текстовые файлы.Фото с рождения ребенка и до семи лет, не считая все юбилеи и праздники. Не надо говорить что мол копировать все надо, теперь поздно. Помогите пожалуйста. Сообщение от модератора Mark D. Pearlstone Тема перемещена из раздела "Компьютерная помощь" -

зашифрованный файл с расширением .better_call_saul

risxak опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте, Столкнулся с такой гадостью, как шифровальщик... Все юзерские файлы зашифрованы с расширением .better_call_saul Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код: 53BE2547F811B248B5F2|446|3|2 на электронный адрес 1986Frederick.MacAlister@gmail.com . Далее вы получите все необходимые инструкции. Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации. Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае их изменения расшифровка станет невозможной ни при каких условиях. Если вы не получили ответа по вышеуказанному адресу в течение 48 часов (и только в этом случае!), воспользуйтесь резервным адресом. Его можно узнать двумя способами: 1) Скачайте и установите Tor Browser по ссылке: https://www.torproject.org/download/download-easy.html.en В адресной строке Tor Browser-а введите адрес: http://cryptorzimsbfbkx.onion/ и нажмите Enter. Загрузится страница с резервными email-адресами. 2) В любом браузере перейдите по одному из адресов: http://cryptorzimsbfbkx.onion.to/ http://cryptorzimsbfbkx.onion.cab/ All the important files on your computer were encrypted. To decrypt the files you should send the following code: 53BE2547F811B248B5F2|446|3|2 to e-mail address 1986Frederick.MacAlister@gmail.com . Then you will receive all necessary instructions. All the attempts of decryption by yourself will result only in irrevocable loss of your data. If you still want to try to decrypt them by yourself please make a backup at first because the decryption will become impossible in case of any changes inside the files. If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!), use the reserve email. You can get it by two ways: 1) Download Tor Browser from here: https://www.torproject.org/download/download-easy.html.en Install it and type the following address into the address bar: http://cryptorzimsbfbkx.onion/ Press Enter and then the page with reserve emails will be loaded. 2) Go to the one of the following addresses in any browser: http://cryptorzimsbfbkx.onion.to/ http://cryptorzimsbfbkx.onion.cab/ надеюсь на вашу помощь в прикрепленном файле логи с проги autologger CollectionLog-2016.04.06-16.23.zip