Активность

- Последний час

-

Нагрузка в простое пока не открыт диспетчер задач

Sandor ответил Mr0range тема в Помощь в удалении вирусов

У программы плохая репутация. Временно деинсталлируйте и оцените работу системы без неё. Результат сообщите. -

Итог дня: прошли по воде 19км за 4 часа, по высоте сбросили 160 метров (текущая высота: 1300м). И здесь, наверное, самая шикарная стоянка на всём сплаве - вот такая полянка: Ставим лагерь, и здесь он смотрится просто шикарно: И меня сфоткали! На мой же фотоаппарат: Активная подготовка к ужину: Полянка ровная, мягкая, по этому мху можно босиком гулять. Вокруг - вообще никого! И тут возникла идея сходить и поискать место стоянки во время сплава-2016... Ага, вот оно -> Вот как природа забирает обратно кострище за 9 лет - И раньше мы "парковались" вот здесь: За эти годы река сильно поменяла русло. Старое затянуло камнями, а главное русло пошло по другой "траектории".. Остатки старого моста, который действовал во времена СССР: И просто бесконечные медитации... Катунь - это очень сильно! И река-вода, и виды пейзажные, и какая-то особая энергетика. Продолжение следует!

-

- Сегодня

-

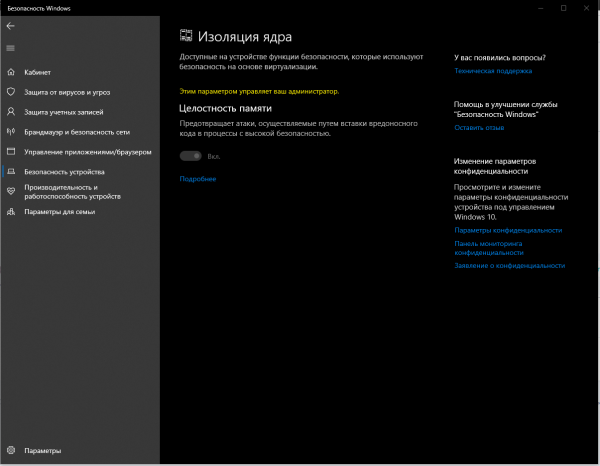

Этим параметром управляет ваш администратор

Mark D. Pearlstone ответил sergey-lp тема в Помощь в удалении вирусов

Порядок оформления запроса о помощи -

С Днём Рождения!

-

blackhunt2.0 blackhunt зашифровал сервера и несколько ПК

shadow1406 ответил shadow1406 тема в Помощь в борьбе с шифровальщиками-вымогателями

нсь добраться до зашифрованных файлов. лежит в приложении с другого ПК также с паролем 1 и требованиями шифров Bad.7z -

Все файлы зашифрованы расширение .ISTANBUL-vSiilxsx6Pucf85MrXJUzCqcSLeKVxZgqwqgcMqi3ww

KiberDeda ответил KiberDeda тема в Помощь в борьбе с шифровальщиками-вымогателями

Fixlog.txtQuarantine.rar -

Катунь перед порогами: А вот и они: Понеслось! [ здесь самое место для видео прохождения самых интересных участков, но оно пока ещё в стадии вёрстки. Ждите, всё будет! ] Прошли очередную ступень, можно отдышаться: - и посмотреть назад: И вот так "прыгать по волнам" от порога к порогу: Надо подождать другие лодки, а вдруг что не так пойдёт и потребуется помощь? Всё, первый катунский аттракцион пройден! Река снова становится спокойной и широкой:

-

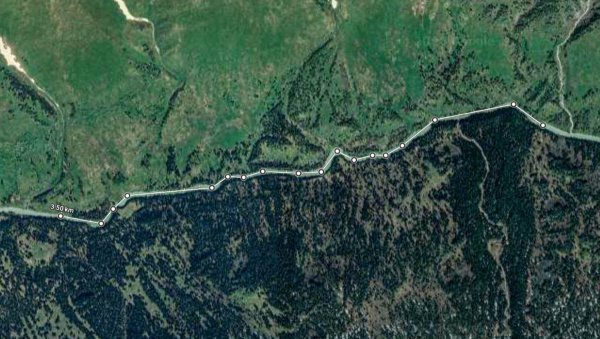

Итак, наступил второй день сплава. И если первый день был относительно спокойным, то на следующем участке встречаются первые на Катуни пороги. Называются они "Щёки", поскольку речку поджимает вертикальными скалами, и выглядит это местами весьма дизайнерски: Это самые верховья Катуни, но река становится уже вполне сильной: В "Щеках" её поджимает крутыми берегами, река течёт по узкому каньону - и это самое правильное место для порогов: "Щеки" - это каскад порогов (вроде бы выделяют пять "ступеней") примерно 3.5-километровой длины, и находится это всё вот здесь на картах:

-

Head Mare атакует при помощи PhantomPyramid | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

В марте этого года мы описывали вредоносную кампанию c применением зловреда PhantomPyramid, которую мы с высокой степенью вероятности приписываем группе Head Mare. Отличительной особенностью этой кампании было использование техники polyglot, суть которой сводится к тому, что злоумышленники используют файлы, которые при разных условиях интерпретируются системой по-разному. Продолжая отслеживать активность этой группы, мы на протяжении августа регистрировали новую волну целевых рассылок того же трояна PhantomPyramid с новыми документами в качестве приманки и со все той же техникой polyglot. Как Head Mare доставляет PhantomPyramid жертвам Атака начинается с вредоносной рассылки, в ходе которой на адрес компании приходят письма с ZIP-архивами во вложении. На самом деле это polyglot-файл, который одновременно является и архивом, и исполняемым контейнером для Python-скрипта. Пользователь открывает его как обычный ZIP-файл и видит внутри текстовый документ в формате .docx. Хотя в реальности это вовсе не документ, а ярлык Windows, клик по которому приводит к заражению трояном PhantomPyramid. Достигается это за счет использования двойного расширения .docx.lnk, просто при просмотре содержимого архива видно только первое расширение. Содержимое вредоносного архива — тип файла показывается как ярлык (shortcut) Если у пользователя содержимое папок и архивов отображается в деталях, то заметить, что настоящий тип файла — это ярлык, достаточно несложно. Однако многие пользователи предпочитают просматривать файлы в виде краткого списка или как иконки и не видят этого поля. Ярлык не только запускает процесс заражения, но и открывает файл-приманку. Впрочем, по всей видимости, почта — не единственный вариант заражения, используемый Head Mare в этой кампании. Как минимум в одной из попыток заражения вредоносный архив предположительно был скачан на компьютер жертвы через Telegram. View the full article -

После заражения вирусом, не могу отключить изоляцию ядра в настройках, пишет этим параметром управляет ваш администратор, можно ли как то пофиксить без переустановки виндовс ?

-

sergey-lp присоединился к сообществу

-

Вирус вымогатель

Vertex1551 ответил Vertex1551 тема в Помощь в борьбе с шифровальщиками-вымогателями

нету такого -

Алтай Очень Вода - 2025. Очень разная вода.

Дмитрий Галов ответил E.K. тема в Kaspersky On The Road Again

Это было описание одного из туристов в другой группе, который понуро двигался с огромным терракотовым рюкзаком, при этом выглядел абсолютно опустошённым, так что наш планктонный коллектив тут совсем не при чём! -

Алтай Очень Вода - 2025. Очень разная вода.

Дмитрий Галов ответил E.K. тема в Kaspersky On The Road Again

На правах ответственного (в тот момент) за рукописный дневник поясняю: На одном из привалов мы спорили про происхождение энцефалитных клещей. Один из участников утверждал, что это всё происки Японии в прошлом веке. Однако ЕК потом подтвердил, что это всего лишь миф: https://ru.wikipedia.org/wiki/Клещевой_энцефалит#Мифы_о_клещевом_энцефалите -

Serg1309 подписался на Тормозит компьютер

-

Здравствуйте, не могу победить вирус, Через некоторое время после включения компьютер начинает жестко тормозить, и так пока не перегрузишь, а затем все по новой так же наблюдается повышенная нагрузка на видеокарту в простое CollectionLog-2025.09.05-15.12.zip

-

- вирус майнер

- вирус

-

(и ещё 1 )

C тегом:

-

Serg1309 присоединился к сообществу

-

У меня ощущение, что ты экраном блокировки называешь что-то другое.

-

Все файлы зашифрованы расширение .ISTANBUL-vSiilxsx6Pucf85MrXJUzCqcSLeKVxZgqwqgcMqi3ww

safety ответил KiberDeda тема в Помощь в борьбе с шифровальщиками-вымогателями

По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Run: [Chrome.exe] => C:\Users\Администратор\AppData\Local\Important_Notice.txt [6269 2025-09-03] () [Файл не подписан] HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\MRT: Ограничение <==== ВНИМАНИЕ HKLM\...\Policies\system: [legalnoticetext] **Important Notice!** HKU\S-1-5-21-2128259019-3393145453-3281607928-500\...\Run: [YandexBrowserAutoLaunch_ECDD6029C5CCE0A7929A253137E11B62] => IFEO\1cv8.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\1cv8c.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\1cv8s.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\agntsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\AutodeskDesktopApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\axlbridge.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bedbh.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\benetns.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bengien.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\beserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CompatTelRunner.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CoreSync.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Creative Cloud.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbeng50.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbsnmp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\encsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\EnterpriseClient.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbguard.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdhost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdlauncher.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\httpd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\isqlplussvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\java.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msaccess.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\MsDtSrvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msftesql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mspub.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopqos.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-nt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-opt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\node.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocautoupds.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocomm.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocssd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\oracle.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\perfmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\pvlsvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\python.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgrN.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBIDPService.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\qbupdate.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW32.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineElevatedCfg.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineSettings.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine_x86.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RAgui.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\raw_agent_svc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchProtocolHost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\shutdown.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SimplyConnectionManager.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqbcoreservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlagent.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlbrowser.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlmangr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlservr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlwriter.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Ssms.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tbirdconfig.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tomcat6.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\VeeamDeploymentSvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vsnapvss.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vxmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wdswfsafe.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wpython.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsa_service.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServerView.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\xfssvccon.exe: [Debugger] C:\Windows\System32\Systray.exe Startup: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\AnyDesk.lnk [2025-05-14] ShortcutTarget: AnyDesk.lnk -> C:\Program Files (x86)\AnyDesk\AnyDesk.exe (Нет файла) GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ 2025-09-04 02:09 - 2025-09-04 02:18 - 000006269 _____ C:\Important_Notice.txt 2025-08-12 13:02 - 2025-09-04 02:09 - 020386306 _____ 2025-09-04 02:09 - 2025-09-04 02:09 - 000000000 ____D C:\temp 2025-09-04 03:11 - 2023-07-09 21:11 - 000000000 __SHD C:\Users\Администратор\AppData\Local\3257CE38-1BB0-5AD5-57D7-64FFB344B343 Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

Проверьте, есть на этом диске такая папка?: буква диска:\Users\учетная запись пользователя\AppData\Local\D4A4227A-D012-4CEA-21D3-0BAD0BF6CDED Если есть, заархивируйте ее с паролем virus, загрузите на облачный диск и дайте ссылку здесь на скачивание.

-

Вирус вымогатель

Vertex1551 ответил Vertex1551 тема в Помощь в борьбе с шифровальщиками-вымогателями

Пароль от админа не подходит, есть второй пк к которому подключен этот диск, вот файлы 1.rar -

dogster присоединился к сообществу

-

KiberDeda подписался на Все файлы зашифрованы расширение .ISTANBUL-vSiilxsx6Pucf85MrXJUzCqcSLeKVxZgqwqgcMqi3ww

-

[РЕШЕНО] Не могу удалить Trojan.BitCoinMiner, Trojan Agent

safety ответил Saumraika тема в Помощь в удалении вирусов

Мы были рады Вам помочь! Надеемся, что Вы остались довольны результатом. На нашем форуме также можно получить компьютерную помощь, помощь по продуктам "Лаборатории Касперкого", обсудить технологии и технику, заказать эксклюзивную сувенирную продукцию "Лаборатории Касперского" бесплатно! Форумчане ежегодно путешествуют. В числе приглашенных в Турцию, Армению, Сочи, Камбоджу можете быть и Вы! Будем рады видеть Вас в наших рядах! Всегда ваш, клуб "Лаборатории Касперского". -

[РЕШЕНО] Не могу удалить Trojan.BitCoinMiner, Trojan Agent

Saumraika ответил Saumraika тема в Помощь в удалении вирусов

Спасибо большое вам за помощь ❤️ -

radist2333 присоединился к сообществу

-

1111345678 присоединился к сообществу

-

[РЕШЕНО] Не могу удалить Trojan.BitCoinMiner, Trojan Agent

safety ответил Saumraika тема в Помощь в удалении вирусов

По возможности обновите данное ПО: Microsoft Office Standard 2010 v.14.0.7015.1000 Данная программа больше не поддерживается разработчиком. Обновите Microsoft Office до последней версии или используйте Office Online или LibreOffice Среда выполнения Microsoft Edge WebView2 Runtime v.120.0.2210.61 Внимание! Скачать обновления ^При ошибках обновления, удалите старую версию, скачайте и установите новую. Или переустановите браузер Microsoft Edge.^ WinRAR 5.91 (32-разрядная) v.5.91.0 Внимание! Скачать обновления -------------------------- [ IMAndCollaborate ] --------------------------- Discord v.1.0.9059 Внимание! Скачать обновления AmneziaVPN v.4.8.3.1 Внимание! Скачать обновления --------------------------------- [ P2P ] --------------------------------- Zona Внимание! Клиент сети P2P с рекламным модулем! --------------------------- [ AdobeProduction ] --------------------------- Adobe Acrobat (64-bit) v.22.003.20322 Внимание! Скачать обновления ^Проверьте обновления через меню Справка - Проверить обновления!^ ------------------------------- [ Browser ] ------------------------------- Opera GX Stable 120.0.5543.204 v.120.0.5543.204 Внимание! Скачать обновления ^Проверьте обновления через меню О программе!^ Vivaldi v.7.3.3635.12 Внимание! Скачать обновления Autorun Organizer, версия 5.37 v.5.37 Внимание! Подозрение на демо-версию антивредоносной программы, программу для обновления драйверов, программу-оптимизатор или программу очистки реестра. Рекомендуется деинсталляция -

[РЕШЕНО] Не могу удалить Trojan.BitCoinMiner, Trojan Agent

Saumraika ответил Saumraika тема в Помощь в удалении вирусов

SecurityCheck.txt -

Asdf54 присоединился к сообществу

-

[РЕШЕНО] Не могу удалить Trojan.BitCoinMiner, Trojan Agent

safety ответил Saumraika тема в Помощь в удалении вирусов

Отлично, теперь полная очистка системы завершена. Судя по логу выполнения скрипта былой активности майнера уже нет. И вы должны это заметить, как ваша система вздохнула свободно после очистки. :). Далее, Загрузите SecurityCheck by glax24 & Severnyj, https://safezone.cc/resources/security-check-by-glax24.25/ сохраните утилиту на Рабочем столе и извлеките из архива. Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратора Если увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работу Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt Прикрепите этот файл к своему следующему сообщению. -

Все файлы зашифрованы расширение .ISTANBUL-vSiilxsx6Pucf85MrXJUzCqcSLeKVxZgqwqgcMqi3ww

KiberDeda ответил KiberDeda тема в Помощь в борьбе с шифровальщиками-вымогателями

пароль virus virus-2.rar