Активность

- Последний час

-

Итоги празднования 19-летия клуба. Впечатления, фото и видео.

Eugene O. ответил andrew75 тема в Мероприятия и встречи

+ небольшой ролик https://disk.yandex.ru/i/2ORQRZ_ibWXC8Q -

я в курсе ) Но это получается испорченный телефон. То есть нам нужно достучаться до наших админов, чтобы они написали вам. Что не очень оперативно. С другой стороны, если форум упал, например, то здесь мы и не сможет ничего написать )

-

Подписался Но вообще нам о проблемах сообщают по другому каналу.

-

mennen scored 100% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

Eugene O. подписался на Баги

-

-

@Eugene O., а вы этот раздел читаете? Ну то есть есть смысл сюда писать о проблемах?

-

Должно починиться.

-

У наших админов есть канал связи с группой поддержки. А иные способы связи скорее всего никто не отслеживает. Вроде починили только что.

- Сегодня

-

С Днём Рождения!

-

D.B присоединился к сообществу

-

bnv15 scored 100% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

XenikaZ scored 100% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

AgastasGibens присоединился к сообществу

- Вчера

-

Кашапова Алина подписался на Вирус powershell AVKill 10

-

Кашапова Алина присоединился к сообществу

-

Sergei_CYBER присоединился к сообществу

-

D1mbl scored 100% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

SergeyIvanov присоединился к сообществу

-

Dog_coin scored 30% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

Maks1mDiamond scored 40% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

best scored 70% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

DarkKreim присоединился к сообществу

- Последняя неделя

-

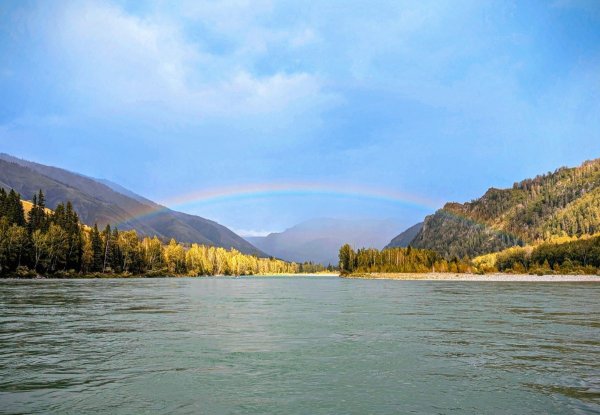

А дальше... дальше начинается самое интересное! Дальше просто рубилово! Какая же тяжёлая и красивая эта вода!.. Только дышать нужно осторожно, чтобы не получить очередную волну на вдохе - Огогой!.. В вал нужно "зарубаться" - А.И. это наглядно демонстрирует: Проход порога "Турбина" на реке Чуя нетривиален... Ну, вот вам про "водный туризм" в спортивном его направлении: Но как же красиво!.. И немного ой - нам же через несколько минут туда же идти.. И вот сюда тоже - Да всё равно - ай, как же хорошо получилось! Умойтесь, ребятки!!! За 3 секунды до переворота... - но об этом позже. Вот так, если кратко, про наши приключения на Алтае в этом году. Дальше будет подробней. // Но круче всего - про воду. Мне впервые было страшно... Дважды: когда смотрел перед прохождением и на следующий день, когда осознавал... Но фотка из другой части маршрута. Где было страшно - фоток пока нет.

-

dima_kor scored 100% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

Sapfira scored 100% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

То есть, сначала мы немного гуляли по горам Алтая: А потом нам надоело ходить ногами - и нас вниз несла Катунь-река, всё просто! Волшебное путешествие получилось - просто ай! Ага, сами можете догадаться, что я где-то лукавлю.. И это действительно так. Впервые за много лет мне в этом походе пару раз было немного страшновато.. - но об этом чуть позже. Пока же всё прекрасно и по плану!

-

Котофеечка scored 100% in a quiz: Викторины по встречам клуба. 1-ая часть.

-

nunec присоединился к сообществу

-

Ta2i4 подписался на Dog_coin

-

oddppo присоединился к сообществу

-

Akva подписался на Нужна помощь в расшифровке. upyVegTmW

-

Akva присоединился к сообществу

-

Pablisitoo присоединился к сообществу

-

Филипцев подписался на Данные зашифрованы UVE. Просят деньги за расшифровку. Что делать?

-

сейчас сделаю это: Fixlog_29-08-2025 18.25.20.txt

-

Программа «Продвижение продуктов»: распространяй и получай вознаграждение!

Ta2i4 ответил MiStr тема в Программа «Продвижение продуктов»

Заявка. Если программа еще актуальна. -

[РЕШЕНО] Проблема с обнаружением вируса

Stierlitz87 ответил Stierlitz87 тема в Помощь в удалении вирусов

выполнено 2025-08-29_19-20-37_log.txt SecurityCheck.txt -

Остатки драйверов ESET можно удалить через uVS. Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы. ;uVS v5.0v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv10.0 v400c OFFSGNSAVE ;---------command-block--------- delref %Sys32%\DRIVERS\EDEVMON.SYS apply restart После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS + Далее, Загрузите SecurityCheck by glax24 & Severnyj, https://safezone.cc/resources/security-check-by-glax24.25/ сохраните утилиту на Рабочем столе и извлеките из архива. Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратора Если увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работу Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt Прикрепите этот файл к своему следующему сообщению.

-

[РЕШЕНО] Проблема с обнаружением вируса

Stierlitz87 ответил Stierlitz87 тема в Помощь в удалении вирусов

Выполнено. Антивирус ESET Endpoint Security раньше стоял, удален давно. Остатки в Program Files нашел, вроде все поудалял. Fixlog.txt -

Два антвируса в системе -не есть хорошо. .один из них надо деинсталлировать AV: Kaspersky Endpoint Security для Windows (Disabled - Up to date) {01DAAA13-F22F-F1D3-262D-C61571BB85AD} AS: ESET Endpoint Security (Enabled - Out of date) {577C8ED3-C22B-48D4-E5E0-298D0463E6CD} По очистке системы Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: AlternateDataStreams: C:\ProgramData\system.conf:0F57F3FDE6 [3442] AlternateDataStreams: C:\ProgramData\system.conf:422D4106AB [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\desktop.ini:B1DA6C571C [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\SmartAudio.lnk:A173AC9445 [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\ASUS GIFTBOX.lnk:3B4B4DA37E [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\ASUS Live Update.lnk:6345DAE6B2 [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Excel.lnk:B96E9B8455 [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\OneNote.lnk:60EC9648C0 [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Outlook (classic).lnk:5465085A2F [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\PC Health Check.lnk:F20EF51E1F [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\PowerPoint.lnk:1DC1525F34 [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\TeamViewer 13.lnk:B296882F18 [3442] AlternateDataStreams: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Word.lnk:7AD7FA8AB1 [3442] FirewallRules: [{127CC514-7687-42C9-AF47-C2762D805D1F}] => (Allow) C:\Program Files (x86)\ComboPlayer\comboplayer.exe => Нет файла FirewallRules: [{1D2DFFA4-E241-45D3-84E9-60191944CE6E}] => (Allow) C:\Users\Артём\AppData\Local\Temp\7zS5A38\HPDiagnosticCoreUI.exe => Нет файла FirewallRules: [{EDB2E9DB-C3D2-426B-AE2C-962509C05B7F}] => (Allow) C:\Users\Артём\AppData\Local\Temp\7zS5A38\HPDiagnosticCoreUI.exe => Нет файла FirewallRules: [{EDC5F160-CF83-4B40-8322-E1B044F6C135}] => (Allow) C:\Users\Артём\AppData\Local\Temp\7zS0845\HPDiagnosticCoreUI.exe => Нет файла FirewallRules: [{4554F4EE-B5A4-493B-B112-DD8D00FFF4FF}] => (Allow) C:\Users\Артём\AppData\Local\Temp\7zS0845\HPDiagnosticCoreUI.exe => Нет файла FirewallRules: [{A7931497-A2CD-4765-9D83-3B6C599E894E}] => (Allow) C:\Users\Артём\AppData\Local\Temp\7zS75F2\HPDiagnosticCoreUI.exe => Нет файла FirewallRules: [{34D08B3A-5C3D-4FAC-85A1-5541BB795566}] => (Allow) C:\Users\Артём\AppData\Local\Temp\7zS75F2\HPDiagnosticCoreUI.exe => Нет файла FirewallRules: [{A2292CA3-D620-4BFD-B110-F117C4FD2BE4}] => (Allow) C:\Users\Артём\AppData\Local\Temp\7zS54DC\HPDiagnosticCoreUI.exe => Нет файла FirewallRules: [{65F3FDF8-1124-4F6D-847A-DD16C5A4E42E}] => (Allow) C:\Users\Артём\AppData\Local\Temp\7zS54DC\HPDiagnosticCoreUI.exe => Нет файла HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Mozilla\Firefox: Ограничение <==== ВНИМАНИЕ HKU\S-1-5-21-4079933634-2694741674-894847153-1001\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение

-

[РЕШЕНО] Проблема с обнаружением вируса

Stierlitz87 ответил Stierlitz87 тема в Помощь в удалении вирусов

Прилагаю Addition.txt -

Sandor подписался на [РЕШЕНО] Проблема с обнаружением вируса

-

Лог Addition.txt тоже добавьте (можно следующим сообщением).

-

[РЕШЕНО] Проблема с обнаружением вируса

Stierlitz87 ответил Stierlitz87 тема в Помощь в удалении вирусов

Спасибо, сделано. Подвисание проводника и панели задач пропало, в трее контекстное меню работает. Единственное, при включении диспетчера задач, на секунду висит загрузка цп 100%, но тут же падает, не больше 5-10%. Причина все-таки в этой ломанной программе была? Ей теперь пользоваться нельзя, удалить? FRST.txt 2025-08-29_15-54-00_log.txt -

Основные сценарии применения NGFW | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

Требования к ИБ непрерывно растут по мере цифровизации бизнеса, увеличения стоимости инцидентов и ужесточения регуляторики. Растет и сложность атак на организации. По данным сервиса Kaspersky Incident Response за 2024 год, в 39% расследованных инцидентов эксплуатировались уязвимости в публично доступных серверах компании, а треть атак использовали легитимные учетные данные для проникновения в организацию. Получив начальный доступ, злоумышленники часто стараются «не шуметь». Они не применяют вредоносное ПО, а ограничиваются легитимными сетевыми инструментами: средствами удаленного доступа (AnyDesk, SSH, RDP), утилитами туннелирования (Cloudflare, ngrok), системными службами (PsExec, PowerShell). Для скачивания дополнительных инструментов, выгрузки украденных данных и передачи команд также используются крупные легитимные сервисы — от Amazon S3 и Cloudflare до GitHub и Google Calendar, причем 87% трафика зашифровано. Чтобы детектировать такие атаки и останавливать их развитие, в распоряжении команды ИБ должны быть современные инструменты, между которыми автоматизирован обмен информацией в реальном времени. Какие возможности будут ключевыми? Расшифровка трафика и анализ на уровне приложений Сам факт установки соединения с сервером мало что значит в условиях, когда подавляющее большинство веб-сервисов работает на хостинг-инфраструктуре крупных компаний (Amazon, Microsoft, Google, Cloudflare) и каждым из них так или иначе могут злоупотреблять атакующие. Вот несколько примеров широко известных атак, в которых злоумышленники опираются на публичные сервисы для загрузки ВПО, С2 и кражи данных. Атака на цепочку поставок, в которой было скомпрометировано популярное офисное ПО для VoIP-телефонии 3CXDesktopApp, загружала необходимые компоненты с GitHub. Еще одна атака, в ходе которой злоумышленники использовали легитимное ПО виртуализации QEMU, чтобы создать на скомпрометированном хосте RDP-прокси для дальнейшего доступа к другому хосту внутренней сети в обход традиционного файрвола. Кампания EastWind с использованием бэкдора CloudSorcerer получает команды с публичных сервисов «Живой Журнал», Quora и Dropbox; также на Dropbox отправляются украденные файлы. Многочисленные атаки при помощи шифровальщика ALPHV BlackCat на организации из сферы здравоохранения, в которых для эксфильтрации данных использовались серверы Dropbox и Mega.nz. Кампания SERPENTINE#CLOUD, в которой которой загрузка ВПО ведется с серверов WebDAV через туннели Cloudflare — бесплатный сервис trycloudflare позволяет злоумышленникам раздавать любые файлы, не регистрируя хостинг и обходя обычные проверки хостинг-провайдеров. View the full article -

Основной детект Hacktool По очистке системы: Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы. ;uVS v5.0v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv10.0 v400c OFFSGNSAVE hide %SystemDrive%\PROGRAM FILES\WINDOWSAPPS\MICROSOFT.YOURPHONE_1.25072.63.0_X64__8WEKYB3D8BBWE\CLRJIT.DLL ;------------------------autoscript--------------------------- delref HTTP://CLIENTS2.GOOGLE.COM/SERVICE/UPDATE2/CRX?RESPONSE=REDIRECT&PRODVERSION=38.0&X=ID%3DMJMPFDKMPOJOEEMJMFIDDLHKKNDCDPNO%26INSTALLSOURCE%3DONDEMAND%26UC delref HTTPS://CLIENTS2.GOOGLE.COM/SERVICE/UPDATE2/CRX?RESPONSE=REDIRECT&PRODVERSION=38.0&X=ID%3DAEGNOPEGBBHJEEIGANIAJFFNALHLKKJB%26INSTALLSOURCE%3DONDEMAND%26UC delref HTTPS://CLIENTS2.GOOGLE.COM/SERVICE/UPDATE2/CRX?RESPONSE=REDIRECT&PRODVERSION=38.0&X=ID%3DEFAIDNBMNNNIBPCAJPCGLCLEFINDMKAJ%26INSTALLSOURCE%3DONDEMAND%26UC apply regt 27 regt 28 regt 29 deltmp delref {E984D939-0E00-4DD9-AC3A-7ACA04745521}\[CLSID] delref {D2CBF5F7-5702-440B-8D8F-8203034A6B82}\[CLSID] delref %SystemDrive%\USERS\АРТЁМ\APPDATA\LOCAL\PROGRAMS\OPERA\LAUNCHER.EXE delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID] delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID] delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT OFFICE\ROOT\VFS\PROGRAMFILESX86\MICROSOFT OFFICE\OFFICE16\INTERCEPTOR.DLL delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID] delref {69BD6A6D-F788-4A34-BAE9-76AB5F69EF9D}\[CLSID] delref {715941D4-1AC2-4545-8185-BC40E053B551}\[CLSID] delref {75E513A9-6C41-4C91-BAA6-81E593FAAC10}\[CLSID] delref {88D969C0-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C1-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C2-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C3-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C4-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C5-F192-11D4-A65F-0040963251E5}\[CLSID] delref {90BB2000-1BA4-4D88-45BC-5734E453A8EF}\[CLSID] delref {985F3CF7-D62F-46B2-8C48-5DF939FDA479}\[CLSID] delref {9E475432-4903-435E-A867-8DD97069E9D9}\[CLSID] delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID] delref {D27CDB6E-AE6D-11CF-96B8-444553540000}\[CLSID] delref {F30B44B4-3E4A-4EF2-B763-880FE746929F}\[CLSID] delref {59EFE487-E5B8-4FAE-9D2C-FCDF0B70CE70}\[CLSID] delref {E0DD6CAB-2D10-11D2-8F1A-0000F87ABD16}\[CLSID] delref {0F8604A5-4ECE-4DE1-BA7D-CF10F8AA4F48}\[CLSID] delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID] delref {B298D29A-A6ED-11DE-BA8C-A68E55D89593}\[CLSID] delref {4A7C4306-57E0-4C0C-83A9-78C1528F618C}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT OFFICE\ROOT\VFS\PROGRAMFILESX86\MICROSOFT OFFICE\OFFICE16\MSOSB.DLL delref {3AB1675A-CCFF-11D2-8B20-00A0C93CB1F4}\[CLSID] delref %Sys32%\DRIVERS\VMBUSR.SYS delref {2D8B3101-E025-480D-917C-835522C7F628}\[CLSID] delref {A910D941-9DA9-4656-8933-AA1EAE01F76E}\[CLSID] delref %Sys32%\DRIVERS\VNVDIMM.SYS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.52\MSEDGE.DLL delref %Sys32%\PWCREATOR.EXE delref %Sys32%\HVSICONTAINERSERVICE.DLL delref %Sys32%\DRIVERS\INVDIMM.SYS delref %Sys32%\DRIVERS\NVDIMMN.SYS delref %Sys32%\DRIVERS\UMDF\USBCCIDDRIVER.DLL delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT OFFICE\ROOT\VFS\PROGRAMFILESX86\MICROSOFT OFFICE\OFFICE16\NPSPWRAP.DLL delref {1FBA04EE-3024-11D2-8F1F-0000F87ABD16}\[CLSID] delref %Sys32%\BLANK.HTM delref %Sys32%\DRIVERS\HDAUDADDSERVICE.SYS delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\CHROME\APPLICATION\65.0.3325.181\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН CHROME delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\CHROME\APPLICATION\65.0.3325.181\RESOURCES\FEEDBACK\FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\CHROME\APPLICATION\73.0.3683.103\RESOURCES\CRYPTOTOKEN\CRYPTOTOKENEXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\CHROME\APPLICATION\65.0.3325.181\RESOURCES\CLOUD_PRINT\CLOUD PRINT delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\CHROME\APPLICATION\65.0.3325.181\RESOURCES\PDF\CHROME PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\CHROME\APPLICATION\65.0.3325.181\RESOURCES\NETWORK_SPEECH_SYNTHESIS\GOOGLE NETWORK SPEECH delref %SystemDrive%\PROGRAM FILES (X86)\GOOGLE\CHROME\APPLICATION\137.0.7151.120\RESOURCES\HANGOUT_SERVICES\GOOGLE HANGOUTS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\98.0.1108.50\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.68\RESOURCES\EDGE_CLIPBOARD\MICROSOFT CLIPBOARD EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\135.0.3179.73\RESOURCES\EDGE_SUPPRESS_CONSENT_PROMPT\SUPPRESS CONSENT PROMPT delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.68\RESOURCES\MEDIA_INTERNALS_SERVICES\MEDIA INTERNALS SERVICES EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.68\RESOURCES\EDGE_COLLECTIONS\EDGE COLLECTIONS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\92.0.902.84\RESOURCES\EDGE_COLLECTIONS\EDGE COLLECTIONS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.68\RESOURCES\MICROSOFT_WEB_STORE\MICROSOFT STORE delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.68\RESOURCES\EDGE_FEEDBACK\EDGE FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.68\RESOURCES\MICROSOFT_VOICES\MICROSOFT VOICES delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.68\RESOURCES\CRYPTOTOKEN\CRYPTOTOKENEXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\84.0.522.68\RESOURCES\PDF\MICROSOFT EDGE PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\92.0.902.84\RESOURCES\WEBRTC_INTERNALS\WEBRTC INTERNALS EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\139.0.3405.102\RESOURCES\HANGOUT_SERVICES\WEBRTC EXTENSION delref F:\ONEPLUS_SETUP.EXE delref F:\HISUITEDOWNLOADER.EXE delref %SystemDrive%\RIOT GAMES\RIOT CLIENT\RIOTCLIENTSERVICES.EXE delref {2670000A-7350-4F3C-8081-5663EE0C6C49}\[CLSID] delref {789FE86F-6FC4-46A1-9849-EDE0DB0C95CA}\[CLSID] delref {92780B25-18CC-41C8-B9BE-3C9C571A8263}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\COMBOPLAYER\COMBOPLAYER.EXE delref %SystemDrive%\USERS\АРТЁМ\APPDATA\LOCAL\WHATSAPP\WHATSAPP.EXE delref %SystemRoot%\SERVICEPROFILES\MSSQL$GERPSQLCLIENT\APPDATA\LOCAL\MICROSOFT\ONEDRIVE\ONEDRIVE.EXE delref %SystemDrive%\USERS\DEFAULT\APPDATA\LOCAL\MICROSOFT\ONEDRIVE\ONEDRIVE.EXE ;------------------------------------------------------------- restart После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS + добавьте новые логи FRST для контроля

-

Kaspersky Club | Клуб «Лаборатории Касперского» поздравляет всех празднующих сегодня день рождения юзеров. Wiener (44)Олька (42)help Me (34)olga.zotova (39)

-

c77l Шифровальщик C77L - Nullhexxx

safety ответил KONDORNV тема в Помощь в борьбе с шифровальщиками-вымогателями

Что вы имеете ввиду под требованием Заказчика? Карантин с файлами шифровальщика (C:\Users\admin\Pictures\Новая папка\HEX\C77L.exe) вы нам не предоставили, соответственно хэшей данного файла у нас нет. Логов по другим зашифрованным ПК от вас не было. -

Здравствуйте, уже пофиксил. Спасибо за ответ и прошу прощение за потраченое время.