Активность

- Последний час

-

Джунгля! И Прохор торжествуя Мачете себе режет путь! Его собачка лап не чуя Плетется рядом как нибудь!

-

Загрузите SecurityCheck by glax24 & Severnyj и сохраните утилиту на Рабочем столе. Запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7/8/10/11);Если увидите предупреждение от вашего фаервола относительно программы SecurityCheck, не блокируйте ее работу;Дождитесь окончания сканирования, откроется лог в Блокноте с именем SecurityCheck.txt;Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt;Прикрепите этот файл в своем следующем сообщении.

-

Здравствуйте, KES 15 версии в природе пока не существует. Уточните, что вы хотите сделать?

-

blackhut зашифровал сервера и несколько ПК

thyrex ответил shadow1406 тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте. Выполните Правила оформления запроса о помощи и прикрепите всё необходимое к следующему сообщению в текущей теме.- 1 ответ

-

- blackhut

- шифровальщик

-

(и ещё 1 )

C тегом:

- Сегодня

-

shadow1406 подписался на blackhut зашифровал сервера и несколько ПК

-

blackhut зашифровал сервера и несколько ПК

shadow1406 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго дня коллеги, утром пришел на работу а тут все сервера и несколько ПК зашифрованы и в безопасном режиме. проверка через KVRT.exe на компах ничего не находит, хотя в корне диска C явно лежит зловредный исполняемый файл с названием x.exe и ярлыком сетевого подключения... ниже текст из сообщения в текстовом файле. также в приложении архив с паролем 1 там файл ключа и текстовый файл с сообщением от вредителей... As you can see we have penetrated your whole network due some critical network insecurities All of your files such as documents, dbs and... Are encrypted and we have uploaded many important data from your machines, and believe we us we know what should we collect. However you can get your files back and make sure your data is safe from leaking by contacting us using following details : Primary email :unlockersup@mail2tor.co Secondary [Tox](backup in case we didn't answer you in 24h) TOX :FE34411808DFAEA6E3A5C864C94AF6B995CDA61A9A4ABFCCA44480B642738A6A898D10B16EE1 Your machine Id : c6tzCeeG0gL3FtDL use this as the title of your email (Remember, if we don't hear from you for a while, we will start leaking data) #BlackHunt_Private.zip- 1 ответ

-

- blackhut

- шифровальщик

-

(и ещё 1 )

C тегом:

-

shadow1406 присоединился к сообществу

-

Результаты участников программы «Амбассадоры бренда Kaspersky»

MiStr ответил MiStr тема в Программа «Амбассадоры бренда Kaspersky»

В шапке темы опубликованы результаты участников программы "Амбассадоры бренда Kaspersky" за август 2025 года. -

Добрый день. У нас установлена версия KEC 11.10.0.399, на windows server 2016, лицензия скоро закончится, мы покупаем новый лицензионный ключ на 120 устройств. Хотели уточнить, как лучше обновить KEC 11 до актуальной 15 версии? Нужна ли установка нового сервера KEC, или лучше несколько дистрибутивов разных версий устанавливать подряд на уже существующий сервер? Что нам делать с рабочими станциям у которых установлен KES 11.10.0.399? Сначала удалять старый агент администрирования и KEC и после устанавливать новый?

-

Прикрепляю результаты. [скрыто модератором] - https://forum.kasperskyclub.ru/topic/50428-udaljaemyj-kontent/?do=getNewComment Fixlog.txt

-

Денис32 присоединился к сообществу

-

Добрый день, коллеги Уточните, пожалуйста, существует ли функционал в KSC временное открытие USB. Знаю что в KES можно направить фаил, после чего его направить на ответственного сотрудника, но этот вариант не очень подходит. Возможно ли в политике в разделе контроль устройств , в разделе доверенные устройства указать период предоставления доступа к USB-накопителям?

-

AgetikMax1 присоединился к сообществу

-

Флешка доступна, но надпись вылетает

DenRassk ответил Igorexa79 тема в Помощь по корпоративным продуктам

Добавьте к каждой флешке пользователя "СИСТЕМА" (вместо домена выбираете свой локальный компьютер - см.скрин) -

После двух лет редкого использования, емкость аккумулятора достаточно резко просела. То есть теперь разряжается в несколько раз быстрее.

- 18 ответов

-

- сувенир

- бонусная программа

-

(и ещё 2 )

C тегом:

-

Публикуем правильные ответы на викторину:

- 2 ответа

-

- викторина

- мероприятия клуба

-

(и ещё 2 )

C тегом:

-

Cureit больше ничего не видит, компьютер перестал шуметь и быстрее запускается. Все хорошо, спасибо большое.

-

Поздравляю

-

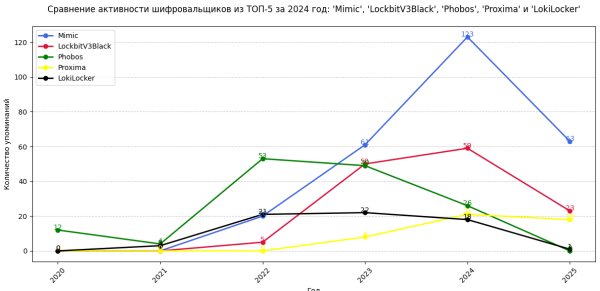

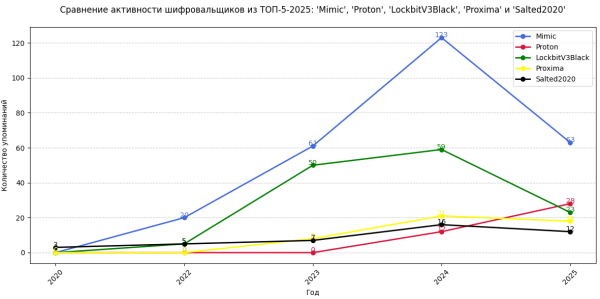

Статистика обращений на форум по шифровальщикам с начала 2020 года

safety ответил safety тема в Помощь в борьбе с шифровальщиками-вымогателями

Сравнение активности шифровальщиков из ТОП-5-2024: Сравнение активности шифровальщиков из ТОП-5-2025 (на текущее состояние базы): На графиках сравнения активности видим, что наиболее активные шифровальщики из ТОП-5 за 2020, 2021, 2022: Crysis, CrylockV2.0, Wannacash,Thanos, Phobos, Sojusz на текущий момент практически угасли. -

Проверьте ЛС. С расшифровкой файлов не сможем помочь по данному типу шифровальщика. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист);

Проверьте ЛС. С расшифровкой файлов не сможем помочь по данному типу шифровальщика. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

Зашифрованы файлы расширением: ID-13A55AA4-1122-forumkasperskyclubru@msg.ws

Sergey_B ответил Sergey_B тема в Помощь в борьбе с шифровальщиками-вымогателями

Ссылка на облако: https://cloud.mail.ru/public/NCno/NozHrAeiP Спасибо. Fixlog.txt -

Зашифрованы файлы расширением: ID-13A55AA4-1122-forumkasperskyclubru@msg.ws

safety ответил Sergey_B тема в Помощь в борьбе с шифровальщиками-вымогателями

По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\...\Policies\system: [legalnoticetext] Need decryption? HKU\S-1-5-21-4251665514-3455412223-4200517914-1001\...\Run: [YandexBrowserAutoLaunch_911E377B5334B2667E7AFD224115B5F0] => IFEO\1cv8.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\1cv8c.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\1cv8s.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\agntsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\AutodeskDesktopApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\axlbridge.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bedbh.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\benetns.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bengien.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\beserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CompatTelRunner.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CoreSync.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Creative Cloud.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbeng50.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbsnmp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\encsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\EnterpriseClient.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbguard.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdhost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdlauncher.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\httpd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\isqlplussvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\java.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msaccess.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\MsDtSrvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msftesql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mspub.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopqos.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-nt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-opt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\node.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocautoupds.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocomm.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocssd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\oracle.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\perfmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\pvlsvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\python.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgrN.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBIDPService.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\qbupdate.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW32.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineElevatedCfg.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineSettings.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine_x86.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RAgui.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\raw_agent_svc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchProtocolHost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\shutdown.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SimplyConnectionManager.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqbcoreservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlagent.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlbrowser.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlmangr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlservr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlwriter.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Ssms.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tbirdconfig.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tomcat6.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\VeeamDeploymentSvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vsnapvss.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vxmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wdswfsafe.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wpython.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsa_service.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServerView.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\xfssvccon.exe: [Debugger] C:\Windows\System32\Systray.exe GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ 2025-09-02 02:42 - 2023-12-17 11:49 - 000000000 __SHD C:\Users\finsys2\AppData\Local\3F24CCE5-EADD-79FD-541C-45594CF2EC25 Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

Зашифрованы файлы расширением: ID-13A55AA4-1122-forumkasperskyclubru@msg.ws

Sergey_B ответил Sergey_B тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день, зашифрованы файлы с расширением: ID-13A55AA4-1122-forumkasperskyclubru@msg.ws Прошу помощи в поиске и решении проблемы. Что сделано: Посекторно сняты образы дисков. Системный диск развернут на виртуалке. Для проверки запущены программы: FRST и KVRT как в безопасном режиме, так и на "работающей системе". Что замечено: Не работает диспетчер устройств, диспетчер задач и т.д. и, при попытке нейтрализовать вирус defender-ом, - запись сразу пропадает в журнале и он перестает что-либо искать. В реестре по пути: HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options все системные программы ведут на запуск: systray.exe (Прилагаю для анализа ifeo.reg, Так же архив с лог файлами в первом и втором случае + файл с требованием и несколько зашифрованных файлов. Все в архиве "virus". Пароль: virus2025 . При необходимости готов попробовать запустить средства восстановления\поиска файлов и т.д. Заранее благодарен за любую помощь\консультацию\идеи. virus.zip -

Kaspersky Club | Клуб «Лаборатории Касперского» поздравляет всех празднующих сегодня день рождения юзеров. danushek (52)Alexey574 (53)kBakupe (33)ReydAn (35)ElenKa (39)see7tee (51)Stepan59 (66)lucky4maky (49)

- Вчера

-

Добрый день, зашифрованы файлы с расширением: ID-13A55AA4-1122-forumkasperskyclubru@msg.ws

-

Итоги празднования 19-летия клуба. Впечатления, фото и видео.

Ta2i4 ответил andrew75 тема в Мероприятия и встречи

Верно. Смотрел Яндекс.Карты после поездки. Это Чиркейское водохранилище. -

Ну, забрались. И тут же приуныли на обеденный перекус... с тремя сменами блюд на перекусе. // Шучу, конечно - блюд не было, а просто куча разной еды на небольшом раскладном столике. И виды вдаль - волшебные! В обратную сторону тоже неплохо смотрится: Но пора и идти. Нам - воон туда: И чем дальше, тем интереснее виды вокруг: Аккемское озеро показалось: Вот оно поближе: И разноцветье гор окрестных: Цветастые горы Ярлю - завтра пойдём туда по полной программе: Да-да, там именно такие краски: Но на сегодня достаточно, ставим лагерь - И... прежде чем отправиться спать... Я же всех предупреждал, что это место какой-то особенной силы, неведомого магнетизма. И здесь всё ощущается ярче, немного иначе, контрастней. Так вот, весь наш дружный коллектив в тот вечер как-то особенно ярко пробило на шутки-прибаутки, на ха-ха и хи-хи, им было просто очень хорошо! Здесь действительно какое-то очень странное место.. И в конце дня обязательно дружно взять и выпить - "За погоду!"

-

Ну, спускаемся к обещанной речке - Раньше речку вброд переходили (немного прохладно ногам, но терпимо) - сейчас же мостик сооружён: Форсирование речки по мостику несколько экстравагантно - Но все справились! Примерно с тех высот мы спустились - и надо забираться обратно.. Не самое приятное занятие, зато есть время голову очистить от толчеи мыслей разных... Устал? - отдохни!

-

Последний день нашей "пешки" был тоже не слишком длинный по расстояниям - всего-то 10км предстояло пройти! - однако, надо было пересечь ущелье поперечной речки Текелю. А для этого надо было спуститься вниз на ~730 метров, а потом в обратку набрать тоже самое расстояние по вертикали. Воооон туда спуститься, а потом подняться по противоположной горке. Если увеличить фотку, то за первую половину дня нам надо было оказаться примерно вон там: Скальные "останцы", которые меленькие такие на фотках издали, выглядят вполне размерно, если смотришь на них вблизи: Итого, вниз-вверх = более 700 метров по вертикали. А это получается всего-то на 100 метров меньше высоты башни Бурж-Халифа, но зато на 200 метров выше Останкинской башни. Но, что интересно, за несколько часов упорств такое упражнение преодолели все. Даже те, кто вроде бы не был морально готов к таким упражнениям. К тому же, там просто очень красиво!