Активность

- Сегодня

-

Можно ли установить приложение Movix на 3D Blu-ray\DVD плеер LG (Модель BP620) (которому лет 10-ть а то и больше. Плеер лежал и не использовался из-за ненадобности)? Если можно, то где скачать файл, чтобы закинуть его на флэшку, подключить к Blu-ray плееру LG по USB и установить приложение Movix. Blu-ray плеер LG подключается по Wi-Fi к домашней сети, в нём есть своё приложение для установки приложений, но через поиск не находит по словам ни Movix, ни Дом.ру. Только какие то игры отображаются в окне поисковика, и Rutube уже установлен в плеере.

-

Ай спасибо! Фицрой прекрасен и узнаётся без гуглояндексов

-

Самовосстанавливающиеся после удаления с помощью KVRT: HEUR:Trojan.Multi.GenBadur.genw и HEUR:HackTool.VBS.KeySender.gen

Kirill_Pavlov ответил Kirill_Pavlov тема в Помощь в удалении вирусов

Проверил с помощью KVRT, вроде все в полном порядке, большое Вам спасибо!!! -

Логи нужны, созданные с правами Администратора. Запущено с помощью ast*** (ВНИМАНИЕ: Пользователь не является Администратором) на AV*** (HUAWEI NDZ-WXX9) (29-12-2025 11:37:00) + добавьте несколько зашифрованных файлов + записку о выкупе + отчеты о сканировании в KVRT или Cureit (в архиве, без пароля)

-

Самосрабатывание клавиш (Scroll Lock, F12, PrtScrn и др.)

Эхехех ответил Эхехех тема в Помощь в удалении вирусов

Благодарю за ответ. Во время записи логов глюков не наблюдалось. Попробовал подключить старую клавиатуру через PS/2 и не смог даже ввести пароль на винду. Секунд 10 она работает, а потом перестаёт реагировать на нажатие любых клавиш. С текущей USB клавиатурой проблема не постоянная, а периодически возникает, при чём именно сразу несколько подряд действий происходит, которых я не делал и потом снова всё в порядке. Купил новую USB, за 3 часа никаких проблем. Если кому интересно обе старые были defender. С Наступающим, всех благ! -

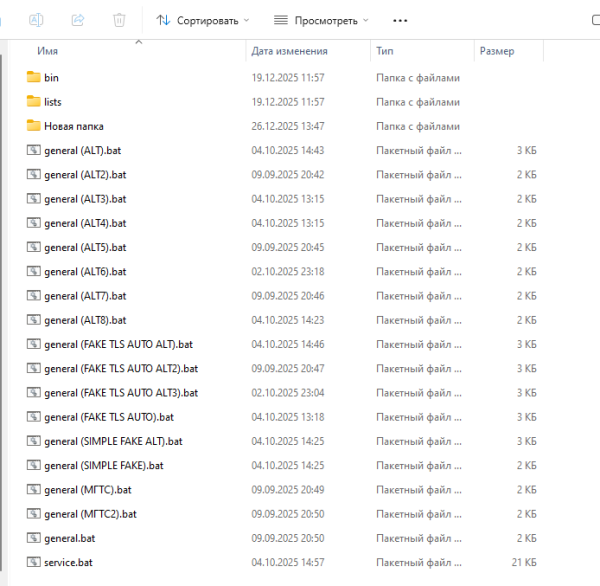

Инфостилер с маскировкой активности | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

Наши эксперты обнаружили очередную волну рассылки вредоносных писем на адреса российских коммерческих организаций. Цель атаки — установка на компьютеры жертв инфостилера. Особенно любопытна эта атака тем, что в этот раз злоумышленники потратили определенные усилия для маскировки своей активности под коммуникацию с известным сайтом и работу легитимного ПО. Начало атаки Злоумышленники рассылают письмо с вредоносным вложением, замаскированным под обычный документ в формате PDF. На самом деле файл является исполняемым, просто его иконка заменена на иконку PDF, поэтому при двойном клике по файлу запускается цепочка заражения компьютера жертвы. В исследованной нами рассылке у вредоносных файлов были имена «УВЕДОМЛЕНИЕ о возбуждении исполнительного производства» и «Дополнительные выплаты», однако нельзя исключать, что злоумышленники используют и другие названия для того, чтобы убедить жертву кликнуть на файл. По факту, замаскированный под документ вредоносный файл является загрузчиком, собранным при помощи фреймворка .NET. Он скачивает другой загрузчик, устанавливаемый в системе в качестве службы, для закрепления на машине жертвы. Тот, в свою очередь, получает с командного сервера строчку в формате JSON с зашифрованными файлами, которые затем сохраняются на атакованном компьютере в папку C:\ProgramData\Microsoft Diagnostic\Tasks, а затем один за другим исполняются. Пример ответа от сервера Ключевая особенность такого метода доставки файлов на компьютер жертвы заключается в том, что злоумышленники могут возвращать с командного сервера абсолютно любую вредоносную нагрузку, которую загрузчик послушно скачивает и исполняет. В настоящий момент злоумышленники используют в качестве конечной нагрузки инфостилер, но потенциально эта атака может быть использована и для доставки более опасных угроз — шифровальщиков, вайперов или инструментов для более глубокого распространения в инфраструктуре жертвы. View the full article -

Moritto подписался на Шифровальщик ixvB60I6b

-

Зашифровались все файлы на ноутбуке - файлы стали с расширением ixvB60I6b, а также сервер. Помогите, пожалуйста, вернуть файлы Addition.txt FRST.txt

-

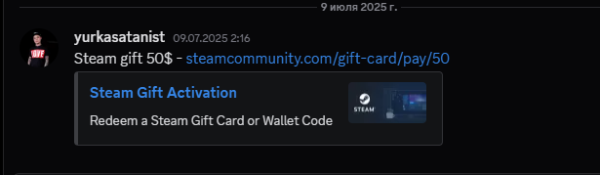

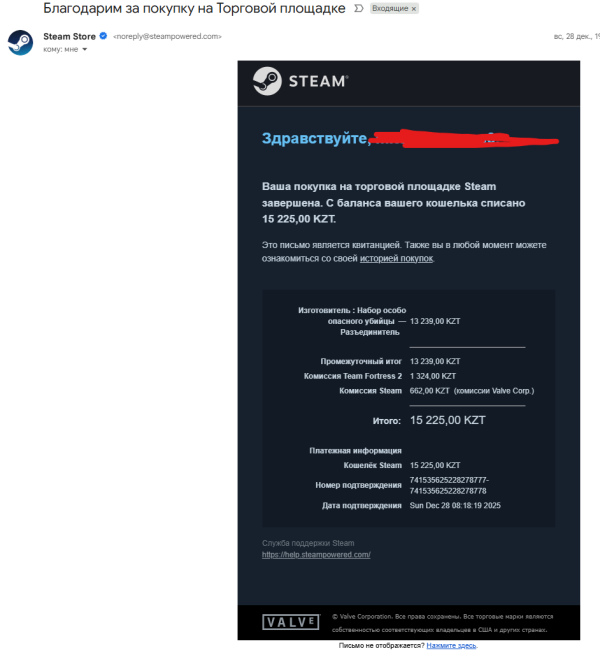

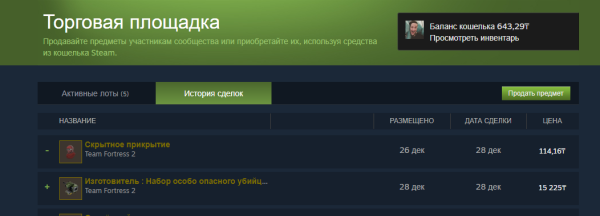

Зашли в steam без подтверждения и украли баланс

Юлий Цезарь ответил Юлий Цезарь тема в Помощь в удалении вирусов

-

Зашли в steam без подтверждения и украли баланс

Юлий Цезарь опубликовал тема в Помощь в удалении вирусов

Всем привет. Вчера меня очередной раз взломали в steam и уперли последние 2000 рублей. До этого меня взламывали в июне 2025, потом повтор был в июле пару раз (общий ущерб в прошлом около 10 тысяч рублей. Я через касперский проверял систему, нашел кучу вирусов и тд., также удалил Steam полностью и перенес на другой диск его заново, чтобы все встроенное в стим ушло. Уже все что можно перепробовал. Ничего не скачивал, не устанавливал для стима ничего, не вводил данные на фишинговом сайте, так как знаю, что авторизация у меня там всегда автоматическая, заново ввод никогда не требуется. Я подозревал и подозреваю снова, что где-то через что-то активируется стиллер, который забирает мои файлы авторизации Steam, которые в папке стим находятся. Думаю снести Windows заново, но придется потратит кучу времени и тд. для восстановления всех нужных приложений для работы, которой занимаюсь. Двоюродный младший брат скачивал запретку на дискорд летом и может через него данные улетали+я поставил это же приложение дней 10 назад для связи с другом и вот опять ушло, но ушло почему-то спустя только времени, а прошлый раз быстрее взломали 2-3 дня после того, как племянник установил эту запретку на мой комп. Также в дискорде меня тоже взломали летом, а узнал я только когда его снова установил, там была рассылка спама с фишингом Steam, я просто на нее кликнул и она не сработала, может тогда и утекло все. Я не знаю... Возможно сейчас в steam встроился снова стиллер, который будет снова выводить мои средства под 0. Может ли кто-то помочь с данным вопросом и помочь найти этого виновника и как удалить? Или же мне просто проще снести Windows. -

dchelp Шифровальщик зашифрованы Диски

safety ответил DionMaster тема в Помощь в борьбе с шифровальщиками-вымогателями

Для доп. анализа проверьте ЛС -

dchelp Шифровальщик зашифрованы Диски

DionMaster ответил DionMaster тема в Помощь в борьбе с шифровальщиками-вымогателями

с другого ПК, зашифрованное просто не загружается, из того что зашифровано интересует 3 устройства -

dchelp Шифровальщик зашифрованы Диски

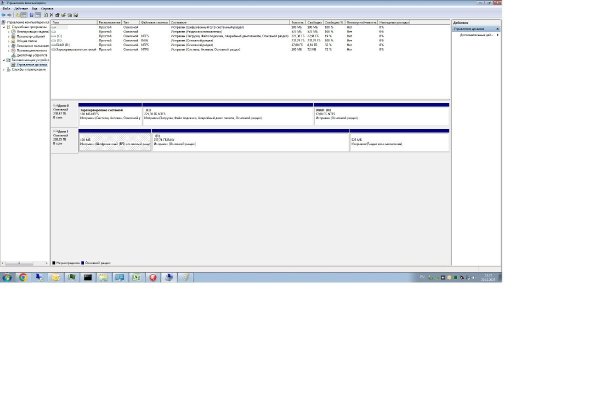

safety ответил DionMaster тема в Помощь в борьбе с шифровальщиками-вымогателями

Это устройство было зашифровано, или с него вы запускали FRST? Если второе, то данные логи бесполезны. Уточните, сколько устройств было заблокировано. -

Юлий Цезарь присоединился к сообществу

-

DionMaster подписался на Шифровальщик зашифрованы Диски

-

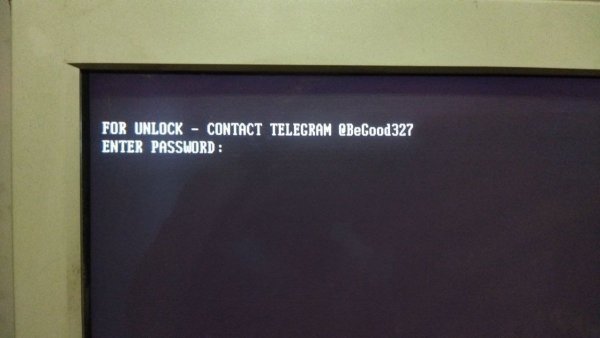

dchelp Шифровальщик зашифрованы Диски

DionMaster опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

прилетел шифровальщик, заблокированы разделы, по форме сайта оформить не получается т.к. данные собрать никак, прилагаю фото при включении может быть есть куда копать? в системе диски отображаются как RAW ССД подключил к другому ПК прогнал утилитой но врятли что там чтото нашлось Addition.txt FRST.txt -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

safety ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Для доп. анализа проверьте ЛС К сожалению, с расшифровкой файлов не сможем помочь по данному типу шифровальщика. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

AdminNeo подписался на Похоже на вирус/ майнер

-

1. Сегодня утром зашёл в свой ноутбук, начал что-то подозревать : начал греться, сильно шуметь... Решил скачать доктор веб - браузер сразу закрывался при нажатии на ссылку/ при заходе на сайт Так же отключался диспетчер задач. 2. Пытался решить сам, скачал такие проги: одноразовый доктор веб курейт, после него iExplore, CrowdInspetc, Rougekiller (им не пользовался, скачан), AVBr Поочерёдно использовал их, после смог закачать обычный доктор веб, прочистил сейчас ноутбук. Лог кину после быстрой проверки доктором вебом (делал полную проверку, но после перезагрузил ноут ). Есть ли шанс, что ещё есть майнеры/ вирусы? Очень переживаю, данный ноутбук - очень важен для меня. ( CollectionLog-2025.12.29-13.18.zip

-

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

ТурбоПирожок ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Высылаю. Архив загрузил через dropmefiles: *здесь* пароль от архива: virus Fixlog.txt -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

safety ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Файл шифровальщика: 64.exe. systemki.exe TrendMicro Ransom.Win64.SAURON.SMPI https://www.virustotal.com/gui/file/805ebf2efdc55295289eff342adae101f9b10a80c4444c2518fc8459bf2d9b25/details По очистке системы: Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\RunOnce: [93381111-986a-4fdf-85fc-4af51aa99b13] => "C:\Users\admin1\AppData\Local\Temp\{16b06bf2-5ed9-440f-bbcc-1e3eac8ac01d}\93381111-986a-4fdf-85fc-4af51aa99b13.cmd" (Нет файла) <==== ВНИМАНИЕ Startup: C:\Users\admin1\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\#README!.hta [2025-12-27] () [Файл не подписан] Startup: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\systemki.exe [2025-12-20] () [Файл не подписан] GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Task: {1257C78B-041A-4B9B-A77C-D2FE4B72DCB8} - System32\Tasks\{A61B08AD-D827-4782-B769-AFE7676C1707} => C:\Users\admin1\Desktop\x64\Unlocker.exe (Нет файла) Task: {B8705546-C052-4BD1-9145-EF86694A44A2} - System32\Tasks\{F1FE429E-B7D1-4D2F-9753-96121140DDDE} => C:\Users\admin1\Desktop\x64\Unlocker.exe (Нет файла) 2025-12-27 16:43 - 2025-12-27 16:43 - 006220854 _____ C:\ProgramData\@kind_ad.bmp 2025-12-26 22:39 - 2025-12-26 23:31 - 000000000 ____D C:\Users\admin1\Desktop\kin 2025-12-26 21:36 - 2025-12-26 23:31 - 000000000 ____D C:\Users\admin1\Desktop\12 2025-12-26 21:29 - 2025-12-27 01:14 - 000000000 ____D C:\Users\admin1\Desktop\64-bit 2025-12-26 21:28 - 2025-12-26 21:28 - 000000000 ____D C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Wise Force Deleter 2025-12-26 21:28 - 2025-12-26 21:28 - 000000000 ____D C:\Program Files (x86)\Wise 2025-12-26 21:27 - 2025-12-02 15:07 - 004664072 _____ (WiseCleaner.com ) C:\Users\admin1\Desktop\WFDSetup_1.5.7.59.exe Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск, и дайте ссылку на скачивание здесь. -

AlexUnd3R присоединился к сообществу

-

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

ТурбоПирожок ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Файлы в архиве. Пароль: virus Вирусы.7z -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

safety ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Dосстановите, пожалуйста, файлы 64.exe, и systemkii.exe из карантина, переименуйте данные файлы в *.vexe, добавьте переименованные файлы в архив с паролем virus, загрузите архив в ваше сообщение. После загрузки данные файлы можно удалить. -

(6*(5+√4)+3)^2+1 = 2026 @E.K.Случайно набрал такую комбинацию и получил такой результат. У нас такое допускается? 😃 (5!.4-3)^2+1 = 2026

-

Moritto присоединился к сообществу

-

DionMaster присоединился к сообществу

-

Верно. На этом этапе склейки нет - это конечно чуть затрудняет поиск решений, не настолько критично, их не так много со склейкой. На одном из последних этапов, когда потребуется уже ручная работа по отработке каждого варианта будем превращать одиночный вариант (н-р, 111111) в списки (111111, 111110,111101,......). И тут уже снова можно будет применять и склейку c 111-11*1 и тд. Надеюсь ясно раскрыл мою идею. P.S. Пока взял паузу: семейные хлопоты перед НГ и закрываю рабочие вопросы.

-

Sandor подписался на Самосрабатывание клавиш (Scroll Lock, F12, PrtScrn и др.)

-

Самосрабатывание клавиш (Scroll Lock, F12, PrtScrn и др.)

Sandor ответил Эхехех тема в Помощь в удалении вирусов

Здравствуйте! В логах плохого не видно. Подключите другую, заведомо исправную клавиатуру и проверьте, будет ли воспроизводиться проблема. -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

ТурбоПирожок ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

-

Самовосстанавливающиеся после удаления с помощью KVRT: HEUR:Trojan.Multi.GenBadur.genw и HEUR:HackTool.VBS.KeySender.gen

Sandor ответил Kirill_Pavlov тема в Помощь в удалении вирусов

Хорошо. Что с проблемой? -

[РЕШЕНО] Постоянно появляется MEM:Trojan.Win64.Cobalt.gen

safety ответил mpi2 тема в Помощь в удалении вирусов

Как отключить отслеживание процессов и задач. еще раз запустите uVS, start.exe, текущий пользователь, В главном меню выбираем "Дополнительно" - Твики" - нажимаем "твик 40" и завершаем работу с uVS. Т.о. процесс отслеживания процессов и задач будет выключен. Мы были рады Вам помочь! Надеемся, что Вы остались довольны результатом. На нашем форуме также можно получить компьютерную помощь, помощь по продуктам "Лаборатории Касперкого", обсудить технологии и технику, заказать эксклюзивную сувенирную продукцию "Лаборатории Касперского" бесплатно! Форумчане ежегодно путешествуют. В числе приглашенных в Турцию, Армению, Сочи, Камбоджу можете быть и Вы! Будем рады видеть Вас в наших рядах! Всегда ваш, клуб "Лаборатории Касперского".