Активность

- Последний час

-

Вообщем восстоновил с помощью теневой копии диска с помощью Shadow Explorer 1.rar

- Сегодня

-

Vertex1551 подписался на Вирус вымогатель

-

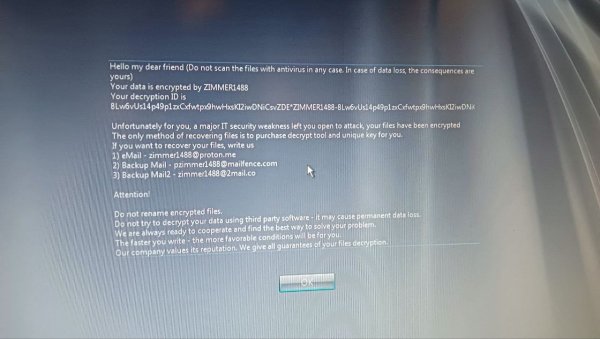

Сегодня зайдя в сервер увидел это, пароль от админа не подходит, данные хотелось бы восстановить Windows server 2008r2

-

- вирус

- вымогатель

-

(и ещё 2 )

C тегом:

-

Vertex1551 присоединился к сообществу

-

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе. Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе. 1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением. 2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files. 3. Нажмите кнопку Scan (Сканировать). 4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа. 5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt). 6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообщению.

-

Помощь в расшифровке. upyVegTmW

Андрей45 ответил Андрей45 тема в Помощь в борьбе с шифровальщиками-вымогателями

Такое же, задвоенное -

Помощь в расшифровке. upyVegTmW

safety ответил Андрей45 тема в Помощь в борьбе с шифровальщиками-вымогателями

а до расшифровки какое у него было расширение? т.е. сразу после шифрования. -

Не могу удалить Trojan.BitCoinMiner, Trojan Agent

safety ответил Saumraika тема в Помощь в удалении вирусов

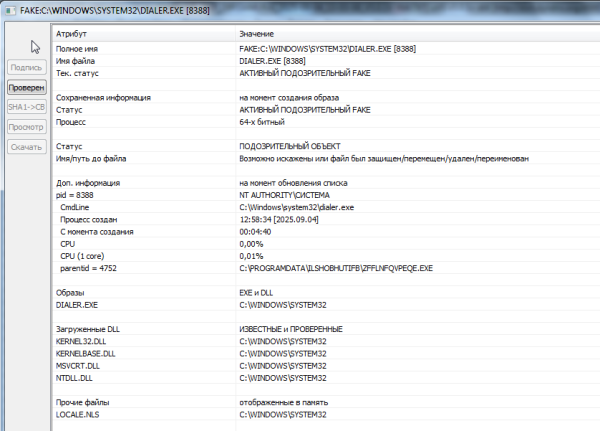

По очистке системы: По очистке системы: Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы. ;uVS v5.0.1v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv10.0 v400c OFFSGNSAVE icsuspend delfake ;------------------------autoscript--------------------------- zoo %SystemDrive%\PROGRAMDATA\ILSHOBHUTIFB\ZFFLNFQVPEQE.EXE addsgn BA6F9BB21DE149A775D4AE7664C912052562F6F689FA8FE8158B4678781517DC624082016802CE01A86CA4FA0E9D4DDF4DDFE8721D51C82465FC91E6B9062242 8 Win64/Kryptik.EDF 6 chklst delvir apply regt 27 deltmp delref %SystemDrive%\PROGRAM FILES\NVIDIA CORPORATION\NVCONTAINER\NVCONTAINERTELEMETRYAPI.DLL delref %SystemDrive%\PROGRAM FILES (X86)\SKILLBRAINS\UPDATER\UPDATER.EXE delref %SystemDrive%\PROGRAM FILES (X86)\GOG GALAXY\GALAXYCLIENT.EXE delref {E984D939-0E00-4DD9-AC3A-7ACA04745521}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGEUPDATE\MICROSOFTEDGEUPDATE.EXE delref %SystemDrive%\PROGRAM FILES (X86)\ACER\ACER JUMPSTART\HERMES.EXE delref %SystemDrive%\USERS\YULIY\APPDATA\LOCAL\PROGRAMS\OPERA GX\LAUNCHER.EXE delref %SystemDrive%\PROGRAM FILES (X86)\INTEL\RSTMWSERVICE.EXE delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID] delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID] delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID] delref {3FD37ABB-F90A-4DE5-AA38-179629E64C2F}\[CLSID] delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID] delref {62B4D041-4667-40B6-BB50-4BC0A5043A73}\[CLSID] delref {88D969C0-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C1-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C2-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C3-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C4-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C5-F192-11D4-A65F-0040963251E5}\[CLSID] delref {8AD9C840-044E-11D1-B3E9-00805F499D93}\[CLSID] delref {9203C2CB-1DC1-482D-967E-597AFF270F0D}\[CLSID] delref {9F9C4924-C3F3-4459-A396-9E9E0D8B83D1}\[CLSID] delref {BDEADEF2-C265-11D0-BCED-00A0C90AB50F}\[CLSID] delref {BDEADEF4-C265-11D0-BCED-00A0C90AB50F}\[CLSID] delref {BDEADEF5-C265-11D0-BCED-00A0C90AB50F}\[CLSID] delref {CDEC13B2-0B3C-400E-B909-E27EE89C6799}\[CLSID] delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID] delref {D27CDB6E-AE6D-11CF-96B8-444553540000}\[CLSID] delref {E18FEC31-2EA1-49A2-A7A6-902DC0D1FF05}\[CLSID] delref {E7339A62-0E31-4A5E-BA3D-F2FEDFBF8BE5}\[CLSID] delref %SystemDrive%\PROGRA~1\MICROS~1\OFFICE14\OUTLOOK.EXE delref %SystemDrive%\PROGRA~1\MICROS~1\OFFICE14\MLCFG32.CPL delref {1FBA04EE-3024-11D2-8F1F-0000F87ABD16}\[CLSID] delref %SystemDrive%\PROGRAM FILES\MICROSOFT OFFICE\OFFICE14\ONBTTNIE.DLL delref %SystemDrive%\PROGRAM FILES\MICROSOFT OFFICE\OFFICE14\ONBTTNIELINKEDNOTES.DLL delref {0F8604A5-4ECE-4DE1-BA7D-CF10F8AA4F48}\[CLSID] delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID] delref %SystemDrive%\PROGRAM FILES\MICROSOFT OFFICE\OFFICE14\OLKFSTUB.DLL delref {A11A1EE5-F9F8-4BE0-907F-D74A49CC506B}\[CLSID] delref {EE15C2BD-CECB-49F8-A113-CA1BFC528F5B}\[CLSID] delref {AC44EC8F-071A-4290-BDE2-A66A764472DF}\[CLSID] delref %Sys32%\DRIVERS\VMBUSR.SYS delref {D9806E4E-82CE-4A75-83D0-A062EC605349}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\90.0.818.66\MSEDGE.DLL delref %SystemDrive%\PROGRAMDATA\MICROSOFT\WINDOWS DEFENDER\PLATFORM\4.18.2104.10-0\DRIVERS\WDNISDRV.SYS delref %Sys32%\DRIVERS\IALPSS2_GPIO2_CNL.SYS delref %Sys32%\DRIVERS\IALPSS2_SPI_CNL.SYS delref %SystemDrive%\PROGRAM FILES\MICROSOFT OFFICE\ROOT\OFFICE16\MSOETWRES.DLL delref %SystemDrive%\PROGRAM FILES\MICROSOFT OFFICE\ROOT\OFFICE16\WWLIB.DLL delref %Sys32%\DRIVERS\IALPSS2_UART2.SYS delref %Sys32%\DRIVERS\IALPSS2_I2C.SYS delref %SystemDrive%\PROGRAM FILES\MICROSOFT OFFICE\ROOT\VFS\PROGRAMFILESCOMMONX64\MICROSOFT SHARED\OFFICE16\MSO.DLL delref %Sys32%\DRIVERS\UMDF\USBCCIDDRIVER.DLL delref %SystemDrive%\PROGRA~1\MICROS~1\OFFICE14\NPAUTHZ.DLL delref {138508BC-1E03-49EA-9C8F-EA9E1D05D65D}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\120.0.2210.61\INSTALLER\SETUP.EXE delref {FE8E6AD6-DABE-45E1-88C2-48DC4578924C}\[CLSID] delref {42042206-2D85-11D3-8CFF-005004838597}\[CLSID] delref %Sys32%\DRIVERS\HDAUDADDSERVICE.SYS delref %SystemDrive%\PROGRAM FILES (X86)\IOBIT\ADVANCED SYSTEMCARE\DRIVERS\WIN10_AMD64\ASCFILEFILTER.SYS delref %SystemDrive%\PROGRAM FILES (X86)\IOBIT\ADVANCED SYSTEMCARE\DRIVERS\WIN10_AMD64\ASCREGISTRYFILTER.SYS delref %SystemRoot%\TEMP\CPUZ154\CPUZ154_X64.SYS delref %Sys32%\DRIVERS\HDUUFODL.SYS delref %Sys32%\DRIVERS\JHKDRFIP.SYS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\120.0.2210.61\ELEVATION_SERVICE.EXE delref D:\STEAMLIBRARY\STEAMAPPS\COMMON\ONCE HUMAN\NEPROTECT.SYS delref %SystemDrive%\PROGRAM FILES (X86)\TUNNELBEAR\DRIVERS\X64\SPLITTUNNELINGDRIVER.SYS delref %SystemDrive%\PROGRAM FILES\ACER\USER EXPERIENCE IMPROVEMENT PROGRAM SERVICE\FRAMEWORK\UBTSERVICE.EXE delref %SystemDrive%\PROGRAM FILES\MICROSOFT UPDATE HEALTH TOOLS\UHSSVC.EXE delref %Sys32%\DRIVERS\XPSFFUDU.SYS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\113.0.1774.35\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\80.0.361.61\RESOURCES\EDGE_CLIPBOARD\MICROSOFT CLIPBOARD EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\113.0.1774.35\RESOURCES\EDGE_SUPPRESS_CONSENT_PROMPT\SUPPRESS CONSENT PROMPT delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\80.0.361.61\RESOURCES\MEDIA_INTERNALS_SERVICES\MEDIA INTERNALS SERVICES EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.45\RESOURCES\EDGE_COLLECTIONS\EDGE COLLECTIONS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\92.0.902.55\RESOURCES\EDGE_COLLECTIONS\EDGE COLLECTIONS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\80.0.361.61\RESOURCES\MICROSOFT_WEB_STORE\MICROSOFT STORE delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\80.0.361.61\RESOURCES\EDGE_FEEDBACK\EDGE FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\80.0.361.61\RESOURCES\MICROSOFT_VOICES\MICROSOFT VOICES delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\80.0.361.61\RESOURCES\CRYPTOTOKEN\CRYPTOTOKENEXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\80.0.361.61\RESOURCES\PDF\MICROSOFT EDGE PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\91.0.864.37\RESOURCES\WEBRTC_INTERNALS\WEBRTC INTERNALS EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\107.0.1418.35\RESOURCES\HANGOUT_SERVICES\WEBRTC EXTENSION delref %SystemDrive%\PROGRAM FILES\GOOGLE\DRIVE FILE STREAM\69.0.0.0\GOOGLEDRIVEFS.EXE delref {31D09BA0-12F5-4CCE-BE8A-2923E76605DA}\[CLSID] delref {424BE3CD-34AB-4F51-9C57-4341166DC8FA}\[CLSID] delref {602ADB0E-4AFF-4217-8AA1-95DAC4DFA408}\[CLSID] delref {611B6CB4-ACE6-4655-8D60-15FAC4AD0952}\[CLSID] delref {7FEBEFE3-6B19-4349-98D2-FFB09D4B49CA}\[CLSID] delref {8ABE89E2-1A1E-469B-8AF0-0A111727CFA5}\[CLSID] delref {8AC780E1-BCDB-4816-A6EA-A88BCC064453}\[CLSID] delref {A0651028-BA7A-4D71-877F-12E0175A5806}\[CLSID] delref %SystemDrive%\USERS\YULIY\DOWNLOADS\НОВАЯ ПАПКА\YBVZVQ delref %SystemDrive%\USERS\YULIY\DOWNLOADS\НОВАЯ ПАПКА\AFTOYA delref %SystemDrive%\USERS\YULIY\DOWNLOADS\НОВАЯ ПАПКА\LTPGZL delref %SystemDrive%\USERS\YULIY\APPDATA\LOCAL\TEMP\.OPERA\3FAC4D243BDA\INSTALLER.EXE delref %SystemRoot%\TEMP\7DF1890E-60E6-4C07-A516-25552188097D\DISMHOST.EXE ;------------------------------------------------------------- ;---------command-block--------- delref WDE:\.EXE regt 40 czoo restart После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS Файл ZOO_дата_время.7z добавьте в ваше сообщение. + добавьте новые логи FRST для контроля -

Помощь в расшифровке. upyVegTmW

Андрей45 ответил Андрей45 тема в Помощь в борьбе с шифровальщиками-вымогателями

Файл описания сдпелал сам диск 30гб. не аттачится к системе Изначально после неудачной расшифровки диск имел расширение vhd3.upyVegTmW.upyVegTmW , что бы вытянуть с него данные мы меняли расширение на vhd3.vhd и работали через р студио, но данныые частично битые. -

Не могу удалить Trojan.BitCoinMiner, Trojan Agent

safety ответил Saumraika тема в Помощь в удалении вирусов

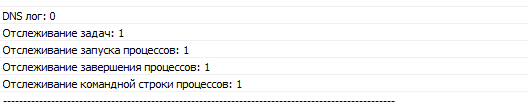

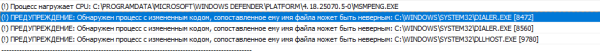

Спасибо. Теперь все хорошо, в том смысле, что отслеживание включено. да, теперь видим, что процессы с измененным кодом созданы данным процессом. C:\PROGRAMDATA\ILSHOBHUTIFB\ZFFLNFQVPEQE.EXE Ждем скрипт очистки. -

Помощь в расшифровке. upyVegTmW

safety ответил Андрей45 тема в Помощь в борьбе с шифровальщиками-вымогателями

Какой размер дисков VHD? Диски открываются в системе Win после расшифровки? Файл описания сами сделали, или получили вместе с дешифратором? -

Помощь в расшифровке. upyVegTmW

Андрей45 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день поймали вирус локбит3 блэк Ниже две ссылки 1. Файл образа диска. ссылку отпрвлю в лс, напишите мне пожалуйста, не могу Это , якобы, расшифрованный проблемный диск. Ранее у него было двойное расширение (upyVegTmW.upyVegTmW) и файл не поменял расширение. Мы поменяли его в ручную на VHD и прогоняли черещ Р-студио , но данные внутри частично повреждены. Возможно диск был зашифрован два раза. 2. во вложении декриптор и приемры файлов. нас очень интересует возможность расшифровать vhd диски. Вопрос Можно ли расшифровать до конца файл образа диска? или нет. Мы получили дешифратор, но как будто диск зашифровался два раза. Через р студио часть данных битые. virus.rar -

Greyslow присоединился к сообществу

Greyslow присоединился к сообществу -

CollectionLog-2025.09.03-18.57.zip

-

Не могу удалить Trojan.BitCoinMiner, Trojan Agent

Saumraika ответил Saumraika тема в Помощь в удалении вирусов

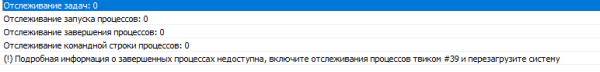

Включила и перезапустила систему,вот новый анализ SAMURAI_2025-09-04_13-03-08_v5.0.1v x64.7z -

Недостатки и уязвимости сотовых сетей регулярно применяются для атак на абонентов. Злоумышленники используют устройства с броскими названиями IMSI Catcher (Stingray) и SMS blaster, чтобы следить за перемещениями людей, а также присылать им спам и вредоносное ПО. Проще всего проводить такие атаки было в сетях 2G, сложнее — в сетях 3G и 4G, где появилась защита. Но даже в 4G-сетях нашлись недостатки реализации, делающие возможными отслеживание перемещений абонента и другие утечки информации. Вздохнем спокойно при переходе на 5G? Увы, нет. Апгрейд наоборот Многие практические атаки вроде того же «SMS-бластера» основаны на «даунгрейде», то есть принудительном переключении смартфона жертвы на более старые стандарты связи. В старых стандартах у атакующего больше простор для маневра — от возможности узнать уникальный идентификатор абонента (IMSI) до отправки фальшивых SMS от имени любой организации. Как правило, «даунгрейд» проводится с помощью устройства, которое заглушает сигнал настоящей базовой станции сотового оператора и транслирует что-то свое. Но это может быть обнаружено оператором и в будущем будет работать хуже, потому что в смартфонах появляется встроенная защита от подобных атак, препятствующая переключению на 2G, а иногда и на 3G. Исследователи Сингапурского технологического университета продемонстрировали атаку SNI5GECT, которая работает в новейших 5G-сетях и не требует таких заметных действий, как глушение легитимного сигнала базовых станций. Атакующий, находясь в радиусе до 20 м от жертвы, может заставить модем целевого устройства перезагрузиться, а также насильственно переключить его в сеть 4G, где проще идентифицировать абонента и следить за его перемещениями. Как работает атака? Перед подключением устройства к базовой станции 5G между ними происходит обмен информацией, первые этапы которого не зашифрованы. Позднее, уже установив зашифрованный сеанс связи, база и смартфон «представляются» друг другу, но «договариваются» о параметрах сеанса они в открытом, незашифрованном виде. Устройство атакующего отслеживает этот процесс и очень точно выбирает момент, чтобы прислать уместный блок информации раньше, чем это сделает легитимная базовая станция. В результате модем жертвы обрабатывает вредоносные данные. В зависимости от модема и содержимого пакета информации, это приводит либо к переключению модема в сеть 4G с отказом заново подключаться к той же 5G-базе, либо к сбою и перезагрузке модема. Второе полезно, только если нужно кратковременно оставить жертву без связи, а вот первое позволяет применять все известные атаки на 4G для слежки. Атака продемонстрирована на смартфонах OnePlus Nord CE 2, Samsung Galaxy S22, Google Pixel 7 и Huawei P40 Pro. В этих устройствах используются совершенно разные сотовые модемы: MediaTek, Qualcomm, Samsung и Huawei, но проблема кроется именно в особенностях стандарта, а не конкретных смартфонов. Отличия в нюансах: одни модемы можно перезагружать, а другие нельзя, в одних модемах вставить вредоносный пакет удается лишь в половине атак, а в других — в 90%. View the full article

-

разблокировка по коду или отпечатку без него не работает?

-

В смысле, зачем? Для безопасности, конечно. Именно благодаря тому, что все смартфоны блокируются, давно уже не слышно про их кражи, так как заблокированным смартфоном никто не сможет воспользоваться. Ну и если, вдруг, самостоятельно его потеряете, то нашедший не сможет просматривать ваши фотки.

-

nvidia_20111 присоединился к сообществу

-

Да пользуюсь. Чтобы при потере телефона, посторонние не смогли сразу получить доступ к хранящимся данным.

-

Наконец переехал на смартфон(в подписи) в связи с утоплением кнопочного. Пользуетесь экраном блокировки? Если да, то зачем?

-

Не могу удалить Trojan.BitCoinMiner, Trojan Agent

safety ответил Saumraika тема в Помощь в удалении вирусов

Видим, что есть процессы с измененным кодом: Но. Отслеживание процессов и задач не включено. Нам важно определить родительские процессы, которые порождают процессы с измененным кодом. Возможно, что проблема в этом файле: C:\PROGRAMDATA\ILSHOBHUTIFB\ZFFLNFQVPEQE.EXE Дата: 2025-09-03 11:55 [2025-09-02] Детектов: 50 из 76 https://www.virustotal.com/gui/file/b26ac42dcf282c4b0b53f0a369f88c7bfc210ebb3a276cbbff821a7d7a440970 Переделайте, пожалуйста, образ автозапуска с с отслеживанием процессов и задач. 3.1 Если запросили обычный образ автозапуска, переходим сразу к п.4 Если запросили образ автозапуска с отслеживанием процессов и задач: В главном меню выбираем "Дополнительно" - Твики" - нажимаем "твик 39" и перегружаем систему. После перезагрузки переходим к п.2 и выполняем все действия из 2, 3, 4, 5, 6. -

Добавьте несколько зашифрованных файлов в архиве без пароля + логи FRST согласно правилам.

-

В предыдущей теме вам советовали: А также включите 2FA, где это возможно.

-

Nom4D присоединился к сообществу

-

Вот такого шифровальщика поймал READ-ME.txt

-

Мы были рады Вам помочь! Надеемся, что Вы остались довольны результатом. На нашем форуме также можно получить компьютерную помощь, помощь по продуктам "Лаборатории Касперкого", обсудить технологии и технику, заказать эксклюзивную сувенирную продукцию "Лаборатории Касперского" бесплатно! Форумчане ежегодно путешествуют. В числе приглашенных в Турцию, Армению, Сочи, Камбоджу можете быть и Вы! Будем рады видеть Вас в наших рядах! Всегда ваш, клуб "Лаборатории Касперского".

-

Здравствуйте. Выполните Порядок оформления запроса о помощи. Новую тему создавать не нужно, логи прикрепите к следующему сообщению в текущей теме.

-

Kaspersky Club | Клуб «Лаборатории Касперского» поздравляет всех празднующих сегодня день рождения юзеров. Мурза (40)