Активность

- Последний час

-

Но как же обойтись без дроно-фоток? Ведь горные пейзажи лучше всего созерцать немного сверху.. например, из иллюминатора вертолёта. Но всё так не отсозерцаешь, посему поднимаем в воздух "птичку" - и смотрим что там вокруг и как. И это тоже ай как хорошо! - особенно, если птахой управляет заслуженный фото-дроновод Д.З. Смотрите сами: Останцы на вершинах алтайских хребтов. Кстати, здесь примерно видны направления нашего маршрута: по верхушкам (или рядом) хребта. Тем более, что формы ландшафта вполне "обтекаемые", крутого "вверх-вниз" практически не бывает. Речка Текелю - завтра нам придётся здесь "вниз-вверх" поупираться.. Река Аккем снизу-слева стремится направо-вверх к "старшей сестре" Катуни: И разное прочее: А тут всё вместе, если присмотреться. Долина Ярлу, Аккемское озеро, Белуха и разное другое:

-

Addition.txt FRST.txt

- Сегодня

-

Как бизнесу реагировать на применение личных ИИ сотрудниками

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

В свежем отчете MIT The GenAI Divide: State of AI in Business 2025, который сильно охладил акции технологических компаний, помимо интересных наблюдений об экономике и организации внедрения ИИ в бизнесе, есть немало полезного для команд ИБ. Авторов не волновали вопросы безопасности — слова security, cybersecurity и safety вообще не встречаются в отчете. Но выводы исследования можно и нужно использовать, планируя новые ИБ-политики компании по вопросам ИИ. Ключевое наблюдение: лишь 40% опрошенных организаций приобрели какую-либо подписку на LLM, но при этом в 90% сотрудники регулярно применяют личные ИИ-инструменты для рабочих задач. В отчете это названо «теневой экономикой ИИ», которая более эффективна, чем официальная. Всего 5% корпораций получают положительный экономический эффект от своих ИИ-внедрений, а вот сотрудники успешно повышают личную эффективность. Подход «сверху вниз» во внедрении ИИ часто не приносит успеха. Поэтому авторы отчета рекомендуют «учиться, анализируя теневое использование и ценность, приносимую персональными инструментами, перед закупками корпоративных альтернатив». Как этот совет сочетается с правилами ИБ? View the full article -

lockbit v3 black Нужна помощь в расшифровке. upyVegTmW

Андрей45 ответил Akva тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день в продолжении, я сотрудник этой же компании. Ниже две ссылки 1. Файл образа диска. ссылку отпрвлю в лс, напишите мне пожалуйста, не могу Это , якобы, расшифрованный проблемный диск. Ранее у него было двойное расширение (upyVegTmW.upyVegTmW) и файл не поменял расширение. Мы поменяли его в ручную на VHD и прогоняли черещ Р-студио , но данные внутри частично повреждены. Возможно диск был зашифрован два раза. 2. В данной папке декриптор и примеры зашифрованных и расшифрованных файлов. расширение upyVegTmW применяется 1 раз. ссылку пришлю в лс. Вопрос Можно ли расшифровать до конца файл образа диска? или нет. Мы получили дешифратор, но как будто диск зашифровался два раза. Через р студио часть данных битые. -

Maksim666 подписался на Троян, нужна помощь с его устранением. и Поймал троян

-

Скачал файл для работы дискорда. На следующий день в играх почувствовал спад фпс. Проверил в антивирусе и увидел трояны. Снизу прикрепил логи. Check_Browsers_LNK.log HiJackThis.log info.txt log.txt report1.log report2.log

-

А остальные 100 балов

-

Андрей45 присоединился к сообществу

-

Юсупов Акимжан присоединился к сообществу

-

c77l Шифровальщик C77L - Nullhexxx

safety ответил KONDORNV тема в Помощь в борьбе с шифровальщиками-вымогателями

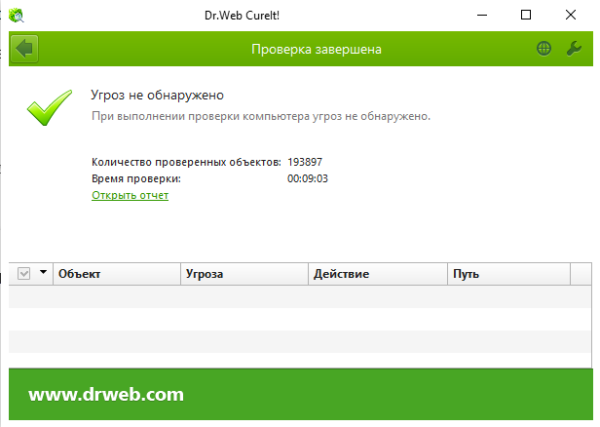

Не факт что AVZ найдет тела шифровальщиков на ваших ПК. Проверять надо с помощью KVRT и Cureit. Так же не факт, что хэши из других случаев шифрования со C77L совпадут с хэшем шифровальщика, который атаковал ваши устройства. -

Троян, нужна помощь с его устранением.

Mark D. Pearlstone ответил Maksim666 тема в Помощь в удалении вирусов

Порядок оформления запроса о помощи -

Поздравляю!

-

Шифровальщик C77L - Nullhexxx

KONDORNV ответил KONDORNV тема в Помощь в борьбе с шифровальщиками-вымогателями

У нас две сети. Наша, в которую и проник вирус. И параллельно от головной компании, они нам предоставляют канал с видеонаблюдением. Их структура доменная, мы с ними никак не пересекаемся - просто их линии стоят 3 АРМ с выводом видео на мониторы. Однако, они настаивают на проверке наших компов. AVZ я прогнал на наличие вирусов - чисто. А вот по хэш-поиску затык. Грохнули ж зловреда, нигде не осталось следов. Может у кого из обращавшихся полный архив был, с самим носителем? -

-

Maksim666 присоединился к сообществу

-

blackhunt2.0 blackhunt зашифровал сервера и несколько ПК

shadow1406 ответил shadow1406 тема в Помощь в борьбе с шифровальщиками-вымогателями

https://cloud.mail.ru/public/XuFF/XQbxve6fj по ссылке архив с паролем "1" -

Не могу удалить Trojan.BitCoinMiner, Trojan Agent

safety ответил Saumraika тема в Помощь в удалении вирусов

+ дополнительно сделайте образ автозапуска системы. с отслеживанием процессов и задач. Сделайте дополнительно образ автозапуска в uVS: Если антивирус будет блокировать запуск, или получение файла образа - временно отключите защиту антивируса. 1. Скачайте архив с актуальной версией утилиты uVS c зеркала программы отсюда (1) или отсюда(2) (здесь дополнительно встроен архиватор 7zip), распакуйте данный архив с программой в отдельный каталог. 2. запустите из каталога с модулями uVS файл Start.exe (для Vista, W7- W11 выберите запуск от имени Администратора) 3. В стартовом окне программы - нажать "запустить под текущим пользователем". (если текущий пользователь с правами локального администратора) 3.1 Если запросили обычный образ автозапуска, переходим сразу к п.4 Если запросили образ автозапуска с отслеживанием процессов и задач: В главном меню выбираем "Дополнительно" - Твики" - нажимаем "твик 39" и перегружаем систему. После перезагрузки переходим к п.2 и выполняем все действия из 2, 3, 4, 5, 6. 4. Далее, меню "Файл" / Сохранить Полный образ автозапуска. 5. Дождитесь, пока процесс создания файла образа завершится. Сохраненный файл образа автозапуска (с именем Ваш_компьютер_дата_время*.txt) автоматически добавится в архив 7z. (если используется uVS из зеркала со встроенным архиватором 7z) -

blackhunt зашифровал сервера и несколько ПК

safety ответил shadow1406 тема в Помощь в борьбе с шифровальщиками-вымогателями

Похоже, что это настоящий BlackHunt v2 шаблон зашифрованного файла, размер ключа совпадают по файлу z.exe - это не шифровальщик, судя по VT утилита по удаленному доступу. https://www.virustotal.com/gui/file/9e6cfb828769d612dde3a3cfeda54b842ce4da6e8c850c294a15087eb8bdd518/detection Можно так. -

Mrak подписался на Викторины по встречам клуба. 1-ая часть. Правила

-

Не было такой задачи, т.е. учитывая изложенные рекомендации в правилах, при разработке и тестировании не ставилось задачи ограничиться при поиске ответов именно форумом. Но теперь найти все ответы только на форуме реально: https://forum.kasperskyclub.ru/topic/470374-viktoriny-po-vstrecham-kluba-1-aja-chast-pravila/?&_rid=17335#findComment-2233019

- 12 ответов

-

- 2

-

-

-

- викторина

- мероприятия клуба

-

(и ещё 2 )

C тегом:

-

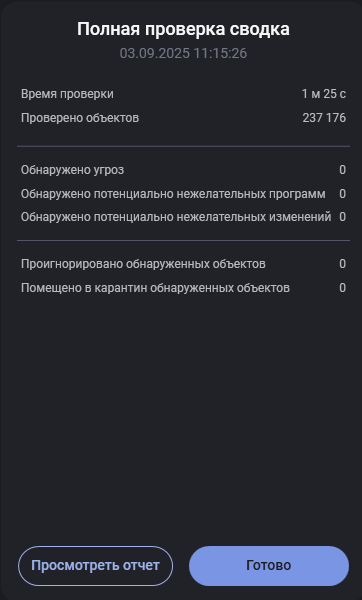

Не могу удалить Trojan.BitCoinMiner, Trojan Agent

Saumraika опубликовал тема в Помощь в удалении вирусов

Пробовала удалять вручную, после перезапуска опять появляются и по новой кидаю в карантин CollectionLog-2025.09.03-13.09.zip -

Saumraika присоединился к сообществу

-

blackhunt зашифровал сервера и несколько ПК

shadow1406 ответил shadow1406 тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. архив с зловредом и ключами в приложении. пароль так-же "1" зашифрованы и виртуальные и железные сервера под Windows, все что на Linux подобных системах работает исправно. все сервера и ПК что были зашифрованны находились в безопасном режиме. с предоставлением зашифрованных файлов проблема, в данный момент все сервера отключены... позже пришлю. зашифровано на сколько я понимаю BlackHunt ом, все документы, базы 1С, диски виртуальных серверов что были на Hyper-V. системные файлы. злоумышленники требуют 1 BTC. благо бэкапы есть живые но не все... есть еще одна папка но она весит 8 мегабайт в архиве с максимальны сжатием, как-бы его передать(может на облако загрузить и сюда ссылку?)?. (создалась предположительно перед шифрованием и судя по всему для загрузки системы в безопасный режим...) #BlackHunt_Private_2.zip -

abs присоединился к сообществу

-

-

Sandor подписался на Подозрение на вирус

-

Здравствуйте! В предоставленных логах тоже ничего явно криминального не обнаружено. Удалите пустые ярлыки таким образом: Файл Check_Browser_Lnk.log из папки перетащите на утилиту ClearLNK. Отчёт о работе в виде файла ClearLNK-<Дата>.log прикрепите к вашему следующему сообщению. Покажите отчёт полной проверки установленной в системе Malwarebytes.

-

Друзья! Подводим итоги конкурса "Лучший кадр дня". Победителем становится: @Friend Почетное 2 место занимают: @Marsalex и @Dog_coin Не менее почетное 3 место делят между собой: @jobe @Region74 @Ta2i4 Поздравляем!

-

Каким-то образом зашли на мой Телеграмм. Вряд-ли я что-то подцепил на телефон, так как ничего на него не скачиваю. Также Телеграмм был на ПК, и может кто-то получил к нему доступ. Хочу убедится что на моем ПК нет вирусов, и это просто совпадение. CollectionLog-2025.09.03-10.38.zip

-

да, всех ответов на форуме нет. Поэтому в правилах явно было прописано, где надо искать. Указание на ТГ канал было добавлено не просто так. Теоретически возможно что информацию можно найти где-то еще. Но на указанных источниках она есть гарантированно.

- 12 ответов

-

- 1

-

-

- викторина

- мероприятия клуба

-

(и ещё 2 )

C тегом:

-

В правилах было явно указано, что можно ограничиться форумом и каналом. Но не указано, что можно ограничиться только форумом

- 12 ответов

-

- 1

-

-

- викторина

- мероприятия клуба

-

(и ещё 2 )

C тегом:

-

То есть найти все ответы только на форуме было нереально?

- 12 ответов

-

- викторина

- мероприятия клуба

-

(и ещё 2 )

C тегом:

-

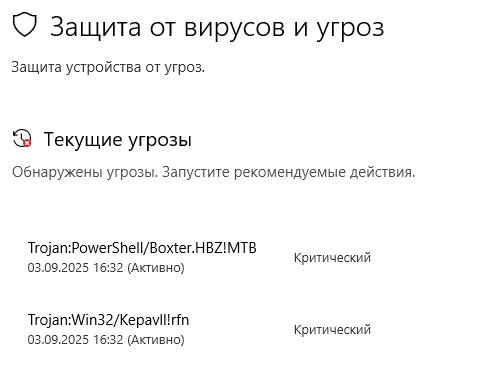

внезапное торможение ПК и появление двух вирусов типа DPH

Sandor ответил eeerok0411 тема в Помощь в удалении вирусов

Отлично! В завершение, пожалуйста: 1. Переименуйте FRST.exe (или FRST64.exe) в uninstall.exe и запустите. Компьютер перезагрузится. Остальные утилиты лечения и папки можно просто удалить. 2. Загрузите SecurityCheck by glax24 & Severnyj, сохраните утилиту на Рабочем столе и извлеките из архива.Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратораЕсли увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работуДождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txtЕсли Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txtПрикрепите этот файл к своему следующему сообщению.