Активность

- Последний час

-

Загрузите SecurityCheck by glax24 & Severnyj и сохраните архив на Рабочем столе. Разархивируйте, запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7/8/10/11);Если увидите предупреждение от вашего фаервола относительно программы SecurityCheck, не блокируйте ее работу;Дождитесь окончания сканирования, откроется лог в Блокноте с именем SecurityCheck.txt;Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt;Прикрепите этот файл в своем следующем сообщении.

-

mimic/n3wwv43 ransomware Зашифровали файлы на сервере

safety ответил Redline тема в Помощь в борьбе с шифровальщиками-вымогателями

Система очищена. Проверьте ЛС. -

mimic/n3wwv43 ransomware Зашифровали файлы на сервере

Redline ответил Redline тема в Помощь в борьбе с шифровальщиками-вымогателями

Ссылка на Quarantine.rar Fixlog.txt -

Михаид присоединился к сообществу

- Сегодня

-

mimic/n3wwv43 ransomware Данные зашифрованы UVE. Просят деньги за расшифровку. Что делать?

safety ответил Strelezzz тема в Помощь в борьбе с шифровальщиками-вымогателями

по первому ПК нечего было карантинить, там папка с делами шифровальщика была удалена, не было ее в логах FRST передалайте, перепроверю. только не перепутайте логи между машинами. Возможно что был запуск еще с какого то W устройства с целью шифрования synology, которое было доступно для общего пользования. -

Бортников ФСБ Директор присоединился к сообществу

-

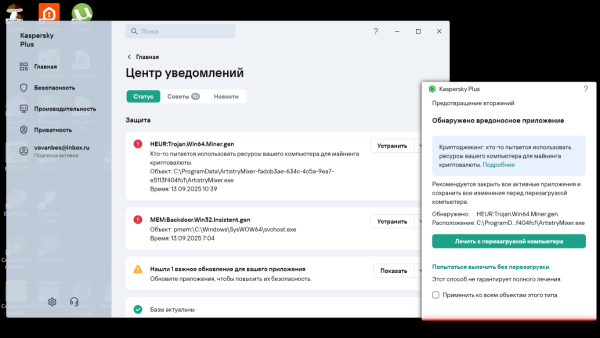

Обнаружено вредоносное приложение HEUR:Trojan.Win64.Miner.gen

safety ответил r4pdj тема в Помощь в удалении вирусов

По очистке системы: Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы. ;uVS v5.0.1v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv11.0 v400c OFFSGNSAVE zoo %SystemRoot%\SYSWOW64\CSAMSP.DLL zoo %SystemDrive%\USERS\PAPA\APPDATA\LOCAL\PROGRAMS\09B34F58\4FD72E8129.MSI icsuspend delfake dirzooex %SystemDrive%\PROGRAMDATA\ARTISTRYMIXER-FADCB3AE-634C-4C5A-9EA7-E5113F404FC1 delref %SystemRoot%\SYSWOW64\CSAMSP.DLL del %SystemRoot%\SYSWOW64\CSAMSP.DLL delall %SystemDrive%\USERS\PAPA\APPDATA\LOCAL\PROGRAMS\09B34F58\4FD72E8129.MSI delall %SystemDrive%\PROGRAMDATA\LUCK-SOUTHWARD\BIN.EXE delall %SystemDrive%\PROGRAMDATA\TERRIFY-LUNCH\BIN.EXE deldirex %SystemDrive%\PROGRAMDATA\ARTISTRYMIXER-FADCB3AE-634C-4C5A-9EA7-E5113F404FC1 ;------------------------autoscript--------------------------- apply regt 27 deltmp delref %SystemDrive%\PROGRAMDATA\ARTISTRYMIXER-FADCB3AE-634C-4C5A-9EA7-E5113F404FC1\SORT.EXE delref {E984D939-0E00-4DD9-AC3A-7ACA04745521}\[CLSID] delref %SystemRoot%\MICROSOFT.NET\FRAMEWORK\V2.0.50727\MSCORSEC.DLL delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID] delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID] delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID] delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID] delref {88D969C0-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C1-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C2-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C3-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C4-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C5-F192-11D4-A65F-0040963251E5}\[CLSID] delref {8AD9C840-044E-11D1-B3E9-00805F499D93}\[CLSID] delref {CA8A9780-280D-11CF-A24D-444553540000}\[CLSID] delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID] delref {1FBA04EE-3024-11D2-8F1F-0000F87ABD16}\[CLSID] delref {0F8604A5-4ECE-4DE1-BA7D-CF10F8AA4F48}\[CLSID] delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID] delref %SystemRoot%\MICROSOFT.NET\FRAMEWORK64\V2.0.50727\MSCORSEC.DLL delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\130.0.6723.117\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН CHROME delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\138.0.7204.97\RESOURCES\NETWORK_SPEECH_SYNTHESIS/MV3\GOOGLE NETWORK SPEECH delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\130.0.6723.117\RESOURCES\PDF\CHROME PDF VIEWER delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\130.0.6723.117\RESOURCES\NETWORK_SPEECH_SYNTHESIS\GOOGLE NETWORK SPEECH delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\136.0.7103.93\RESOURCES\HANGOUT_SERVICES\GOOGLE HANGOUTS delref %SystemDrive%\USERS\PAPA\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\24.12.1.715\RESOURCES\WEB_STORE\МАГАЗИН ПРИЛОЖЕНИЙ delref %SystemDrive%\USERS\PAPA\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\24.12.1.715\RESOURCES\YANDEX\BOOK_READER\BOOKREADER delref %SystemDrive%\USERS\PAPA\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\24.12.1.715\RESOURCES\OPERA_STORE\OPERA STORE delref %SystemDrive%\USERS\PAPA\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\24.12.1.715\RESOURCES\PDF\CHROMIUM PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\130.0.2849.80\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\130.0.2849.80\RESOURCES\EDGE_CLIPBOARD\MICROSOFT CLIPBOARD EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\131.0.2903.48\RESOURCES\EDGE_SUPPRESS_CONSENT_PROMPT\SUPPRESS CONSENT PROMPT delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\130.0.2849.80\RESOURCES\MEDIA_INTERNALS_SERVICES\MEDIA INTERNALS SERVICES EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\130.0.2849.80\RESOURCES\MICROSOFT_WEB_STORE\MICROSOFT STORE delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\130.0.2849.80\RESOURCES\EDGE_FEEDBACK\EDGE FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\130.0.2849.80\RESOURCES\MICROSOFT_VOICES\MICROSOFT VOICES delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\130.0.2849.80\RESOURCES\EDGE_PDF\MICROSOFT EDGE PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\130.0.2849.80\RESOURCES\WEBRTC_INTERNALS\WEBRTC INTERNALS EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\139.0.3405.86\RESOURCES\HANGOUT_SERVICES\WEBRTC EXTENSION delref G:\AUTORUN.EXE delref E:\HONORSUITEONLINEINSTALLER.EXE delref H:\AUTORUN.EXE delref K:\AUTORUN.EXE delref %SystemDrive%\PROGRAM FILES\PORTRAIT DISPLAYS\HP DISPLAY CONTROL SERVICE\DEVICECHECK.EXE delref D:\ПРОГРАММЫ\GOODBYEDPI-0.2.3RC3-2\1_RUSSIA_BLACKLIST.CMD ;------------------------------------------------------------- REGT 40 restart czoo После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS Файл ZOO_дата_время.7z добавьте в ваше сообщение. ZOO* может оказаться большим, в этом случае загрузите файл на облачный диск, и дайте ссылку на скачивание в вашем сообщении. + добавьте новые логи FRST для контроля -

Данные зашифрованы UVE. Просят деньги за расшифровку. Что делать?

Strelezzz ответил Strelezzz тема в Помощь в борьбе с шифровальщиками-вымогателями

Есть еще сетевое хранилище synology со своей OS DSM. На находящихся там файлах третий ключ, отличающийся от первых двух. Существует утилита для запуска и лечения из той среды? -

Обнаружено вредоносное приложение HEUR:Trojan.Win64.Miner.gen

safety ответил r4pdj тема в Помощь в удалении вирусов

судя по образу есть процесс с модифицированным кодом и он же нагружает CPU (!) ПРЕДУПРЕЖДЕНИЕ: Обнаружен процесс с измененным кодом, сопоставленное ему имя файла может быть неверным: C:\WINDOWS\SYSTEM32\SORT.EXE [15580] (!) Процесс нагружает CPU: FAKE:C:\WINDOWS\SYSTEM32\SORT.EXE [15580] и есть внедренные потоки в системный файл: (!) ПРЕДУПРЕЖДЕНИЕ: Обнаружен внедренный поток в процессе C:\WINDOWS\SYSWOW64\SVCHOST.EXE [3204], tid=5812 ------------- Скрипт очистки чуть позже напишу. -

Данные зашифрованы UVE. Просят деньги за расшифровку. Что делать?

Strelezzz ответил Strelezzz тема в Помощь в борьбе с шифровальщиками-вымогателями

Отчет по результатам лечения 2-го компьютера. Fixlog.txt ссылка на Quarantine https://disk.yandex.ru/d/wpGqYwxkn1U7IA Кстати этого не делали для 1-го ПК. Можно Вас попросить сделать для него повторную проверку? -

Обнаружено вредоносное приложение HEUR:Trojan.Win64.Miner.gen

r4pdj ответил r4pdj тема в Помощь в удалении вирусов

PAPAPC_2025-09-13_12-11-28_v5.0.1v x64.7z отчёт1.txt отчёт2.txt отчёт3.txt -

Да, спасибо большое. перепроверил, вируса нет

-

Обнаружено вредоносное приложение HEUR:Trojan.Win64.Miner.gen

safety ответил r4pdj тема в Помощь в удалении вирусов

+ добавьте, пожалуйста, отчет по обнаружениям и сканированию из Касперского + дополнительно сделайте образ автозапуска системы в uVS с отслеживанием процессов и задач. Если антивирус будет блокировать запуск, или получение файла образа - временно отключите защиту антивируса. 1. Скачайте архив с актуальной версией утилиты uVS c зеркала программы отсюда (1) или отсюда(2) (здесь дополнительно встроен архиватор 7zip), распакуйте данный архив с программой в отдельный каталог. 2. запустите из каталога с модулями uVS файл Start.exe (для Vista, W7- W11 выберите запуск от имени Администратора) 3. В стартовом окне программы - нажать "запустить под текущим пользователем". (если текущий пользователь с правами локального администратора) 3.1 Если запросили обычный образ автозапуска, переходим сразу к п.4 Если запросили образ автозапуска с отслеживанием процессов и задач: В главном меню выбираем "Дополнительно" - Твики" - нажимаем "твик 39" и перегружаем систему. После перезагрузки переходим к п.2 и выполняем все действия из 2, 3, 4, 5, 6. 4. Далее, меню "Файл" / Сохранить Полный образ автозапуска. 5. Дождитесь, пока процесс создания файла образа завершится. Сохраненный файл образа автозапуска (с именем Ваш_компьютер_дата_время*.txt) автоматически добавится в архив 7z. (если используется uVS из зеркала со встроенным архиватором 7z) -

Зашифровали файлы на сервере

safety ответил Redline тема в Помощь в борьбе с шифровальщиками-вымогателями

да,Cureit нашел сэмпл шифровальщика. C:\users\администратор.srv\appdata\local\3f24cce5-eadd-79fd-541c-45594cf2ec25\kav_tools.exe - infected with Trojan.Encoder.40979 C:\users\администратор.srv\appdata\local\3f24cce5-eadd-79fd-541c-45594cf2ec25\kav_tools.exe - infected - 86ms, 2270720 bytes C:\Users\Администратор.SRV\AppData\Local\Temp\2\7ZipSfx.000\forumkasperskyclubru@msg.ws.exe - infected with Trojan.Encoder.40979 C:\Users\Администратор.SRV\AppData\Local\Temp\2\7ZipSfx.000\forumkasperskyclubru@msg.ws.exe - infected - 74ms, 2270720 bytes по логам FRST: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Run: [KAV_TOOLS] => C:\Users\Администратор.SRV\AppData\Local\3F24CCE5-EADD-79FD-541C-45594CF2EC25\KAV_TOOLS.exe HKLM\...\Run: [KAV_TOOLS.exe] => C:\Users\Администратор.SRV\AppData\Local\Kaspersky_info.txt [223 2025-09-13] () [Файл не HKLM\...\Policies\system: [legalnoticetext] Need decryption? IFEO\1cv8.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\1cv8c.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\1cv8s.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\agntsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\AutodeskDesktopApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\axlbridge.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bedbh.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\benetns.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bengien.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\beserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CompatTelRunner.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CoreSync.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Creative Cloud.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbeng50.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbsnmp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\encsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\EnterpriseClient.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbguard.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdhost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdlauncher.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\httpd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\isqlplussvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\java.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msaccess.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\MsDtSrvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msftesql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mspub.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopqos.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-nt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-opt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\node.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocautoupds.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocomm.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocssd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\oracle.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\perfmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\pvlsvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\python.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgrN.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBIDPService.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\qbupdate.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW32.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineElevatedCfg.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineSettings.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine_x86.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RAgui.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\raw_agent_svc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\searchprotocolhost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\shutdown.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SimplyConnectionManager.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqbcoreservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlagent.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlbrowser.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlmangr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlservr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlwriter.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Ssms.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tbirdconfig.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tomcat6.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\VeeamDeploymentSvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vsnapvss.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vxmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wdswfsafe.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wpython.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsa_service.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServerView.exe: [Debugger] C:\Windows\System32\Systray.exe Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ 2025-09-13 09:44 - 2023-12-17 11:49 - 000000000 __SHD C:\Users\Администратор.SRV\AppData\Local\3F24CCE5-EADD-79FD-541C-45594CF2EC25 2025-09-13 09:42 - 2025-07-10 20:14 - 000000000 ____D C:\temp Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

Данные зашифрованы UVE. Просят деньги за расшифровку. Что делать?

safety ответил Strelezzz тема в Помощь в борьбе с шифровальщиками-вымогателями

Скрипт поправил для второго ПК. можно его выполнить еще раз. -

Обнаружено вредоносное приложение HEUR:Trojan.Win64.Miner.gen

r4pdj опубликовал тема в Помощь в удалении вирусов

Здравствуйте. Неделю назад поставили Kaspersky Plus по подписке на второй компьютер (до этого несколько месяцев компьютер был без защиты). Обнаружилось 2 вируса. Один внедрён в svhost, другой - отдельное приложение майнер. Пробовали лечить, удалять и всё безрезультатно. -

Данные зашифрованы UVE. Просят деньги за расшифровку. Что делать?

Strelezzz ответил Strelezzz тема в Помощь в борьбе с шифровальщиками-вымогателями

После команды исправить выдала ошибку: Файл Fixlist.txt не найден. Запустил процесс сканирования для 2-го компьютера под Windows повторно. Файлы с логами прилагаю. Ждать новый код или копировать и запустить скан прежнего? FRST.txt Addition.txt -

Зашифровали файлы на сервере

Redline ответил Redline тема в Помощь в борьбе с шифровальщиками-вымогателями

Результаты сканирования FRST + результаты сканирования Cureit + обнаруженный файл вируса virus.rar Вирус активен, при загрузке системы в обычном режиме запускается скорей всего через планировщик, файлы на подключенной для флешке при этом зашифровались FRST.txt Addition.txt cureit.log -

r4pdj присоединился к сообществу

-

поймал майнер не знаю как удалить все перепробовал

ruslan189 ответил ruslan189 тема в Помощь в удалении вирусов

Понял принял,спасибо! -

Вроде, на первый взгляд - всё в норму пришло, спасибо! Логины, пароли на сайты - восстановлю, это мелочи. С флешкой - поможете? Заранее благодарен:)

Вроде, на первый взгляд - всё в норму пришло, спасибо! Логины, пароли на сайты - восстановлю, это мелочи. С флешкой - поможете? Заранее благодарен:)- 13 ответов

-

- 360 total security

- точки восстановления

- (и ещё 1 )

-

Sandor подписался на Не удаляется вирус NET:MALWARE.URL

-

Здравствуйте! Извините за задержку с ответом. Найдите его отчёт в виде файла cureit.log, упакуйте в архив и прикрепите к следующему сообщению.

-

Хорошо. Кроме флешки какие ещё проблемы сейчас наблюдаете?

Хорошо. Кроме флешки какие ещё проблемы сейчас наблюдаете?- 13 ответов

-

- 360 total security

- точки восстановления

- (и ещё 1 )

-

С Днём Рождения!

-

Скорее всего запуск шифровальщика был на другом устройстве. На данном устройстве нет следов запуска, кроме зашифрованных файлов на общем ресурсе. Проверяйте на другим ПК, где мог быть запуск шифровальщика. В папке c:\temp должен быть файл session.tmp Логи FRST нужны с устройства, где был запуск шифровальщика.

Скорее всего запуск шифровальщика был на другом устройстве. На данном устройстве нет следов запуска, кроме зашифрованных файлов на общем ресурсе. Проверяйте на другим ПК, где мог быть запуск шифровальщика. В папке c:\temp должен быть файл session.tmp Логи FRST нужны с устройства, где был запуск шифровальщика. -

Kaspersky Club | Клуб «Лаборатории Касперского» поздравляет всех празднующих сегодня день рождения юзеров. che-hoff (43)Нэлли --Ibis (64)Bura (39)kroJl1k (38)Антон Бурлаков (37)Ajax (39)

- Вчера

-

поймал майнер не знаю как удалить все перепробовал

thyrex ответил ruslan189 тема в Помощь в удалении вирусов

Обратитесь в соседний раздел Компьютерная помощь. Быть может там что-либо посоветуют. -

Бонусная программа «Накапливай баллы — меняй на лицензии и сувениры!»: правила и обсуждение

Friend ответил Ig0r тема в Магазин клуба

Обычно у глобальных лицензий ограничений не было, но всякое может быть. Остается только пробовать.- 11 355 ответов

-

- бонусная программа

- лицензии

-

(и ещё 2 )

C тегом: