Активность

- Последний час

-

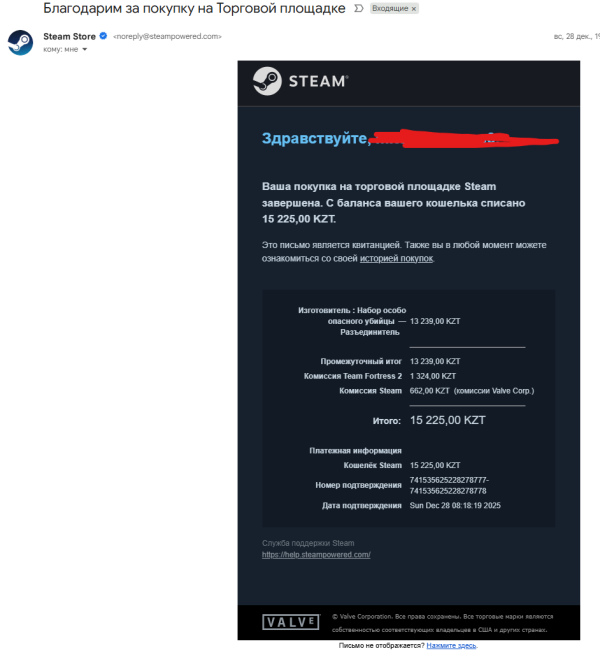

Зашли в steam без подтверждения и украли баланс

Юлий Цезарь ответил Юлий Цезарь тема в Помощь в удалении вирусов

CollectionLog-2025.12.29-13.26.zip -

Зашли в steam без подтверждения и украли баланс

Юлий Цезарь опубликовал тема в Помощь в удалении вирусов

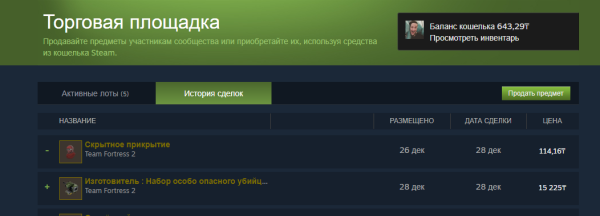

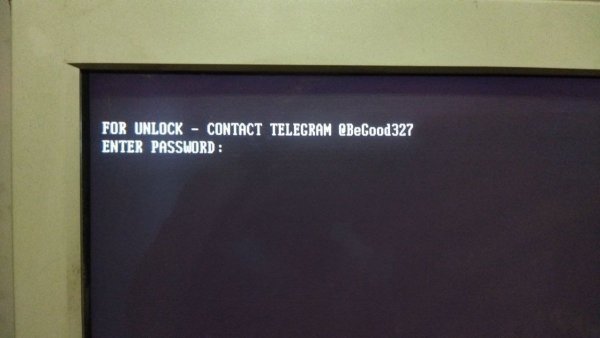

Всем привет. Вчера меня очередной раз взломали в steam и уперли последние 2000 рублей. До этого меня взламывали в июне 2025, потом повтор был в июле пару раз (общий ущерб в прошлом около 10 тысяч рублей. Я через касперский проверял систему, нашел кучу вирусов и тд., также удалил Steam полностью и перенес на другой диск его заново, чтобы все встроенное в стим ушло. Уже все что можно перепробовал. Ничего не скачивал, не устанавливал для стима ничего, не вводил данные на фишинговом сайте, так как знаю, что авторизация у меня там всегда автоматическая, заново ввод никогда не требуется. Я подозревал и подозреваю снова, что где-то через что-то активируется стиллер, который забирает мои файлы авторизации Steam, которые в папке стим находятся. Думаю снести Windows заново, но придется потратит кучу времени и тд. для восстановления всех нужных приложений для работы, которой занимаюсь. Двоюродный младший брат скачивал запретку на дискорд летом и может через него данные улетали+я поставил это же приложение дней 10 назад для связи с другом и вот опять ушло, но ушло почему-то спустя только времени, а прошлый раз быстрее взломали 2-3 дня после того, как племянник установил эту запретку на мой комп. Также в дискорде меня тоже взломали летом, а узнал я только когда его снова установил, там была рассылка спама с фишингом Steam, я просто на нее кликнул и она не сработала, может тогда и утекло все. Я не знаю... Возможно сейчас в steam встроился снова стиллер, который будет снова выводить мои средства под 0. Может ли кто-то помочь с данным вопросом и помочь найти этого виновника и как удалить? Или же мне просто проще снести Windows. -

dchelp Шифровальщик зашифрованы Диски

safety ответил DionMaster тема в Помощь в борьбе с шифровальщиками-вымогателями

Для доп. анализа проверьте ЛС -

dchelp Шифровальщик зашифрованы Диски

DionMaster ответил DionMaster тема в Помощь в борьбе с шифровальщиками-вымогателями

с другого ПК, зашифрованное просто не загружается, из того что зашифровано интересует 3 устройства -

dchelp Шифровальщик зашифрованы Диски

safety ответил DionMaster тема в Помощь в борьбе с шифровальщиками-вымогателями

Это устройство было зашифровано, или с него вы запускали FRST? Если второе, то данные логи бесполезны. Уточните, сколько устройств было заблокировано. -

Юлий Цезарь присоединился к сообществу

- Сегодня

-

DionMaster подписался на Шифровальщик зашифрованы Диски

-

dchelp Шифровальщик зашифрованы Диски

DionMaster опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

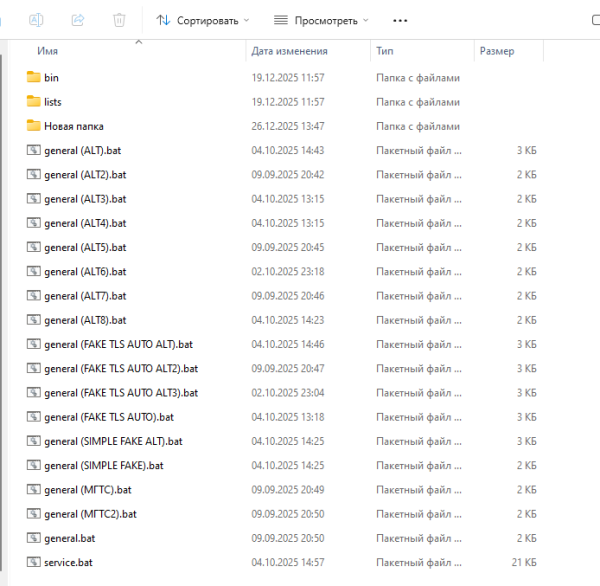

прилетел шифровальщик, заблокированы разделы, по форме сайта оформить не получается т.к. данные собрать никак, прилагаю фото при включении может быть есть куда копать? в системе диски отображаются как RAW ССД подключил к другому ПК прогнал утилитой но врятли что там чтото нашлось Addition.txt FRST.txt -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

safety ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Для доп. анализа проверьте ЛС К сожалению, с расшифровкой файлов не сможем помочь по данному типу шифровальщика. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

AdminNeo подписался на Похоже на вирус/ майнер

-

1. Сегодня утром зашёл в свой ноутбук, начал что-то подозревать : начал греться, сильно шуметь... Решил скачать доктор веб - браузер сразу закрывался при нажатии на ссылку/ при заходе на сайт Так же отключался диспетчер задач. 2. Пытался решить сам, скачал такие проги: одноразовый доктор веб курейт, после него iExplore, CrowdInspetc, Rougekiller (им не пользовался, скачан), AVBr Поочерёдно использовал их, после смог закачать обычный доктор веб, прочистил сейчас ноутбук. Лог кину после быстрой проверки доктором вебом (делал полную проверку, но после перезагрузил ноут ). Есть ли шанс, что ещё есть майнеры/ вирусы? Очень переживаю, данный ноутбук - очень важен для меня. ( CollectionLog-2025.12.29-13.18.zip

-

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

ТурбоПирожок ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Высылаю. Архив загрузил через dropmefiles: *здесь* пароль от архива: virus Fixlog.txt -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

safety ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Файл шифровальщика: 64.exe. systemki.exe TrendMicro Ransom.Win64.SAURON.SMPI https://www.virustotal.com/gui/file/805ebf2efdc55295289eff342adae101f9b10a80c4444c2518fc8459bf2d9b25/details По очистке системы: Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\RunOnce: [93381111-986a-4fdf-85fc-4af51aa99b13] => "C:\Users\admin1\AppData\Local\Temp\{16b06bf2-5ed9-440f-bbcc-1e3eac8ac01d}\93381111-986a-4fdf-85fc-4af51aa99b13.cmd" (Нет файла) <==== ВНИМАНИЕ Startup: C:\Users\admin1\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\#README!.hta [2025-12-27] () [Файл не подписан] Startup: C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\systemki.exe [2025-12-20] () [Файл не подписан] GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Task: {1257C78B-041A-4B9B-A77C-D2FE4B72DCB8} - System32\Tasks\{A61B08AD-D827-4782-B769-AFE7676C1707} => C:\Users\admin1\Desktop\x64\Unlocker.exe (Нет файла) Task: {B8705546-C052-4BD1-9145-EF86694A44A2} - System32\Tasks\{F1FE429E-B7D1-4D2F-9753-96121140DDDE} => C:\Users\admin1\Desktop\x64\Unlocker.exe (Нет файла) 2025-12-27 16:43 - 2025-12-27 16:43 - 006220854 _____ C:\ProgramData\@kind_ad.bmp 2025-12-26 22:39 - 2025-12-26 23:31 - 000000000 ____D C:\Users\admin1\Desktop\kin 2025-12-26 21:36 - 2025-12-26 23:31 - 000000000 ____D C:\Users\admin1\Desktop\12 2025-12-26 21:29 - 2025-12-27 01:14 - 000000000 ____D C:\Users\admin1\Desktop\64-bit 2025-12-26 21:28 - 2025-12-26 21:28 - 000000000 ____D C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Wise Force Deleter 2025-12-26 21:28 - 2025-12-26 21:28 - 000000000 ____D C:\Program Files (x86)\Wise 2025-12-26 21:27 - 2025-12-02 15:07 - 004664072 _____ (WiseCleaner.com ) C:\Users\admin1\Desktop\WFDSetup_1.5.7.59.exe Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск, и дайте ссылку на скачивание здесь. -

AlexUnd3R присоединился к сообществу

-

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

ТурбоПирожок ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Файлы в архиве. Пароль: virus Вирусы.7z -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

safety ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

Dосстановите, пожалуйста, файлы 64.exe, и systemkii.exe из карантина, переименуйте данные файлы в *.vexe, добавьте переименованные файлы в архив с паролем virus, загрузите архив в ваше сообщение. После загрузки данные файлы можно удалить. -

(6*(5+√4)+3)^2+1 = 2026 @E.K.Случайно набрал такую комбинацию и получил такой результат. У нас такое допускается? 😃 (5!.4-3)^2+1 = 2026

-

Moritto присоединился к сообществу

-

DionMaster присоединился к сообществу

-

Верно. На этом этапе склейки нет - это конечно чуть затрудняет поиск решений, не настолько критично, их не так много со склейкой. На одном из последних этапов, когда потребуется уже ручная работа по отработке каждого варианта будем превращать одиночный вариант (н-р, 111111) в списки (111111, 111110,111101,......). И тут уже снова можно будет применять и склейку c 111-11*1 и тд. Надеюсь ясно раскрыл мою идею. P.S. Пока взял паузу: семейные хлопоты перед НГ и закрываю рабочие вопросы.

-

Sandor подписался на Самосрабатывание клавиш (Scroll Lock, F12, PrtScrn и др.)

-

Самосрабатывание клавиш (Scroll Lock, F12, PrtScrn и др.)

Sandor ответил Эхехех тема в Помощь в удалении вирусов

Здравствуйте! В логах плохого не видно. Подключите другую, заведомо исправную клавиатуру и проверьте, будет ли воспроизводиться проблема. -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

ТурбоПирожок ответил ТурбоПирожок тема в Помощь в борьбе с шифровальщиками-вымогателями

-

Самовосстанавливающиеся после удаления с помощью KVRT: HEUR:Trojan.Multi.GenBadur.genw и HEUR:HackTool.VBS.KeySender.gen

Sandor ответил Kirill_Pavlov тема в Помощь в удалении вирусов

Хорошо. Что с проблемой? -

[РЕШЕНО] Постоянно появляется MEM:Trojan.Win64.Cobalt.gen

safety ответил mpi2 тема в Помощь в удалении вирусов

Как отключить отслеживание процессов и задач. еще раз запустите uVS, start.exe, текущий пользователь, В главном меню выбираем "Дополнительно" - Твики" - нажимаем "твик 40" и завершаем работу с uVS. Т.о. процесс отслеживания процессов и задач будет выключен. Мы были рады Вам помочь! Надеемся, что Вы остались довольны результатом. На нашем форуме также можно получить компьютерную помощь, помощь по продуктам "Лаборатории Касперкого", обсудить технологии и технику, заказать эксклюзивную сувенирную продукцию "Лаборатории Касперского" бесплатно! Форумчане ежегодно путешествуют. В числе приглашенных в Турцию, Армению, Сочи, Камбоджу можете быть и Вы! Будем рады видеть Вас в наших рядах! Всегда ваш, клуб "Лаборатории Касперского". -

Самовосстанавливающиеся после удаления с помощью KVRT: HEUR:Trojan.Multi.GenBadur.genw и HEUR:HackTool.VBS.KeySender.gen

Kirill_Pavlov ответил Kirill_Pavlov тема в Помощь в удалении вирусов

Fixlog.txt -

sauron Зашифрованы данные на ПК и подключенных к нему сетевых дисках

ТурбоПирожок опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго времени суток. Злоумышленник получил доступ к компьютеру и зашифровал на нём данные. Записку, логи FRST и зашифрованные файлы (два из которых расшифровал сам злоумышленник для демонстрации) прикрепил ниже. Пароль к архиву: virus ШИФР_ДЕШИФР.7z Addition.txt FRST.txt #HOW-TO-RESTORE-YOUR-FILES.txt -

AdminNeo присоединился к сообществу

-

[РЕШЕНО] Постоянно появляется MEM:Trojan.Win64.Cobalt.gen

mpi2 ответил mpi2 тема в Помощь в удалении вирусов

Спасибо большое! Пока все работает как надо! С наступающим Новым Годом! 2025-12-29_14-40-00_log.txt SecurityCheck.txt -

По возможности исправьте: 360 Total Security v.11.0.0.1042 Внимание! Скачать обновления NVIDIA App 11.0.4.526 v.11.0.4.526 Внимание! Скачать обновления Microsoft Office профессиональный плюс 2016 v.16.0.4266.1001 Данная программа больше не поддерживается разработчиком. Обновите Microsoft Office до последней версии или используйте Office Online или LibreOffice Microsoft Visual C++ 2015-2022 Redistributable (x86) - 14.44.35211 v.14.44.35211.0 Внимание! Скачать обновления Geeks3D FurMark 1.33.0.0 v.1.33.0.0 Внимание! Скачать обновления Microsoft Office Professional Plus 2016 v.16.0.4266.1001 Данная программа больше не поддерживается разработчиком. Обновите Microsoft Office до последней версии или используйте Office Online или LibreOffice Microsoft Visual C++ 2015-2022 Redistributable (x64) - 14.44.35211 v.14.44.35211.0 Внимание! Скачать обновления Microsoft OneDrive v.25.222.1112.0002 Внимание! Скачать обновления Recuva v.1.53 Внимание! Скачать обновления WinRAR 6.24 (64-разрядная) v.6.24.0 Внимание! Скачать обновления ShareX v.17.0.0 Внимание! Скачать обновления GIMP 3.0.2-1 v.3.0.2.1 Внимание! Скачать обновления Notepad++ (64-bit x64) v.8.6.4 Внимание! Скачать обновления Notepad++ 2.2.27 v.2.2.27 Внимание! Скачать обновления Java 8 Update 351 (64-bit) v.8.0.3510.10 Внимание! Скачать обновления ^Удалите старую версию и установите новую (jre-8u471-windows-x64.exe - Windows Offline (64-bit))^ Adobe Creative Cloud v.6.6.0.611 Внимание! Скачать обновления Yandex v.25.8.5.983 Внимание! Скачать обновления ^Проверьте обновления через меню Дополнительно - О браузере Yandex!^ ---------------------------- [ UnwantedApps ] ----------------------------- VPN by RAV v.2.20.0 Внимание! Подозрение на Adware! Если данная программа Вам неизвестна, рекомендуется ее деинсталляция. Кнопки сервисов Яндекса на панели задач v.3.7.9.0 Внимание! Приложение распространяется в рамках партнерских программ и сборников-бандлов. Рекомендуется деинсталляция. Возможно Вы стали жертвой обмана или социальной инженерии. Chrone Browser v.86.0.4240.198 Внимание! Подозрение на Adware! Если данная программа Вам неизвестна, рекомендуется ее деинсталляция. SearcherBar v.0.3 Внимание! Подозрение на Adware! Если данная программа Вам неизвестна, рекомендуется ее деинсталляция. На этом закончим.

-

С Днём Рождения!

-

[РЕШЕНО] Постоянно появляется MEM:Trojan.Win64.Cobalt.gen

safety ответил mpi2 тема в Помощь в удалении вирусов

Хорошо, сделаем контрольную зачистку системы: По очистке системы: Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы ;uVS v5.0.3v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv11.0 v400c OFFSGNSAVE ;------------------------autoscript--------------------------- delall %SystemDrive%\PROGRAM FILES\7-ZIP\7ZFG.EXE delall %SystemDrive%\PROGRAM FILES\VINTEODESKTOP\RESOURCES\ASRUPDATE.EXE delall %SystemDrive%\PROGRAMDATA\SSH\WINSSH.EXE delall %SystemDrive%\PROGRAM FILES\WINDOWSAPPS\MERGED\WINDOWSAPP.CMD apply deltmp delref {E984D939-0E00-4DD9-AC3A-7ACA04745521}\[CLSID] delref %SystemRoot%\MICROSOFT.NET\FRAMEWORK\V2.0.50727\MSCORSEC.DLL delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID] delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID] delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID] delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID] delref {88D969C0-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C1-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C2-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C3-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C4-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C5-F192-11D4-A65F-0040963251E5}\[CLSID] delref {8AD9C840-044E-11D1-B3E9-00805F499D93}\[CLSID] delref {CA8A9780-280D-11CF-A24D-444553540000}\[CLSID] delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID] delref {D27CDB6E-AE6D-11CF-96B8-444553540000}\[CLSID] delref {1FBA04EE-3024-11D2-8F1F-0000F87ABD16}\[CLSID] delref {0F8604A5-4ECE-4DE1-BA7D-CF10F8AA4F48}\[CLSID] delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID] delref %SystemRoot%\MICROSOFT.NET\FRAMEWORK64\V2.0.50727\MSCORSEC.DLL delref %SystemDrive%\USERS\MARKOV\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\25.8.4.761\RESOURCES\WEB_STORE\МАГАЗИН ПРИЛОЖЕНИЙ delref %SystemDrive%\USERS\MARKOV\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\25.8.4.761\RESOURCES\YANDEX\BOOK_READER\BOOKREADER delref %SystemDrive%\USERS\MARKOV\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\25.8.4.761\RESOURCES\OPERA_STORE\OPERA STORE delref %SystemDrive%\USERS\MARKOV\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\25.8.4.761\RESOURCES\PDF\CHROMIUM PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\EDGE_CLIPBOARD\MICROSOFT CLIPBOARD EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\MEDIA_INTERNALS_SERVICES\MEDIA INTERNALS SERVICES EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\MICROSOFT_WEB_STORE\MICROSOFT STORE delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\EDGE_FEEDBACK\EDGE FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\MICROSOFT_VOICES\MICROSOFT VOICES delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\EDGE_PDF\MICROSOFT EDGE PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\WEBRTC_INTERNALS\WEBRTC INTERNALS EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\141.0.3537.57\RESOURCES\HANGOUT_SERVICES\WEBRTC EXTENSION delref D:\SETUP.EXE ;------------------------------------------------------------- restart После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS + если очистка пройдет успешно, и не останется вопросов и проблем в работе системы: завершающие шаги: Загрузите SecurityCheck by glax24 & Severnyj, https://safezone.cc/resources/security-check-by-glax24.25/ сохраните утилиту на Рабочем столе и извлеките из архива. Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратора Если увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работу Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt Прикрепите этот файл к своему следующему сообщению. -

[РЕШЕНО] Постоянно появляется MEM:Trojan.Win64.Cobalt.gen

mpi2 ответил mpi2 тема в Помощь в удалении вирусов

За последние 17 часов сработок не было. 3 раза выполнял полную проверку Касперским