Поиск

Показаны результаты для тегов 'вымогатели'.

Найдено 9 результатов

-

ruyk Шифровальщик Ruyk

Татьяна Калякина опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Поймали шифровальщика на сервере 1С - SQL. Зашифрованы все базы 1С и все оперативные BackUp. Addition.txt FRST.txt Ryuk64.rar- 6 ответов

-

- 1c

- шифровальщик

-

(и ещё 1 )

C тегом:

-

enmity Зашифрованы все файлы

lpmaxx опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. В ночь с 04.05 на 05.05 был взломан сервер, все файлы зашифрованы. Следов вируса найти не удалось. Файлы образцов, записка с требованиями и логи во вложении. Прошу помощи. Addition.txt FRST.txt Заявка 1530.7z -

wannacash 2.0 Шифровальщик petrov441@protonmail.com

MuxauJI опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый вечер так же заразился этим вирусом шифровальщиком вот логи FRST Addition_07-12-2020 17.12.09.txt FRST_07-12-2020 17.12.09.txt Сообщение от модератора Mark D. Pearlstone Перемещено из темы.- 4 ответа

-

- зашифрован

- вымогатели

-

(и ещё 1 )

C тегом:

-

wannacash 2.0 petrov441@protonmail.com

Антон1974 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Такая же проблема. Зашифрованы файлы с указанием этого же адреса petrov441@protonmail.com. Сканирование вирус не выявило. ОС пока не переустанавливал. Просьба помочь. Не очень только понял, что нужно сделать, какие файлы предоставить и какой алгоритм с моей стороны должен быть Понял, что нужно Сообщение от модератора Mark D. Pearlstone Перемещено из темы.- 7 ответов

-

- зашифрован

- вымогатели

-

(и ещё 1 )

C тегом:

-

wannacash 2.0 Фaйл зaшифрoвaн [petrov441@protonmail.com] wannacash

Mi5h9gun опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день! Поймал шифровальщика запустив скачанный файл: Ключи активации на 365 дней.rar Так переименовались зашифрованные файлы: 18430 Фaйл зaшифрoвaн [petrov441@protonmail.com] wannacash Судя по времени создания - файлы шифровались в течении часа. После была перезагрузка и шифрование остановилось. ОС переустановлена. Требований злоумышленника нет. Вирусный файл сохранился. Заранее благодарен. FRST.txt Addition.txt Зашифрованные.rar- 1 ответ

-

- зашифрован

- вымогатели

- (и ещё 2 )

-

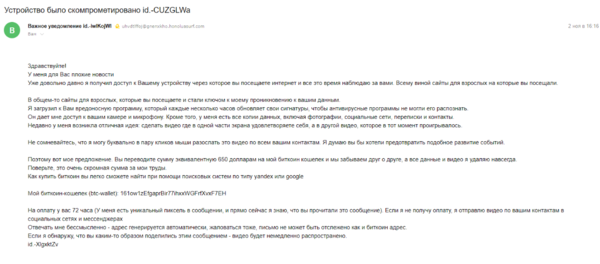

Здравствуйте. 2 октября у меня сбрутили VPS, пароль был легкий, сервер только купили и еще не настроили, ничего важного там не было. Я удалил сервер и в тот же день мне на почту пришло письмо, что меня взломали с требованием выплатить 650$ в течении 2 дней, оно пришло на почту, которой я не пользуюсь, поэтому я не увидел письмо. Потом в конце октября гугл выкинул меня из аккаунта на всех устройствах, сказал что у меня на компе вредоносное ПО, а на почту пришли письма что взломаны меил ру и яндекс. Я скачал Kaspersky Virus Removal Tool, проверил весь компьютер, ничего не найдено. Скачал винду с ноутбука на флешку, в выключенный компьютер вставил флешку и поставил свежую винду с сохранением старых файлов в Windows.old, потому что там важные для меня файлы. Потом поменял везде пароли и постаивл вторую винду на другой раздел, где поставил bitlocker (чтобы из 1 винды не взломали 2). При копировании файлов с 1 винды на 2, в конце у меня проводник взбесился, стал жрать 2 гб озу, 25% ЦП и я его убил через минуту. Первую винду ставил 1 ноября, а вторую 2 ноября. Сегодня заметил на другой уже почте 2 письма с датами 1 и 2 ноября с требованием выплатить 650$. Те файлы с удаленной винды я не запускал, только копировал, ничего подозрительного я тоже не качал больше, только официальные программы тип chrome, 7-zip, vs code и другие. Что мне делать? Как сохранить файлы и поможет ли полная очистка диска? Каким образом он с VPS сервера проник мне на компьютер, если я от туда ничего не копировал и туда ничего не копировал после взлома? Прикрепляю 1 из писем. Гугл подсказывает, что это какие-то фейк письма, но как-то уж подозрительно сходится с датами установи свежей винды и датой взлома VPS.

- 1 ответ

-

- вымогатели

- вирус!!!

-

(и ещё 1 )

C тегом:

-

Буквально пару часов назад началась эпидемия очередного шифровальщика, которая, похоже, обещает быть не менее масштабной, чем недавняя всемирная заварушка с WannaCry. За несколько часов уже есть сообщения о том, что от новой заразы пострадало несколько крупных компаний, и, похоже, масштабы бедствия будут только расти. Пока не до конца понятно, что это за шифровальщик: существуют предположения о том, что это какая-то вариация Petya (Petya.A или Petya.D или PetrWrap), а некоторые (похоже, ошибочно) считают, что это все тот же WannaCry. Эксперты «Лаборатории Касперского» сейчас изучают, что это за новая напасть, и по мере того, как они выясняют подробности, мы будем дополнять этот пост. На данный момент продукты «Лаборатории Касперского» детектируют новую заразу с помощью Kaspersky Security Network с вердиктом UDS:DangeroundObject.Multi.Generic. Поэтому вот что мы рекомендуем нашим клиентам: Убедитесь, что у вас включены компоненты Kaspersky Security Network и Мониторинг активности. Также рекомендуем вручную обновить антивирусные базы. Прямо сейчас. И еще пару раз обновить их в течение следующих нескольких часов. В качестве дополнительной меры предосторожности с помощью AppLocker запретите выполнение файла perfc.dat и запуск утилиты PSExec из Sysinternals Suite. https://blog.kaspersky.ru/new-ransomware-epidemics/17855/

-

Добрый вечер! Страсти понемногу улеглись, эпидемия пошла на спад, но на душе всё равно гадко или как говорят в народе — осадок остался. Кто же повинен в том, что произошло за последних 4 дня? Моё глубокое убеждение, что самую большую вину несёт компания, которая произвела настолько дырявую операционную систему. Более того — после того, как M$ наделала кучу ошибок в коде системы, она ещё и максимально усложнила пользователям получение обновлений для неё. Зайдите на любой компьютерный форум, почитайте топовые темы. Одна из самых обсуждаемых тем — это как избавиться от встроенной телеметрии, которая собирает данные, отправляет их на сервера компании, и как эта информация потом используется никому не известно. Много примеров приводить не буду, расскажу про свою организацию. Мы работаем с персональной информацией наших клиентов, каждый из пользователей давал подписку о неразглашении сведений, не содержащих в себе государственную тайну. О каком неразглашении сведений может идти речь, если операционная система собирает всё и вся, вплоть до нажатия клавиш? Зачем это компании Майкрософт? Каким образом такого рода информация помогает бороться с багами операционной системы? Честно скажу — у меня в организации ни один компьютер с Windows не обновляется автоматически. Хотя все они снабжены легально честно купленной лицензией. Только после моего ручного вмешательства. Да, на момент начала эпидемии на многих компьютерах не стоял патч от данной уязвимости. Но выжили! Благодаря антивирусу KES 10, видимо доле везения, стечению обстоятельств. Автообновление операционной системы так и не включил. Парк компьютеров с антивирусом увеличил, благо лицензия позволяет. Предлагаю проголосовать в опросе. Если не хотите голосовать, то пишите комментарии.

- 28 комментариев

-

- WannaCry

- Wanna Decryptor

-

(и ещё 2 )

C тегом:

-

Расшифровка .xtbl после "Внимание! Все важные файлы..."

Август опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте! Потерял все надежды вернуть фотографии без резервной копии. После скачивания открылась табличка на рабочем столе "Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков." Ниже тоже самое на английском. В файле README.txt следущее: "Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код: 06EBDEDD72258444B997|0 на электронный адрес decoder2131@gmail.com или decode002@india.com . Далее вы получите все необходимые инструкции. Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации. All the important files on your computer were encrypted. To decrypt the files you should send the following code: 06EBDEDD72258444B997|0 to e-mail address decoder2131@gmail.com or decode002@india.com . Then you will receive all necessary instructions. All the attempts of decryption by yourself will result only in irrevocable loss of your data." После антивирусной проверки черви ведут себя как настоящие черви - их распилишь, новые два вырастают. Лог приведен ниже. Спасибо! CollectionLog-2016.01.09-16.29.zip- 1 ответ

-

- зашифрованы

- README

-

(и ещё 3 )

C тегом: