Поиск

Показаны результаты для тегов 'вредоносная ссылка'.

Найдено 24 результата

-

[РЕШЕНО] Наличие вируса/автозагрузка майнера на компьютере.

Viacheslau T опубликовал тема в Помощь в удалении вирусов

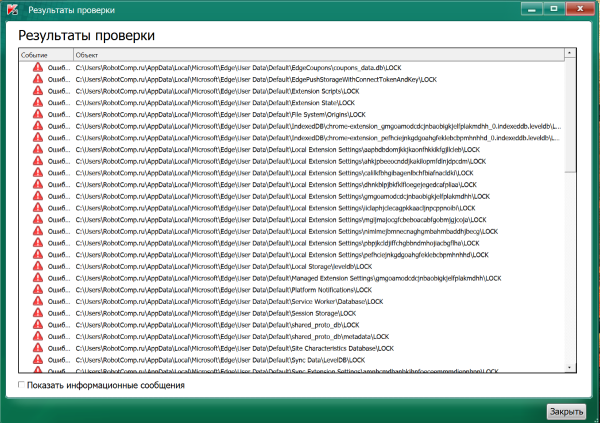

Здравствуйте. На днях знакомый прислал книгу которую я искал, но как оказалось, он ее скачал с сайта-клона flibusta.su который наполнен вирусами и майнерами. Файл был открыт, но касперский вовремя его снес. Однако, видимо проблема прошла глубже. При старте пк получаю уведомления от касперского(см 1 изобр.), что "Остановлен переход на сайт", но самого перехода от моего лица не происходит. Перед созданием темы прогнал Dr.Web CureIt! и KVRM(2 и 3 изображ.). Первая утилита ничего не нашла, вторая выдала список ошибок обработки файлов, но возможно это связанно с тем, что эти приложения были активны. Пока-что не собирал логи, т.к. не до конца понимаю, если я остановлю касперкий, скрипт подтянет майнер с вирусного сайта или нет? Описание события: ``` Событие: Остановлен переход на сайт Пользователь: DESKTOP-579T290\tsvirkovv Тип пользователя: Инициатор Имя приложения: MSPCManager.exe Путь к приложению: C:\Program Files\WindowsApps\Microsoft.MicrosoftPCManager_3.17.10.0_x64__8wekyb3d8bbwe\PCManager Компонент: Интернет-защита Описание результата: Запрещено Тип: Вредоносная ссылка Название: flibusta.su Точность: Точно Степень угрозы: Высокая Тип объекта: Веб-страница Имя объекта: flibusta.su Причина: Базы Дата выпуска баз: Вчера, 09.08.2025 15:47:00 Событие: Остановлен переход на сайт Пользователь: DESKTOP-579T290\tsvirkovv Тип пользователя: Инициатор Имя приложения: MSPCManager.exe Путь к приложению: C:\Program Files\WindowsApps\Microsoft.MicrosoftPCManager_3.17.10.0_x64__8wekyb3d8bbwe\PCManager Компонент: Интернет-защита Описание результата: Запрещено Тип: Вредоносная ссылка Название: http://flibusta.su/favicon.ico Точность: Точно Степень угрозы: Высокая Тип объекта: Веб-страница Имя объекта: favicon.ico Путь к объекту: http://flibusta.su Причина: Базы Дата выпуска баз: Вчера, 09.08.2025 15:47:00 ``` Пожалуйста, сориентируйте порядок действий и проверок, которые нужно провести с минимальными рисками, т.к. не хотелось бы потерять систему.- 17 ответов

-

- flibusta

- вредоносная ссылка

- (и ещё 2 )

-

Здравствуйте, при включении компьютера и окончательном входе в систему PowerShell пытается перекинуть на вредоносную ссылку. Касперский сразу же блокирует. Событие: Остановлен переход на сайт Пользователь: WIN-O4R3Q0UCBR5\User Тип пользователя: Инициатор Имя приложения: powershell.exe Путь к приложению: C:\Windows\System32\WindowsPowerShell\v1.0 Компонент: Интернет-защита Описание результата: Запрещено Тип: Вредоносная ссылка Название: Точность: Точно Степень угрозы: Высокая Тип объекта: Веб-страница Имя объекта: 1731762779-9803.jpeg Путь к объекту: Причина: Облачная защита Активировал Windows через cmd после этого появилось (powershell iex (irm 'activated.run/key')) команда после которой вирус появился. CollectionLog-2025.02.08-15.48.zip

-

PowerShell пытается перекинуть на вредоносную ссылку

Snake200221 опубликовал тема в Помощь в удалении вирусов

Здравствуйте, при включении компьютера и окончательном входе в систему PowerShell пытается перекинуть на вредоносную ссылку. Касперский сразу же блокирует Также недавно активировал систему командой в сmd, а именно "powershell iex (irm 'activated.run/key')". Может быть это она спровоцировала данную проблему CollectionLog-2025.01.04-00.02.zip- 10 ответов

-

- powershell

- вредоносная ссылка

- (и ещё 1 )

-

Вообщем,касперский мне постоянно присылает уведомления, что загрузка остановлена и название файла или отменён переход по вредоностной ссылке. Я и пытался в расширениях что то найти и вредоностное приложение найти в панели задач и делал проверку пк, но ничего не нашёл. Не понимаю, почему касперский сам не утранит причину этого всего (у меня лицензия) Сообщение от модератора Mark D. Pearlstone Внимательно читайте правил разделов! Евгений Касперский не помогает вылечиться от вирусов и не оказывает компьютерную помощь.

-

[РЕШЕНО] Переход остановлен: вредоносный сайт ippfinfo.top/jsapi.php

webiis опубликовал тема в Помощь в удалении вирусов

Здравствуйте, уважаемые форумчане! Две недели назад столкнулся с атакой на свой пк, украли (если я правильно понял) все куки браузера. После чего, начали приходить уведомления о входе в аккаунты с неизвестных устройств. Я сменил все пароли, почистил куки и кэш браузера, просканировали компьютер утилитой dr.web cureit, а после установил пробную версию Касперского, и так же удалил все найденные вирусы. Сейчас, постоянно всплывает уведомление, что "Переход остановлен - Название: https://www.ippfinfo.top/jsapi.php". Также, не устанавливаются обновления windows и не скачиваются приложения из microsoft store. Помогите решить проблему. CollectionLog-2023.03.27-10.44.zip 27.03.2023.txt -

Здраствуйте недавно появилась данная проблема: Пользователь: LAPTOP-V8IT4LR6\1661322 Тип пользователя: Активный пользователь Имя программы: chrome.exe Путь к программе: C:\Program Files\Google\Chrome\Application Компонент: Веб-Антивирус Описание результата: Запрещено Тип: Возможна неправомерная загрузка ПО Название: Степень угрозы: Высокая Тип объекта: Веб-страница Имя объекта: Путь к объекту: Причина: Облачная защита Появляется данное сообщение каждый раз после ввода чего-либо в google. Вопрос как решить данную проблему?

-

[РЕШЕНО] Обнаружена ранее открытая вредоносная ссылка allstat-pp.ru/602

Алекsандр опубликовал тема в Помощь в удалении вирусов

Не могу зайти на алиэкспресс. Переустанавливал систему, отключал Касперского, перепрошивал биос, менял браузеры, пробовал через VPN. Некоторое время после каждой из указанных манипуляций, пользовался нормально. С телефона захожу нормально. А потом опять антивирус блокирует такие ссылки и сайты и аккаунты блокируются. Мне уже помогали здесь. Просьба помочь еще раз. Вредоносная.pdf Событие : Обнаружена ранее открытая вредоносная ссылка Пользователь : Александр-ПК\Александр Тип пользователя : Активный пользователь Имя программы : browser.exe Путь к программе : C:\Users\Александр\AppData\Local\Yandex\YandexBrowser\Application Компонент : Веб-Антивирус Описание результата : Не обработано Тип : Возможна неправомерная загрузка ПО Название : https://allstat-pp.ru/602/64c9fb776411f59fc1d693fd6fa9c7e3a8cdbe8f.js Степень угрозы : Высокая Тип объекта : Веб-страница Имя объекта : 64c9fb776411f59fc1d693fd6fa9c7e3a8cdbe8f.js Путь к объекту : https://allstat-pp.ru/602 Причина : Облачная защита Просканировал с помощью Farbar Recovery Scan Tool из темы: Сканы прилагаю Addition.txt FRST.txt Shortcut.txt Или лучше начать с конца этой темы? т.е. установить Windows 10? Просто по параметрам мой ноут.. слабоват. -

Chrome постоянно пытается загрузить страницу, которую антивирус Касперского блокирует.

Artikov опубликовал тема в Помощь в удалении вирусов

Браузер Chrome постоянно пытается загрузить вредоносную ссылку: Событие: Загрузка остановлена Пользователь: DESKTOP\uzzar Тип пользователя: Активный пользователь Имя программы: chrome.exe Путь к программе: C:\Program Files\Google\Chrome\Application Компонент: Веб-Антивирус Описание результата: Запрещено Тип: Возможна неправомерная загрузка ПО Название: Степень угрозы: Высокая Тип объекта: Веб-страница Имя объекта: Путь к объекту: Причина: Облачная защита Нужен совет специалистов по устранению данной проблемы. Заранее спасибо. Строгое предупреждение от модератора Mark D. Pearlstone Не публикуйте вредоносные ссылки. -

[РЕШЕНО] Обнаружена ранее открытая вредоносная ссылка. Сетевая атака

Простой пользователь опубликовал тема в Помощь в удалении вирусов

Здравствуйте. Недавно в отчетах Касперского обнаружил такое сообщение. Событие: Обнаружена ранее открытая вредоносная ссылка Пользователь: WIN-N19C12GE7F8\1 Тип пользователя: Активный пользователь Имя программы: firefox.exe Путь к программе: C:\Program Files\Mozilla Firefox Компонент: Веб-Антивирус Описание результата: Не обработано Тип: Возможна неправомерная загрузка ПО Название: Степень угрозы: Высокая Подскажите, что это может быть и насколько это опасно. Через несколько дней после сообщения о вредоносной ссылке мой компьютер подвергся сетевой атаке Компонент: Защита от сетевых атак Описание результата: Запрещено Название: Scan.Generic.PortScan.TCP Проверил утилитой Kaspersky Virus Removal Tool, она ничего не обнаружила. Подскажите, что это может быть и насколько это опасно. CollectionLog-2021.04.06-19.29.zip -

[РЕШЕНО] Попытка открытия вредоносной ссылки 185.38.111.1/wpad.dat

Sokol_OFF опубликовал тема в Помощь в удалении вирусов

Используемое антивирусное ПО: Kaspersky Internet Security Проблема: Веб-Антивирус обнаружил и начал блокировать самопроизвольные попытки открытия вредоносной ссылки http:// 185.38.111.1/ wpad.dat. Вредоносная ссылка активно пытается открыться после запуска ярлыка Steam. И значительно реже сама по себе, и при запуске системы. Что успел проверить: Быстрая проверка, как и проверка C:\Windows ничего не нашла. Примечание: Сбор логов осуществлял без интернет соединения с целью невозможности открытия вредоносной ссылки.- 28 ответов

-

- вредоносная ссылка

- windows7

- (и ещё 3 )

-

Заблокирован переход по 185.38.111.1/wpad.dat + сетевые атаки

malek опубликовал тема в Помощь в удалении вирусов

Пользуюсь антивирусом Касперского, базы самые свежие. Пару дней назад Веб-Антивирус начал блокировать переход по вредоносной ссылке http://185.38.111.1/wpad.dat. Сообщение о блокировке появляется с периодичностью 5-20 минут, сообщение о блокировке всплывает даже на рабочем столе, т.е. когда все браузеры закрыты. Выполнял полную проверку на вирусы самим антивирусом, а также Kaspersky Virus Removal Tool и Dr.Web CureIt!, в итоге ни один из них вирусов не нашел. Интернет подключен через роутер. Сообщение о блокировке: Событие : Переход остановлен Пользователь : user-ПК\user Тип пользователя : Активный пользователь Имя программы : svchost.exe Путь к программе : C:\Windows\System32 Компонент : Веб-Антивирус Описание результата : Запрещено Тип : Вредоносная ссылка Название : http://185.38.111.1/wpad.dat Точность : Точно Степень угрозы : Высокая Тип объекта : Веб-страница Имя объекта : wpad.dat Путь к объекту : http://185.38.111.1 Причина : Базы Дата выпуска баз : Сегодня, 24.03.2021 4:32:00 Пробовал подключить интернет напрямую, переход по той вредоносной ссылке пропадал, но антивирус стал детектить и блокировать сетевую атаку. Пользователь : user-ПК\user Тип пользователя : Активный пользователь Компонент : Защита от сетевых атак Описание результата : Запрещено Название : Intrusion.Win.MS17-010.o Объект : TCP от 100.80.240.164 на 100.80.ххх.ххх:445 Дополнительно : 100.80.ххх.ххх Дата выпуска баз : Вчера, 23.03.2021 4:19:00 Через 25 минут сетевая атака повторилась, но уже с другого IP. После этого я заблокировал входящие соединения TCP через 445 порт в брандмауэре, сообщения о сетевых атаках прекратились. Попробовав разные варианты, остановился пока на данном подключении интернета, но т.к. это не решение проблемы, а костыль, то прошу помощи в поиске и устранении уязвимости. Также пробовал подключать интернет с телефона, сетевые атаки возобновились, каждая атака на разные порты, при чем эти атаки касперский почему-то не заблокировал. CollectionLog-2021.03.24-15.43.zip- 1 ответ

-

- вредоносная ссылка

- svchost.exe

-

(и ещё 1 )

C тегом:

-

Привет. Около недели при открытии браузера GoogleChroom KTS блокирует переходы по вред ссылкам. Сам браузер с расширениями но как то раньше все было мирно. Помогите разобраться стоит ли бояться или не обращать внимание на блокировки. За ранее спасибо за вашу неоценимую помощь. CollectionLog-2021.03.02-22.31.zip

- 15 ответов

-

- переход

- вредоносная ссылка

- (и ещё 1 )

-

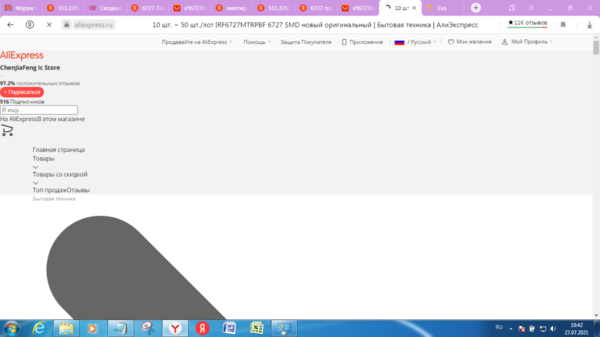

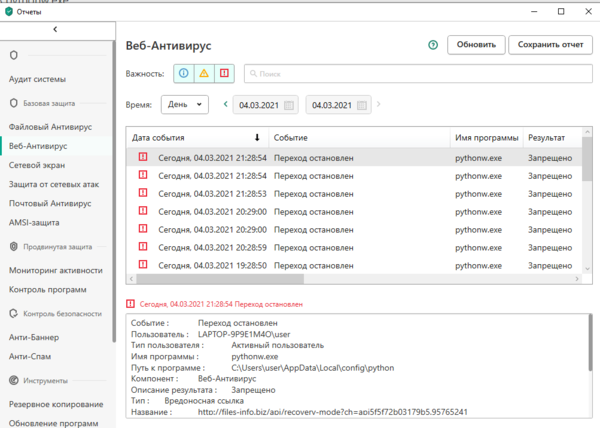

Здравствуйте! Недавно после установки крякнутых программ замечены действия, говорящие, что завёлся вирус. Суть заключается в том, что раз в час появляется мелкая консоль (вроде как от pythonw.exe), через полсекунды исчезает. Текста нет. В отчетах Касперского имеются отчеты от Веб-Антивируса, где с периодичностью раз в час программа по адресу C:\Users\user\AppData\Local\config\python (pythonw.exe) пытается запустить вредоносную ссылку. Полная проверка компьютера (и локальная) несколькими антивирусами не дала ничего. Список отчетов прикрепляю. Также пример отчета. P.s. Если не отключать антивирус, консоль не появляется. Если отключить - появляется, но никакие ссылки не открываются, только консоль. Заранее спасибо. отчет.txt

- 3 ответа

-

- pythonw.exe

- вирус

-

(и ещё 1 )

C тегом:

-

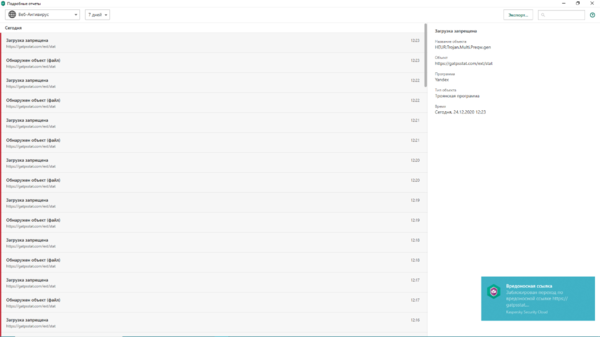

Обнаруженный объект (файл) невозможно вылечить; hxxps://gatpsstat.com/ext/stat; HEUR:Trojan.Multi.Preqw.gen;

ramazankzn опубликовал тема в Беседка

У многих сегодня выходит уведомление: Обнаруженный объект (файл) невозможно вылечить; https://gatpsstat.com/ext/stat;HEUR:Trojan.Multi.Preqw.gen; Решение найдено здесь: https://habr.com/ru/company/yandex/blog/534586/ Кратко: команда Яндекса нашла подозрительное поведение расширений, для решения проблемы необходимо отключить/удалить расширения SaveFrom.net, Frigate Light, Frigate CDN Сегодня мы приняли решение отключить расширения SaveFrom.net, Frigate Light, Frigate CDN и некоторые другие, установленные у пользователей Яндекс.Браузера. Совокупная аудитория этих инструментов превышает 8 млн человек. В этом посте мы расскажем о причинах и поделимся с сообществом результатами анализа деятельности расширений. Вы узнаете про тайное воспроизведение видео из онлайн-кинотеатров с целью накрутки просмотров. Увидите фрагмент кода, содержащий механизм для перехвата токенов ВКонтакте. Мы покажем, как организована динамическая загрузка и выполнение произвольного кода без обновления расширений. Предыстория Некоторое время назад пользователи Яндекс.Браузера стали обращаться в поддержку с жалобами на странный звук, который можно было принять за аудиорекламу. Примеры таких жалоб: Общение с пользователями помогло нам понять, что источником звука на самом деле была видеореклама. Но странность заключалась в том, что никакое видео в этот момент на экране не воспроизводилось. Сначала мы подумали, что оно проигрывалось в другой открытой вкладке или за пределами видимости, но эта гипотеза не подтвердилась. Начали запрашивать у пользователей дополнительную информацию. В том числе список установленных расширений. Так мы заметили общий признак: у пострадавших было установлено расширение для загрузки видео от сервиса SaveFrom.net. Начали тестировать. Догадка оказалась верной: отключение расширения отключало и фоновый шум. Затем связались с его разработчиками. Они высказали предположение, что это ошибки конвертера, и внесли исправления. После обновления расширения жалобы на звук прекратились. Новая история В ноябре команда антифрода Яндекса заподозрила неладное. Она получила сигнал о том, что кто-то использует аудиторию популярных браузеров для накрутки просмотров видео в онлайн-кинотеатрах. Пользователи видео не видели, потому что оно воспроизводилось в фоне. Тем не менее оно потребляло существенный трафик и перегружало работой вычислительные ресурсы компьютера, поэтому такое поведение нельзя назвать добросовестным. При этом в поддержку на посторонний звук больше никто не жаловался. Это можно было легко объяснить сознательным исключением аудитории Яндекс.Браузера из целевой. Подобные попытки избежать внимания со стороны нашего антифрода мы уже неоднократно встречали в прошлом при анализе поведения расширений из Chrome Web Store (напомним, что наш браузер поддерживает установку в том числе из этого каталога). Но всё оказалось куда проще: на этот раз фоновое воспроизведение видео проходило в беззвучном режиме. Вскоре коллеги из Службы информационной безопасности выяснили, что проблема затрагивает не только внешних пользователей нашего браузера, но и даже наших коллег. Так мы получили проблемные ноутбуки для исследования и наконец-то смогли детально разобраться в происходящем. На проблемных устройствах наших коллег были установлены расширения SaveFrom.net, Frigate Light или Frigate CDN. Источник их установки значения не имел (SaveFrom.net мог быть установлен с сайта, а Frigate — напрямую из каталога Chrome Web Store). Далее мы поделимся с вами результатами нашего анализа. Приведём фрагменты исходного кода и объясним суть их работы. Начнём с объяснения того, как функциональность может подгружаться в расширение без его обновления, и закончим, собственно, воспроизведением видео на компьютере ничего не подозревающего пользователя. Динамическая загрузка и выполнение кода Frigate (полный код расширения доступен по ссылке) Оба расширения из этого семейства (Light и CDN) имеют один и тот же участок кода, который отвечает за динамическую подгрузку и исполнение JS-скриптов. Специалистам рекомендую обратить внимание на то, как хитро тут спрятана функция eval(). Кстати, обфускация кода и скрытие функциональности запрещены в Chrome Web Store. profile.js Этот код совершает запрос по адресу fri-gate.org/config.txt и получает адрес командного сервера для дальнейшей работы. Такое решение позволяет без обновления расширения менять адреса командного сервера, если с ним что-то пошло не так. В момент нашего анализа командным сервером был gatpsstat.com. Пример ответа Раз в час расширения совершают запрос к командному серверу в обработчик /ext/stat. При первом запросе им выставляется cookie, которая содержит uuid пользователя. Ответ сервера декодируется и попадает в функцию debug(), которая, по сути, является функцией eval() для выполнения JS-кода. Пример кода SaveFrom.net (полный код расширения также доступен по ссылке) На 19122-й строке файла background.js начинается блок сбора и выполнения кода. background.js Стоит обратить внимание на строку “x = m(99, 111, 110, 115, 116, 114, 117, 99, 116, 111, 114)”, которая аналогична “fromCharCode(99, 111, 110, 115, 116, 114, 117, 99, 116, 111, 114)” из расширения Frigate. Далее идёт большой switch, который ответственен за загрузку и выполнения JS-кода. Код По блокам выполнение происходит так: 3-10: получение адреса командного сервера с sf-helper.com/static/ffmpegSignature. В нашем случае это опять gatpsstat.com. Вот это совпадение! 15: получение манифеста приложения. 19: кодирование манифеста в base64, его отправка, регистрация хендлера. После получение ответа происходит обработка функцией R, которая снимает base64. 23: результат R сохраняется в x. 26: происходит вызов E(x), который выполняет JS-код. Ответ ffmpegSignature Одинаковая часть для всех расширений /ext/stat Итак, все рассматриваемые расширения имеют возможность динамически выполнять JS-код, который они получают раз в час из обработчика /ext/stat. Этот JS-код в разные моменты времени может быть любым, сколь угодно опасным. Скрытое воспроизведение видео может быть лишь одним из множества возможных симптомов. Но поймать (и задокументировать) подобные симптомы не так-то и просто. Поначалу мы пытались дампить трафик через функциональность браузера, но это не приносило результатов. Даже начали сомневаться, что выбрали правильный путь. Обратились к более медленному, но надёжному варианту: завернули весь трафик через Burp Suite (это такая платформа для анализа безопасности веб-приложений, которая, среди прочего, позволяет перехватывать трафик между приложением и браузером). Вскоре детальный анализ трафика принёс плоды. Оказалось, что наши предыдущие попытки получить правильный ответ были неуспешны из-за конфига dangerRules. Он содержал список адресов, после посещения которых потенциально опасная деятельность прекращалась. Декодированный base64 из /ext/stat, который содержит dangerRules Обратите внимание: сомнительная активность прекращалась, если пользователь открывал адрес поддержки Яндекс.Браузера или служебную страницу для анализа трафика. Хитро! Расследование продолжилось. Предстояло разобраться с обработчиком /ext/up, которому и передавался конфиг. Его ответ был сжат и зашифрован, а код обфусцирован. Но это нас не остановило. /ext/up Ещё один обработчик с исполняемым кодом. Его ответ маскируется под GIF-картинку. Расшифрованный ответ содержит JSON с тремя кусками кода. Названия блоков намекают на контекст исполнения кода: bg.js (применяется на фоновой странице расширения), page.js (используется для инъекций в просматриваемые страницы), entry_point.js (код, который отдаётся на /ext/stat). bg.js и page.js умеют получать и внедрять в страницы iframe с video для показа рекламы. Кроме того, bg.js имеет функциональность, которая может использоваться для перехвата oAuth-токенов сервиса ВКонтакте. Мы не можем однозначно утверждать, что этот механизм в реальности использовался, но он присутствует в коде, поэтому мы рекомендуем отозвать токены для vk.com. Код для перехвата токенов Кроме того, в bg.js мы видим код, который подменяет браузерный API, чтобы просмотры засчитывались даже при скрытом видео. Код для подмены браузерного API /ext/def Предположительно, этот обработчик отвечает за отдачу списка текущих заданий для открутки видео. Запрос клиента и ответ сервера сжаты и зашифрованы на ключе из параметра hk. Пример расшифрованного ответа В результате выполнения выданного задания видно, что браузер открывает видеоплеер и включает в нём видео. При этом сам видеоплеер не виден пользователю и действие происходит скрытно. /ext/beacon Отчёт о выполнении задания расширение отправляет на /ext/beacon. С уже знакомым нам сжатием и шифрованием. Тело запроса Краткий пересказ того, что делают расширения Повторим ещё раз всё то же самое, но кратко. Расширения запрашивают с сервера конфиг, в котором содержится адрес другого, командного сервера с обработчиком /ext/stat . Обработчик /ext/stat присваивает уникальный uuid пользователю. Каждый час расширения совершают запрос на адрес /ext/stat и исполняют код, полученный в ответе. Скрипт с /ext/stat совершает запрос на /ext/up, получает сжатый основной код для выполнения cкрипта. Выполнение скрипта с /ext/up может активировать функциональность перехвата access_token'ов ВКонтакте при их получении пользователем. Перехваченные токены могут отправляться на /ext/data. Скрипт с /ext/up получает список заданий с /ext/def. Запрос и ответ шифруются на ключе, переданном в параметре hk. Видео с рекламой воспроизводится в браузере в тайне от пользователя. Отправляется отчёт на /ext/beacon. Это то, как выглядит работа расширений, если смотреть на их код и трафик. Но полезно взглянуть на проблему и со стороны пользователей, поэтому за спойлером вас ждёт подборка отзывов из Chrome Web Store. Отзывы пользователей Принятые нами меры Мы считаем описанное поведение потенциально опасным и недобросовестным, поэтому приняли решение отключить в Яндекс.Браузере уже установленные копии расширений SaveFrom.net, Frigate Light, Frigate CDN и некоторых других. Пользователи этих расширений получат уведомление, в котором мы расскажем о причинах отключения. После этого они смогут принять осознанное решение и при необходимости включить их вновь (хотя мы настоятельно рекомендуем так не поступать). Кроме того, мы передали результаты нашего технического анализа коллегам из «Лаборатории Касперского» и Google. В «Лаборатории Касперского» уже подтвердили наличие потенциально вредоносной составляющей в расширениях, теперь продукты компании детектируют эту угрозу и блокируют связанные с ней URL-адреса и фрагменты скриптов. Также в ходе исследования было обнаружено более двух десятков менее популярных браузерных расширений, использующих аналогичный код. Их мы также отключаем. Мы призываем экспертов присоединиться к поиску и других потенциально опасных расширений. Результаты можно присылать через форму. Вместе мы сможем побороть эту угрозу. -

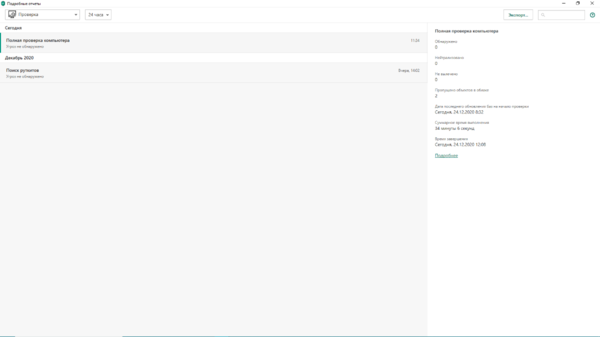

Здравствуйте. Я использую Касперский Free и браузер Яндекс. Во время работы браузера постоянно начинают приходить уведомления о блокировке веб-страницы (скриншот приложила). Вкладок с подобным названием и переходами нет, браузер без моего ведома пытается перейти. Полная проверка Касперским не дала ничего (скриншот приложила). Нашла пост с похоже проблемой, где сказано обратится на этот сайт. Подскажите как можно избавиться от данной проблемы? Заранее, спасибо. CollectionLog-2020.12.24-12.20.zip

-

Обнаружена ранее открытая вредоносная ссылка

PitBuLL опубликовал тема в Помощь по персональным продуктам

Браузер был закрыт. Рабочий стол. В 7:19 KIS 21 выдал алерт - Обнаружена ранее открытая вредоносная ссылка. Поиск руткитов был в 3:40. Из отчета можно только скопировать: \Program Files (x86)\Google\Chrome\Application\chrome.exe;chrome.exe;C:\Program Files (x86)\Google\Chrome\Application\;Google Chrome;8920;https://bigreal.org/pushJs/RHHrXDeu.js;Обнаружена ранее открытая вредоносная ссылка;Не обработано;https://bigreal.org/pushJs/RHHrXDeu.js;https://bigreal.org/pushJs/RHHrXDeu.js;Веб-страница;Активный пользователь;;https://bigreal.org/pushJs/RHHrXDeu.js;Облачная защита;Рекламная программа;Высокая;;Не обработано;Сегодня, 01.12.2020 7:19 Хотел в Яндексе поискать, что это за bigreal.org, только в поисковую строку забил, но даже ещё не нажал "Найти" и сразу посыпалась куча алертов - от KIS 21, вылазит один за другим: Program Files (x86)\Google\Chrome\Application\chrome.exe;chrome.exe;C:\Program Files (x86)\Google\Chrome\Application\;Google Chrome;10896;https://yandex.ru/suggest/suggest-ya.cgi?...........Обнаружена легальная программа, которая может быть использована злоумышленником для нанесения вреда компьютеру или данным пользователя.;Обнаружено;https://yandex.ru/suggest/suggest-ya.cgi?........&srv=morda_ru_desktop&wiz=TrWth&uil=ru&fact=..........Активный пользователь;;not-a-virus:HEUR:AdWare.Script.Pusher.gen;Экспертный анализ;Рекламная программа;Средняя;Частично;Обнаружено;Сегодня, 01.12.2020 7:27. Штук 10 наверно появилось предупреждений. Так и не стал нажимать "Найти" в строке поиска Яндекса. Что это было? Почему была обнаружена ранее открытая вредоносная ссылка, только тогда, когда и браузер то был закрыт? Прописалась рекламная программа? Или не беспокоиться? Выполнил сейчас быструю проверку на всякий случай - 4191 файл проверен, 0 объектов обнаружены, 2 события. Это значит угроз не обнаружено (как в сообщалось в прошлых версиях KIS)? Надо было сегодня информацию найти, перелопатил сотни сайтов, но ни каких предупреждений от KIS 21 не было. Я просто с таким не сталкивался - Обнаружена ранее открытая вредоносная ссылка. Вообще за год, может раз 10 увижу предупреждение от KIS, при посещении какого-нибудь сайта, типа запрещен переход по вредоносной ссылке (или что то типа этого), т.к. посещаю проверенные временем ресурсы, а если что то ищу, то всегда обращаю внимание на зеленый щит возле строк, что выдал поиск - Безопасный сайт (по данным Kaspersky Security Network). -

Kaspersky блокирует переход по вредоносной ссылке.

klikot опубликовал тема в Помощь в удалении вирусов

Добрый день! Помогите второй день постоянно выскакивает "Заблокирована вредоносная ссылка" K\К;C:\Program Files (x86)\Google\Chrome\Application\chrome.exe;chrome.exe ;16828; В настройка Хрома не могу найти где нужно удалить. Сообщение от модератора Soft Устное предупреждение за нарушение пункта 11 правил форума. -

[РЕШЕНО] Kaspersky блокирует переход по вредоносной ссылке.

AmigoJose опубликовал тема в Помощь в удалении вирусов

После установки ПО Kaspersky блокирует переход по вредоносной ссылке.CollectionLog-2020.10.26-15.51.zip -

Всем привет. Столкнулся с такой проблемой, как переходы по вредоносным ссылкам без моего ведома. Пробовал чистить adwcleaner'oм от MalwareBytes, не помогает, веб-антивирус касперски время от времени блокирует переход по этом ссылкам и у меня выскакивает уведомление. Путь ссылки указан в сам файл поисковика. Кто сталкивался с подобным, какое есть решение у данной проблемы и чем это может грозить?

-

Возможно вредоносный сайт, который Касперским "не видится"

termit опубликовал тема в Помощь в удалении вирусов

Здравствуйте! Моему товарищу пришла ссылка в письме, по которой он благополучно сходил. Сразу после этого, в его почтовый ящик был осуществлён несанкционированный вход с нового устройства. Паролей по ссылке он (говорит) не вводил. У него стоит KIS (свежий), у меня стоит KIS. И эта ссылка КИСом не воспринимается как вредоносная. Характерно, что изначально ему пришло следующее абстрактное письмо: From: Раиса Ремизова [mailto:raisaremizova93@mail.ru] Sent: Thursday, June 06, 2019 4:18 AM To: prokash70@mail.ru Subject: интересует сотрудничество Добрый день, хочу оформить у вас заказ, подскажите, сколько дней происходит "сборка" и отправка? Он на него ответил(он как раз занимается мелкой торговлишкой) - выслал свой прайс, и тогда ему и пришло письмо с вложенным якобы вордовским файлом с заказом, а на самом деле с картинкой, при клике на которую как раз и осуществляется переход по ссылке: hxxp://id019420912940190249012409120949012490190240912094.info/1940129049012941092490129041209409124-12-41-24-12041240120940912409129041-24-124-12412409190409129401902491241241-41-949010294901209410240912/?login=his_mail_box@mail.ru В ссылке выше я заменил http на hxxp, и заменил почтовый ящик. Так вот, ни эта ссылка, ни сайт не фильтруются КИСом. Пробовал отправить ссылку через Virus desk - пришёл ответ что нет ссылки. -

Добрый день. На рабочем месте установлен агент v.10.5.1781 и Kaspersky Endpoint Security для Windows 11.0.0.6499 После проверке компьютера, Kaspersy Security Center 10 выдаёт сообщение в отчёте о необработанном объекте: http:// cryptoloot.pro/lib/crlt.js К тому же на проблемной машине не отображается в трее значок KES. Хотя на сервере в свойствах данного ПК в разделе Программы отображаются установленные и агент и kes. Во вложении файл от AutoLogger. CollectionLog-2018.11.12-11.16.zip

- 11 ответов

-

- вредоносная ссылка

- cryptoloo.pro

- (и ещё 1 )

-

Добрый день. После действий товарища, браузеры пытаются переходить по вредоносным ссылкам, и Антивирус об этом сообщает многократно, но сам вирус не находит, и не могу его удалить. Вирус возможно был и раньше, но проявился сейчас либо это два разных вируса. Проблема возможно в расширениях для браузера Хром но проблема в том что они самостоятельно восстанавливаются. Более подробные наблюдения под спойлером: Более подробное описание проблемы и моих действий: CollectionLog-2018.04.26-12.23.zip Помогите найти и побороть окаянного ;(

-

Заблокирован переход по вредоносной ссылке в Google Chrome

Kapaiova опубликовал тема в Помощь в удалении вирусов

Здравствуйте! При переходе по любой ссылке или открытии новой вкладки в Google Chrome Касперский выдает уведомление: "Вредоносная ссылка. Заблокирован переход по вредоносной ссылке http://shorteneralternative.com/post.js".При этом все открывается. В Internet Explorer ничего такого не происходит. Еще иногда самопроизвольно открывается Facebook. Проверка Kaspersky Virus Removal Tool 2015 проблему не решила. После работы автоматического сборщика логов проблема с вредоносной ссылкой исчезла. Facebook по-прежнему запускается сам по себе. Может, нужны еще какие-то действия? Логи прилагаю. CollectionLog-2017.09.14-12.42.zip -

Добрый день! На днях подцепил вирус, который успешно вылечил при помощи Kaspersky Free, но после этого начало периодически всплывать уведомление "Заблокирован переход по вредоносной ссылке..." Полное сканирование результатов не принесло, галочка в настройке "Обнаруживать другие программы, которые могут быть использованы злоумышленником..." так же не принесла результатов. Как от этого избавиться? Заранее благодарю за помощь. CollectionLog-2016.12.17-15.08.zip