Поиск

Показаны результаты для 'шифровальщик'.

Найдено 4 054 результата

-

lockbit v3 black Шифровальщик (APT Werewolves)

Vladimir Kudashov опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

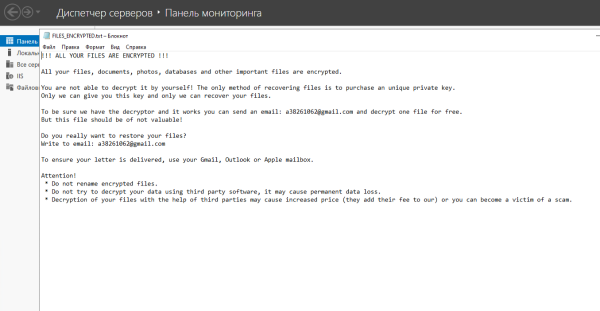

Прошу помощи в подборе декриптора. Есть записка от злоумышленников и пара файлов (оригинал и зашифрованный). yKHkJGIje.README.txt Несколько зашифрованных файлов enc_files.zip -

salted2020 поймал шифровальщик ooo4ps

qwazz опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день, поймал шифровальщика , файлы с разрешением ooo4ps. тут выкладывали дешифратор. но я не могу его скачать. Сообщение от модератора kmscom Сообщение перенесено из темы поймал шифровальщик ooo4ps -

mimic/n3wwv43 ransomware Шифровальщик зашифровал все файлы на ПК

Salien опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Шифровальщик зашифровал все файлы на ПК, файлы имеют расширение .elpy и после него ID -

salted2020 Поймали шифровальщик ooo4ps

JesikaBin опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Поймали шифровальщик, вымогают деньги 2000$ для расшифровки. В 1с войти не можем, на диск, где хранятся бэкапы тоже никак не войти. У нас арендованный сервер Windows Server. Как быть? virus.rar -

ouroboros шифровальщик .ant_dec

sansaR опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Шифровальщик погрыз win пользователей. добавленное расширение *.ant_dec. Все системы снесены, логи и отчеты снимать не с чего. Небольшие файлы зашифрованы полностью, большие только первые 400000 байт + добавлен хвост начинающийся с 'tim' и еще 256 байт. в архиве записка, pkey(публичный), HOP(судя по дизасму - зашифрованный приватный privkey) и примеры шифрованных doc, jpg. есть пара орига/шифр файла прошивки (проприеарный формат, размер 7Мб ) Так же есть архив с тушкой вируса со всеми либами (пакет распространения который не успели снести и зашифровать 27Мб) tsygankov.zip -

ouroboros шифровальщик *.ant_dec

initoff опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте, были зашифрованы файлы на ПК и Серверах. в формате *.ant_dec Прикладываю логи Farbar и пару файлов + требования. подскажите, если ли шанс расшифровать? спасибо Dectryption-guide.zip FRST.txt Addition.txt -

mimic/n3wwv43 ransomware Поймали шифровальщик

kalosha опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго времени суток. на компе поработал шифровальщик. прошу подсказать чем можно расшифровать все файлы. Логи прикрепил. Так же прикрепил файл с возможным ключом и с зашифрованным файлом в архиве session.rar CollectionLog-2026.01.14-09.38.zip session.rar -

lockbit v3 black Вирус-шифровальщик 963DZTYSC

Lazer77 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день! Вирус прилетел 30 12 2025.файлы шифровальщик.rar -

procrustes Шифровальщик зашифровал все файлы

dimanm опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Поймали вирус-шифровальщик на сервер. Все данные превратились в цифровую тыкву. Есть какие то шансы на расшифровку? Файлы.zip FRST.txt -

lockbit v3 black Шифровальщик зашифровал все файлы в формат .UxJ9PqWn7

Alex955 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день , все файлы зашифрованы и переведены в неизвестный формат .UxJ9PqWn7 есть ли шансы восстановить файлы? куда копать? UxJ9PqWn7.README.txt FN-00455.pdf.zip -

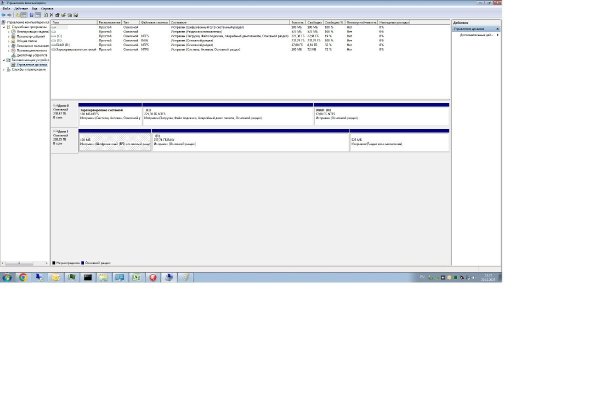

dchelp Шифровальщик diskcryptor. Помогите с логами.

Habiz опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго дня , друзья эксперты. Кратко: Все сервера и пк были зашифрованы дискриптор. В процессе переговоров с злоумышленниками , были получены ключи от некоторых серверов. один из них, поучилось полностью дешифровать. Сняты логи. Нет понимания, из под какой уз была произведена атака. Прошу эксперта, не публиковать в теме разбор, если возможно, а написать в лс, так как внутреннее расследование еще в процессе. Заранее благодарен. С новым годом, не случайно сюда забредших. -

salted2020 Шифровальщик .ooo4ps

Ivan_S опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Пойммали вирус-шифровальщик на сервер. выяснили что все действия проводились через пользователя под которым крутилась 1с, однако была создана его копия, в которой хранится файл DiskCryptor. Ниже прикрепляю файл логов, а так же пара зашифрованных файлов вместе с архивом вируса Files.rar FRST.txt virus.rar -

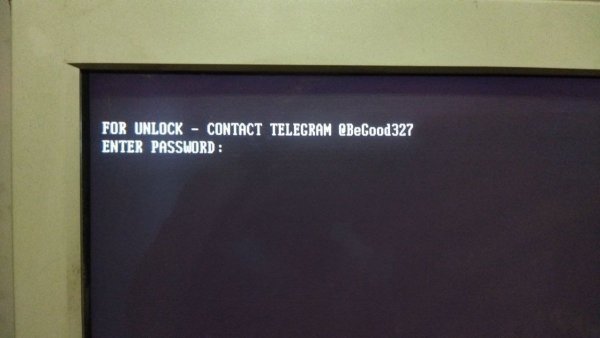

dchelp Шифровальщик зашифрованы Диски

DionMaster опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

прилетел шифровальщик, заблокированы разделы, по форме сайта оформить не получается т.к. данные собрать никак, прилагаю фото при включении может быть есть куда копать? в системе диски отображаются как RAW ССД подключил к другому ПК прогнал утилитой но врятли что там чтото нашлось Addition.txt FRST.txt -

lockbit v3 black Споймали PC Locker 3.0 by Mr.Robot 3R9qG8i3Z

safety ответил PSerhii тема в Помощь в борьбе с шифровальщиками-вымогателями

Если систему сканировали KVRT, Cureit или штатным антивирусом, добавьте отчеты о сканировании, в архиве, без пароля. + добавьте несколько зашифрованных файлов. + Если есть соображения, каким образом мог проникнуть шифровальщик на ваше устройство, напишите об этом, Возможно был загружен архив с псевдополезными программами. По времени начало шифрования где то здесь 2026-01-05 23:20 - 2026-01-20 15:47 - 002593629 _____ C:\Users\***\Downloads\1 done.pdf.3R9qG8i3Z -

mimic/n3wwv43 ransomware Последствия шифровальщика

Bonkers опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Всем доброго дня, вот и меня настиг шифровальщик( Прошу помочь в решении вопроса: Hello my dear friend (Do not scan the files with antivirus in any case. In case of data loss, the consequences are yours) Your data is encrypted by NNI Your decryption ID is ***_-jpKocsmvBagMrrfEvFq9HLhsocFNQU4*nni-***_-jpKocsmvBagMrrfEvFq9HLhsocFNQU4 Unfortunately for you, a major IT security weakness left you open to attack, your files have been encrypted The only method of recovering files is to purchase decrypt tool and unique key for you. If you want to recover your files, write us 1) eMail - decryptyou@mailum.com 2) Backup Telegram - @cristi025 Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software - it may cause permanent data loss. We are always ready to cooperate and find the best way to solve your problem. The faster you write - the more favorable conditions will be for you. Our company values its reputation. We give all guarantees of your files decryption. Зараженный файлы.zip -

не определен Шифровальщик ixvB60I6b

Moritto опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Зашифровались все файлы на ноутбуке - файлы стали с расширением ixvB60I6b, а также сервер. Помогите, пожалуйста, вернуть файлы Addition.txt FRST.txt -

lockbit v3 black Вирус шифровальщик 21.12.2025

Алексейtime опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброе время суток, сегодня обнаружил что всё зашифровано, проверили cureit ничего не обнаружил, от слова ничего. Файлы зашифрованы и конечно же письмо ниже. Подскажите есть смысл с этим бороться или можно всё похоронить? Один из файлов прикрепил YOUR FILES HAVE BEEN ENCRYPTED! Hello. All of your files have been encrypted by ransomware. Your important documents, photos, and databases are no longer accessible. We have used strong encryption algorithms that cannot be broken. Do not try to recover the files yourself or use third-party tools. This will only lead to permanent data loss. The only way to get your files back is to pay the ransom. To restore your data, you must send a payment in Bitcoin You have 24 hours to make the payment. If you do not pay within this timeframe, the price will double. If you ignore this message for 7 days, your files will be deleted forever. To buy Bitcoin and send it, you would typically: Search online for instructions on how to buy Bitcoin. Follow instructions on a cryptocurrency exchange platform. Send the specified amount to the provided address. After sending the payment, you might be instructed to send a unique ID to an email address to receive a decryption key. Your Unique ID: *** Email: chunwen@atomicmail.io Jabber : chunwen@xmpp.jp How to use it? (for newbie) Sign up https://www.xmpp.jp/signup press https://www.xmpp.jp/client/ Press add a contact in a left side XMPP ADRESS and add my jabber chunwen@xmpp.jp and press add Write me a message with your Unique ID IT IS FAST AND ANONYMOUS! The message would often state that the intention is solely financial and that once payment is confirmed, a decryption tool would be provided, with no further contact. amuhUv4.rar -

proton ransomware Шифровальщик reopening2025@gmail.com декабрь 2025

Chaserhunt опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте, работали в терминале через VPN, в связи с блокировками работать стало не возможно, перебросили порты и работали по rdp напрямую. антивирусов не было. в 06.12 зашифровало сервер 2008 R2 64bit, в каждой папке все файлы зашифрованы, и текстовый файл с инструкцией по разблокировке. FRST64 на сервере не запускается, предлагает скачать подходящую версию, на win 10 и 11 запускается. Пример.zip #HowToRecover.txt Virus.rar -

salted2020 Поймал вирус-шифровальщик "ooo4ps"

Anadartes опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Всем добрый вечер. Вчера после очередного обновления 1С, примерно в 20:30 - 20:40 на выделенный удаленный сервер подхватили шифровальщика, проблему заметил сегодня с утра, сервер был перезагружен, когда я вошел в него, увидел что половина моих файлов, в том числе и базы 1С приняли расширение "OOO4PS" после этого, соответственно, базы перестали открываться, все нужные файлы были заражены, автоматически открылся файл об выкупе от мошенников, подскажите, пожалуйста, какое то решение проблемы. Все необходимые файлы прикладываю, если нужно что то еще, готов дополнить. Addition.txt FRST.txt Помощь.rar -

conti Вирус-шифровальщик .GAZPROM

Gorynych2000 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте. Утром 12.06.2024 обнаружили проблемы с файлами на рабочих станциях и серверах. Файлы (word, excel, pdf, jpg, архивы и т.д.) заимели расширение ".GAZPROM". Во всех каталогах появилось два файла "GAZPROM_DECRYPT.hta" и "GAZPROM_DECRYPT.html". Пошифровало все компьютеры в сети, которые были включены. На серверах работала система архивации Windows Server, но есть подозрение, что архивы также зашифрованы - среда восстановления показывает только одну точку, и точка эта создана примерно в тоже время, что и файлы с расширением GAZPROM. Можно ли как-то дешифровать? Во вложении лог проверки сервера FRST из среды восстановления сервера и архив с несколькими шифрованными файлами и записки о выкупе. Серверы были защищены KES, запуск одной из рабочих станций показал, что Defender отключен. При включении защитника он обнаруживает Ransom:Win32/ContiAD!MTB files.7z -

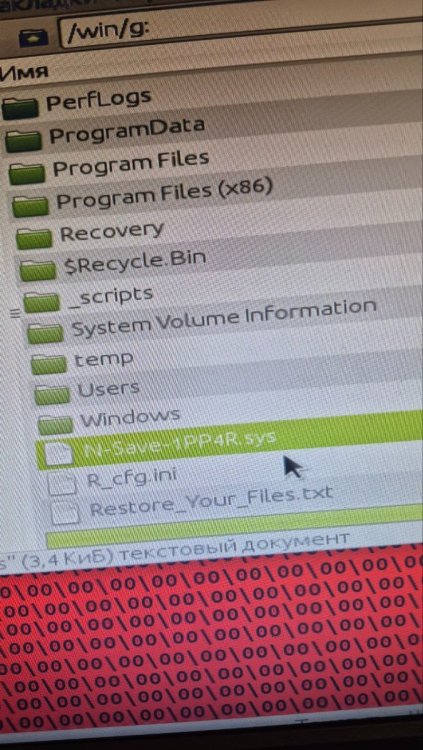

Добрый день. Поймали сегодня ночью. Прошу помощи в расшифровке. #Restore-My-Files.txt Addition.txt FRST.txt Shortcut.txt Virus.7z

-

c77l Шифровальщик C77L я так полАгаю

GenaCiT опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Сегодня вечером словил шифровальщик судя по всему C77L KES его почему то в упор не видит хотя работает адрес для связи nullhex@2mail.co два вопроса: 1.алгоритм остановки вируса и поиск точки входа 2.расшифровка frst отчет Desktop.7z Очень прошу помощи -

Уважаемые коллеги, добрый день! Взломали терминальный сервер (ориентировочно 12-13 декабря), снесли штатный антивирус (DrWeb) и запустили вирус шифровальщик. После этого уже 15 декабря сервер был недоступен, приходится грузится сторонними утилитами (LiveCD). Коллеги из DrWeb помочь не смогли... Прикладываю архив с 2-мя зашифрованными файлами, текстом о выкупе и лог работы программы Farbar Recovery Scan Tool. Буду крайне признателен за любую обнадеживающую информацию. Была зашифрована крайне важная база 1С (бэкапа увы нет...) С уважением, Дмитрий. 222.zip

-

не определен Шифровальщик; *.putin; Conti(Meow)?

Шиловский опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. Система загружается. Файлы зашифрованы. Шифровальщик не детектируется. Во вложении логи FRST(FRST_logs.zip) и два семпла с запиской(Samples.zip). Помогите, пожалуйста. FRST_logs.zip Samples.zip -

rcru64 Шифровальщик, предположительно RCRU64 Ransomware

AlexeySam опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день! Сервер заражен шифровальщиком. Судя по именам файлов это какая то разновидность RCRU64 Ransomware. Dr.Web CureIt определил его как Trojan.Encoder.43907 (Xinfecter.exe) При сканировании системы были найдены файлы (см скриншот) FRST.txtAddition.txtзашифрованные файлы и записка.zip