Активность

- Последний час

-

Екатерина12165 присоединился к сообществу

-

не могу удалить Trojan.BitCoinMiner GoogleUpdateTaskMachineQC

thyrex ответил 93872 тема в Помощь в удалении вирусов

Доступ по RDP сами открывали? Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе. Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе. 1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением. 2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files. 3. Нажмите кнопку Scan (Сканировать). 4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа. 5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt). 6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообщению. -

Наличие вируса/автозагрузка майнера на компьютере.

Sandor ответил Viacheslau T тема в Помощь в удалении вирусов

А если временно удалить это приложение?- 9 ответов

-

- flibusta

- вредоносная ссылка

- (и ещё 2 )

-

Сеть стандарта 3g 4g

-

Наличие вируса/автозагрузка майнера на компьютере.

Viacheslau T ответил Viacheslau T тема в Помощь в удалении вирусов

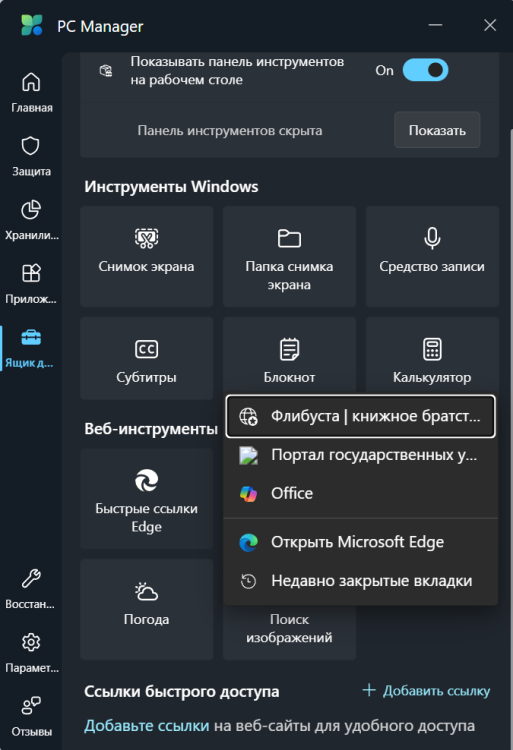

Сделал сброс настроек, но ничего не изменилось. Заметил, что сам отчет о переходе приходит при перезапуске приложения Pc Manager. В нем нашел, что есть инструмент "Быстрые ссылки Edge", и там находиться ссылка на упомянутый сайт. Вероятно, при запуске приложения оно проходит по этим быстрым ссылкам. Но никак не могу понять, как почистить эти данные. Если я правильно понимаю, то в предыдущих проверках признаков вируса не обнаружено? Может быть, при очистке этих ссылок попыток пройти на сайт не будет и проблема решится. Можете помочь с инструкцией, как их очистить? По поиску в Гугл ничего толкового не нахожу.- 9 ответов

-

- flibusta

- вредоносная ссылка

- (и ещё 2 )

-

Шифровальщик blackFL

Mark D. Pearlstone ответил KOHb39 тема в Помощь в борьбе с шифровальщиками-вымогателями

Порядок оформления запроса о помощи -

Словили этот злополучный шифровальщик. На одной машине удалось изолировать его ехе файл судя по дате создания, файл гулял по ПК в сети. Может ли это как-то помочь в расшифровке? Кому передать и каким способом?

-

KOHb39 присоединился к сообществу

- Сегодня

-

ITK подписался на HardBit 4.2

-

Доброго дня! Столкнулись с плохими парнями, причем в процессе шифрования. Перетягивали сеансы на серверах. Часть данных успели спасти. От этих ребят успели поиметь саму утиль шифровальную и файлик private.txt с ключиком. Помогите с дальнейшими действиями.

-

ITK присоединился к сообществу

-

Владимир Д. подписался на Защифровали компьютер. [Rdpdik6@gmail.com].lockedfile

-

Защифровали компьютер. [Rdpdik6@gmail.com].lockedfile

Владимир Д. опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

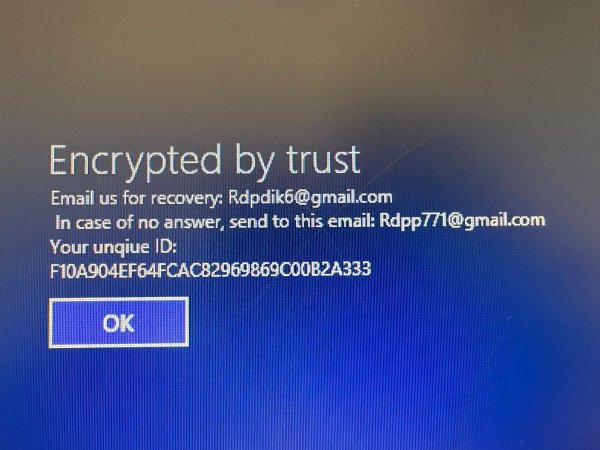

В выходные подобрали пароль от входа через удаленный рабочий стол и зашифровали компьютер. Также третьими лицами были внесены изменения в систему, при загрузке появляется сообщение (см. Изображение WhatsApp 2025-08-11.jpg), а вход под другой учетной записи не возможен, ошибка - Службе "Служба профилей пользователей" не удалось войти в систему. Невозможно загрузить профиль пользователя. Сканирование Farbar Recovery Scan Tool производилось из среды восстановления Windows. FRST.rar -

Поздравляю!

-

Владимир Д. присоединился к сообществу

-

Lingon подписался на Файлы зашифрованы с расширением .ant_dec

-

Файлы зашифрованы с расширением .ant_dec

Lingon опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

files.rarAddition.txt FRST.txt -

Lingon присоединился к сообществу

-

pay2key Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов по данному типу шифровальщика не сможем помочь без приватного ключа. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

не могу удалить Trojan.BitCoinMiner GoogleUpdateTaskMachineQC

93872 ответил 93872 тема в Помощь в удалении вирусов

надеюсь это то CollectionLog-2025.08.11-16.00.zip -

Наличие вируса/автозагрузка майнера на компьютере.

Sandor ответил Viacheslau T тема в Помощь в удалении вирусов

По Яндекс браузеру в логах не видно ничего предосудительного. Но сделайте сброс его настроек и проверьте/понаблюдайте. Результат сообщите.- 9 ответов

-

- flibusta

- вредоносная ссылка

- (и ещё 2 )

-

не могу удалить Trojan.BitCoinMiner GoogleUpdateTaskMachineQC

thyrex ответил 93872 тема в Помощь в удалении вирусов

Загрузитесь в безопасном режиме. Запустите AVZ из папки Autologger от имени Администратора по правой кнопке мыши. Выполните скрипт в AVZ (Файл – Выполнить скрипт – вставить текст скрипта из окна Код) begin if not IsWOW64 then begin SearchRootkit(true, true); SetAVZGuardStatus(True); end; QuarantineFile('C:\Program Files\Google\Chrome\updater.exe',''); DeleteSchedulerTask('GoogleUpdateTaskMachineQC'); DeleteFile('C:\Program Files\Google\Chrome\updater.exe','64'); BC_ImportAll; ExecuteSysClean; BC_Activate; RebootWindows(false); end. Обратите внимание: будет выполнена перезагрузка компьютера. Загрузитесь в обычном режиме. Выполните скрипт в AVZ begin DeleteFile(GetAVZDirectory+'quarantine.7z'); ExecuteFile(GetAVZDirectory+'7za.exe', 'a -mx9 -pmalware quarantine ./Quarantine/', 1, 0, true); end.Отправьте quarantine.7z из папки с распакованной утилитой AVZ с помощью формы отправки карантина или на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: malware в теле письма. Пожалуйста, ЕЩЕ РАЗ запустите Autologger; прикрепите к следующему сообщению НОВЫЕ логи. -

Проблема решена?

-

pay2key ШИФРУЕТ ФАЙЛЫ 9F2B

safety ответил DISPAWN тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов по данному типу шифровальщика не сможем помочь без приватного ключа. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

Как внедрить в компании blameless-подход к ИБ | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

Даже компании со зрелой ИБ и достаточными инвестициями в это направление не застрахованы от киберинцидентов. Атакующие могут использовать уязвимости нулевого дня или скомпрометировать цепочку поставок, сотрудники могут стать жертвой сложной мошеннической схемы по проникновению в компанию, сама команда ИБ может допустить ошибку в настройках защитных инструментов или процедуре реагирования. Но каждый такой случай — повод улучшать процессы и системы, делать защиту еще эффективнее. И это не просто мотивационный афоризм, а практический подход, который вполне успешно работает в других сферах, например в авиационной безопасности. В авиации требования по обмену информацией для предотвращения инцидентов предъявляются ко всем участникам — от производителей самолетов до стюардесс. И речь идет не обязательно об авариях или сбоях, в этой отрасли принято сообщать и о потенциальных проблемах. Сообщения постоянно анализируются и на их основе корректируются меры безопасности. Постоянное внедрение новых мер и технологий привело к снижению числа фатальных инцидентов с 40 на миллион вылетов в 1959 году до 0,1 — в 2015-м. Но главное — в авиации давно поняли, что такая схема не будет работать, если ее участники боятся сообщать о нарушениях процедур, проблемах качества и других причинах инцидентов. Поэтому авиационные стандарты включают требования non-punitive reporting и just culture — то есть сообщения о проблемах и нарушениях не должны приводить к наказанию. Есть подобный принцип и у инженеров DevOps, они обычно называют это blameless culture и используют при разборе масштабных сбоев. Незаменим такой подход и в кибербезопасности. У каждой ошибки есть фамилия? Противоположностью blameless culture является принцип «у каждой ошибки есть фамилия», то есть конкретный виновник, который ее совершил. В рамках этой концепции за каждую ошибку применяют дисциплинарные взыскания вплоть до увольнения. Однако в реальности использование этого принципа вредно и не ведет к повышению защищенности. Сотрудники боятся ответственности и искажают факты при расследовании случившихся инцидентов, а то и уничтожают информацию, пытаясь скрыть улики. Искаженная или частично уничтоженная информация об инциденте усложняет реагирование и ухудшает общий исход, потому что ИБ не может правильно и быстро оценить масштаб инцидента. При разборе инцидентов фокус на конкретном виновнике не позволяет сосредоточиться на том, как надо изменить систему, чтобы подобные инциденты не повторялись впредь. Сотрудники боятся сообщать о нарушениях политик и практик ИТ и ИБ, поэтому компания упускает шанс устранить дефекты защиты ДО ТОГО, как они стали причиной критического инцидента. Сотрудники не мотивированы обсуждать вопросы кибербезопасности, обучать друг друга, корректировать ошибки коллег. Чтобы все в компании могли внести вклад в ее защиту, надо действовать иначе. View the full article -

Ссылку кинул в личку

-

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

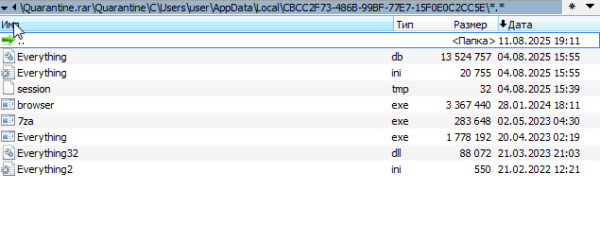

Да, все эти файлы участвовали в процессе шифрования вашего устройства. Теперь система от них избавлена. + по файлу шифровальщика browser.exe: ESET: A Variant Of Win32/Filecoder.Mimic.D.gen Kaspersky: Trojan-Ransom.Win32.Mimic.ay DrWeb: Undetected https://www.virustotal.com/gui/file/5cc7ac31ee2e1c795faeafaae4cd2bc52296350f6bc00b9a7e5e15fa4277e473/detection + проверьте ЛС. -

Да, понятно какие файлы были прибиты дефендером и не попали в архив с карантином. Если session.tmp нет в папке C:\temp на других устройствах, значит запуска шифровальщика не было на этих устройствах. Зашифрованы были только файлы которые были в общем доступе. Шифрование было по сети с ПК, где этот запуск был, т.е. на том устройстве, которое мы сегодня зачистили. + проверьте ЛС.

-

Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Архив загружен, ссылка удалена. Fixlog.txt -

не могу удалить Trojan.BitCoinMiner GoogleUpdateTaskMachineQC

93872 ответил 93872 тема в Помощь в удалении вирусов

надеюсь это то CollectionLog-2025.08.11-15.06.zip -

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Эта папка о которой я писал выше. Она не в *Temp, а просто в *Local, и имеет скрытый атрибут. По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Run: [browser.exe] => C:\Users\user\AppData\Local\HowToRestoreFiles.txt [4086 2025-08-04] () [Файл не подписан] HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiSpyware] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiVirus] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\MRT: Ограничение <==== ВНИМАНИЕ HKLM\...\Policies\system: [legalnoticetext] All your files have been stolen! You still have the original files, but they have been encrypted. IFEO\EOSNOTIFY.EXE: [Debugger] * IFEO\InstallAgent.exe: [Debugger] * IFEO\MusNotification.exe: [Debugger] * IFEO\MUSNOTIFICATIONUX.EXE: [Debugger] * IFEO\remsh.exe: [Debugger] * IFEO\SIHClient.exe: [Debugger] * IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\UpdateAssistant.exe: [Debugger] * IFEO\UPFC.EXE: [Debugger] * IFEO\UsoClient.exe: [Debugger] * IFEO\WaaSMedic.exe: [Debugger] * IFEO\WaasMedicAgent.exe: [Debugger] * IFEO\Windows10Upgrade.exe: [Debugger] * IFEO\WINDOWS10UPGRADERAPP.EXE: [Debugger] * Startup: C:\Users\user\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\IsReadOnly.vbs [2025-06-23] () [Файл не подписан] Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Mozilla\Firefox: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Edge: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\BraveSoftware\Brave: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Vivaldi: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\YandexBrowser: Ограничение <==== ВНИМАНИЕ 2025-08-04 11:39 - 2025-08-04 11:39 - 000000000 ____D C:\temp 2025-08-04 10:49 - 2025-08-04 10:49 - 000000000 ____D C:\ProgramData\Avast Software 2025-08-04 11:55 - 2024-09-25 03:50 - 000000000 __SHD C:\Users\user\AppData\Local\CBCC2F73-486B-99BF-77E7-15F0E0C2CC5E Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

Обратился коллега с зашифрованными файлами 9F2B, при открытии файлов через блокнот открывается лист с вымогателем Addition.txt FRST.txt Файлы 9F2B.zip

-

Наличие вируса/автозагрузка майнера на компьютере.

Viacheslau T ответил Viacheslau T тема в Помощь в удалении вирусов

Выполнил шаги по инструкции, лог прикрепил. Проблема осталась, но посмотрел fixlog, там все проводилось в двух браузерах edge и chrome, но мой основной браузер yandex, может нужно похожие шаги проделать у него? Fixlog.txt- 9 ответов

-

- flibusta

- вредоносная ссылка

- (и ещё 2 )