Активность

- Последний час

-

pay2key Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов по данному типу шифровальщика не сможем помочь без приватного ключа. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

не могу удалить Trojan.BitCoinMiner GoogleUpdateTaskMachineQC

93872 ответил 93872 тема в Помощь в удалении вирусов

надеюсь это то CollectionLog-2025.08.11-16.00.zip -

Наличие вируса/автозагрузка майнера на компьютере.

Sandor ответил Viacheslau T тема в Помощь в удалении вирусов

По Яндекс браузеру в логах не видно ничего предосудительного. Но сделайте сброс его настроек и проверьте/понаблюдайте. Результат сообщите.- 7 ответов

-

- flibusta

- вредоносная ссылка

- (и ещё 2 )

-

не могу удалить Trojan.BitCoinMiner GoogleUpdateTaskMachineQC

thyrex ответил 93872 тема в Помощь в удалении вирусов

Загрузитесь в безопасном режиме. Запустите AVZ из папки Autologger от имени Администратора по правой кнопке мыши. Выполните скрипт в AVZ (Файл – Выполнить скрипт – вставить текст скрипта из окна Код) begin if not IsWOW64 then begin SearchRootkit(true, true); SetAVZGuardStatus(True); end; QuarantineFile('C:\Program Files\Google\Chrome\updater.exe',''); DeleteSchedulerTask('GoogleUpdateTaskMachineQC'); DeleteFile('C:\Program Files\Google\Chrome\updater.exe','64'); BC_ImportAll; ExecuteSysClean; BC_Activate; RebootWindows(false); end. Обратите внимание: будет выполнена перезагрузка компьютера. Загрузитесь в обычном режиме. Выполните скрипт в AVZ begin DeleteFile(GetAVZDirectory+'quarantine.7z'); ExecuteFile(GetAVZDirectory+'7za.exe', 'a -mx9 -pmalware quarantine ./Quarantine/', 1, 0, true); end.Отправьте quarantine.7z из папки с распакованной утилитой AVZ с помощью формы отправки карантина или на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: malware в теле письма. Пожалуйста, ЕЩЕ РАЗ запустите Autologger; прикрепите к следующему сообщению НОВЫЕ логи. - Сегодня

-

Проблема решена?

-

pay2key ШИФРУЕТ ФАЙЛЫ 9F2B

safety ответил DISPAWN тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов по данному типу шифровальщика не сможем помочь без приватного ключа. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

Ссылку кинул в личку

-

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

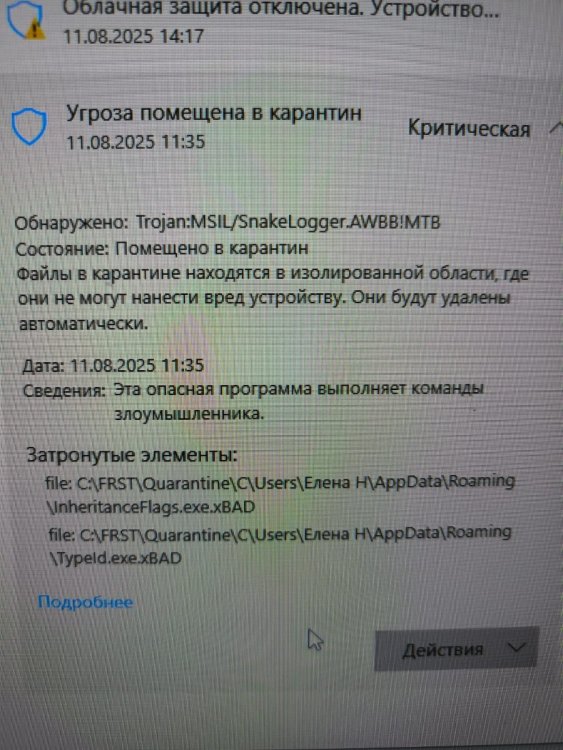

Да, все эти файлы участвовали в процессе шифрования вашего устройства. Теперь система от них избавлена. + по файлу шифровальщика browser.exe: ESET: A Variant Of Win32/Filecoder.Mimic.D.gen Kaspersky: Trojan-Ransom.Win32.Mimic.ay DrWeb: Undetected https://www.virustotal.com/gui/file/5cc7ac31ee2e1c795faeafaae4cd2bc52296350f6bc00b9a7e5e15fa4277e473/detection + проверьте ЛС. -

Да, понятно какие файлы были прибиты дефендером и не попали в архив с карантином. Если session.tmp нет в папке C:\temp на других устройствах, значит запуска шифровальщика не было на этих устройствах. Зашифрованы были только файлы которые были в общем доступе. Шифрование было по сети с ПК, где этот запуск был, т.е. на том устройстве, которое мы сегодня зачистили. + проверьте ЛС.

-

Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Архив загружен, ссылка удалена. Fixlog.txt -

не могу удалить Trojan.BitCoinMiner GoogleUpdateTaskMachineQC

93872 ответил 93872 тема в Помощь в удалении вирусов

надеюсь это то CollectionLog-2025.08.11-15.06.zip -

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

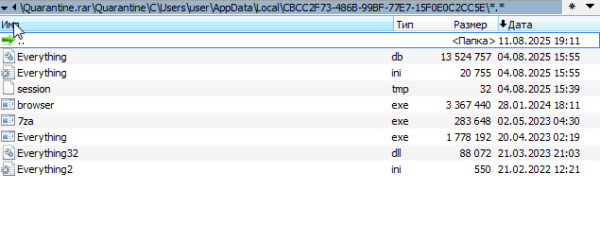

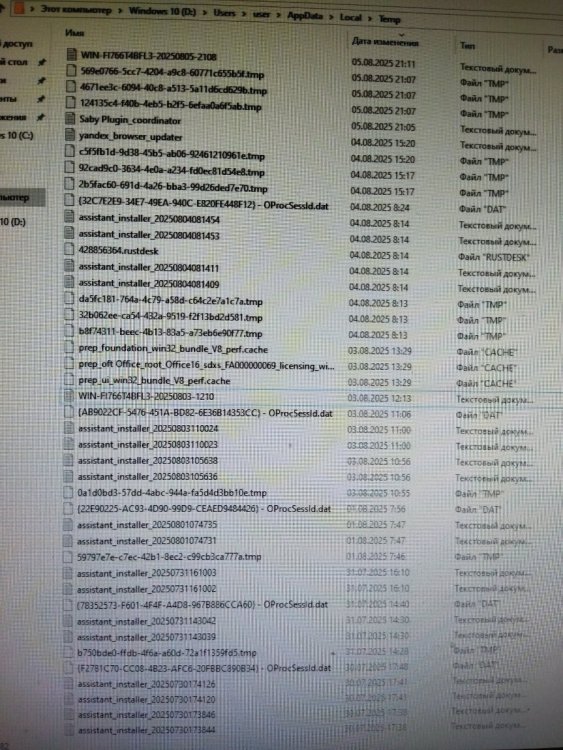

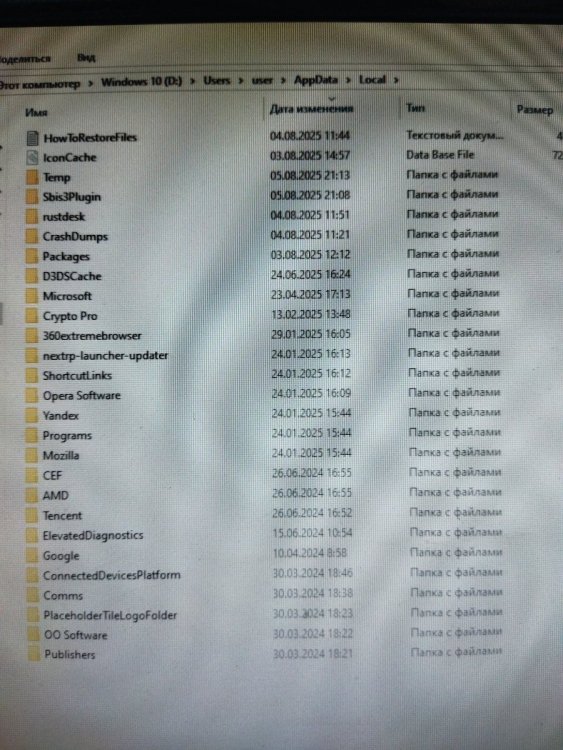

Эта папка о которой я писал выше. Она не в *Temp, а просто в *Local, и имеет скрытый атрибут. По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Run: [browser.exe] => C:\Users\user\AppData\Local\HowToRestoreFiles.txt [4086 2025-08-04] () [Файл не подписан] HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiSpyware] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Microsoft\Windows Defender: [DisableAntiVirus] Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\MRT: Ограничение <==== ВНИМАНИЕ HKLM\...\Policies\system: [legalnoticetext] All your files have been stolen! You still have the original files, but they have been encrypted. IFEO\EOSNOTIFY.EXE: [Debugger] * IFEO\InstallAgent.exe: [Debugger] * IFEO\MusNotification.exe: [Debugger] * IFEO\MUSNOTIFICATIONUX.EXE: [Debugger] * IFEO\remsh.exe: [Debugger] * IFEO\SIHClient.exe: [Debugger] * IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\UpdateAssistant.exe: [Debugger] * IFEO\UPFC.EXE: [Debugger] * IFEO\UsoClient.exe: [Debugger] * IFEO\WaaSMedic.exe: [Debugger] * IFEO\WaasMedicAgent.exe: [Debugger] * IFEO\Windows10Upgrade.exe: [Debugger] * IFEO\WINDOWS10UPGRADERAPP.EXE: [Debugger] * Startup: C:\Users\user\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\IsReadOnly.vbs [2025-06-23] () [Файл не подписан] Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Mozilla\Firefox: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Edge: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\BraveSoftware\Brave: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Vivaldi: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\YandexBrowser: Ограничение <==== ВНИМАНИЕ 2025-08-04 11:39 - 2025-08-04 11:39 - 000000000 ____D C:\temp 2025-08-04 10:49 - 2025-08-04 10:49 - 000000000 ____D C:\ProgramData\Avast Software 2025-08-04 11:55 - 2024-09-25 03:50 - 000000000 __SHD C:\Users\user\AppData\Local\CBCC2F73-486B-99BF-77E7-15F0E0C2CC5E Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

Наличие вируса/автозагрузка майнера на компьютере.

Viacheslau T ответил Viacheslau T тема в Помощь в удалении вирусов

Выполнил шаги по инструкции, лог прикрепил. Проблема осталась, но посмотрел fixlog, там все проводилось в двух браузерах edge и chrome, но мой основной браузер yandex, может нужно похожие шаги проделать у него? Fixlog.txt- 7 ответов

-

- flibusta

- вредоносная ссылка

- (и ещё 2 )

-

Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Addition.txt FRST.txt -

ДОБАВИЛ ИОБРАЖЕНИЕ ДЕФЕНДЕРА, НЕ НАШОЛ BEE6758E-F327-E2B2-61BC-F522FEE8BC0C или в C:\temp НЕТ ТАКОЙ ПАПКИ

-

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Думаю, да. Шифровальщик не должен быть активен. Можете так же проверить есть ли подозрительные процессы на зашифрованном устройстве, прежде чем подключить флэшку. -

Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Запустилось, только после того как подкинул костыль в загрузчик. Мне безопасно вставлять флешки на эту систему? Потому что пишу с машины которая напрямую связана сервером, не очень хотелось бы подвергать опасности всю работу -

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

судя по тем детектам и очистке файлов, которые есть в отчете KVRT - данная очистка не не должна быть причиной проблемы с загрузкой системы. Что то другое. Пробуйте в безопасный режим с поддержкой сети загрузить ее. -

Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

К сожалению система не стартует после зачистки KVRT по этому и продолжаю использовать диск установленный в хабе по usb. Сейчас попробую запустить через "костыль" -

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Логи FRST можете сделать из этой системы? активного шифрования в ней нет уже. Заодно и систему дочистим. Обратите внимание, что папка может быть с атрибутом скрытый, и у вас может быть в проводнике не видна. -

Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

-

Defa1t присоединился к сообществу

-

Прислали расшифровщик @gotached, .BlackFL

safety ответил Restinn тема в Помощь в борьбе с шифровальщиками-вымогателями

Хорошо, проверим на ваших файлах.- 1 ответ

-

- decrypt

- @gotchadec

-

(и ещё 1 )

C тегом:

-

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Судя по отчету папка с телом самого шифровальщика не найдена, только установщик. <Event2 Action="Detect" Time="133990313599522976" Object="D:\Users\user\AppData\Roaming\encryptor.exe" Info="Trojan-Ransom.Win32.Mimic.av" /> проверьте, есть ли такая папка на системном диске зашифрованного устройства: C:\Users\user\AppData\Local в этой папке должен быть скрытый каталог примерно с таким шаблоном имени BEE6758E-F327-E2B2-61BC-F522FEE8BC0C Если такая папка есть, заархивируйте папку с паролем virus, добавьте архив в ваше сообщение. -

Прислали расшифровщик @gotached, .BlackFL

Restinn опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день. По другой теме, где @gotached, заплатили за расшифровку Приписка у файлов, что в той теме, что моей прошлой .BlackFL Может как-то поможет экзешник расшифровщика, который прислали вымогатели? Пароль на архиве: virus decryptor.rar- 1 ответ

-

- decrypt

- @gotchadec

-

(и ещё 1 )

C тегом:

-

Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Вот файлы репорта, файлы карантина не умещаются по максимальному размеру по отправке. Reports.rar