Активность

- Последний час

-

kolyan77 присоединился к сообществу

- Сегодня

-

Эти файлы, значит уже были в системе до шифрования. Вы уверены, что откатили систему на безопасную точку восстановления? Для проверки, заархивируйте файлы с паролем virus, добавьте архив в ваше сообщение.

-

Обнаружена активная вредоносная программа HEUR:Trojan.Win32.Miner.pef

safety ответил volanchics тема в Помощь в удалении вирусов

Похоже что мы еще не долечили систему. Продолжаем лечение. в системе остались поврежденные системные службы, которые надо исправить, и удалить службы созданные зловредом. Скачайте с данной страницы https://download.bleepingcomputer.com/win-services/windows-11-24H2/ следующие твики для исправления поврежденных служб: BITS; dosvc; UsoSvc WaaSMedicSvc wuauserv Запускаем каждый из загруженных файлов *.reg от имени Администратора, разрешаем внести изменения в реестр Перезагружаем систему, Далее, Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: S2 BITS_bkp; C:\WINDOWS\System32\qmgr.dll [1474560 2025-09-17] (Microsoft Windows -> Microsoft Corporation) U2 dosvc_bkp; C:\WINDOWS\system32\dosvc.dll [98304 2025-09-17] (Microsoft Windows -> Microsoft Corporation) S2 UsoSvc_bkp; C:\WINDOWS\system32\usosvc.dll [114688 2025-09-17] (Microsoft Windows -> Microsoft Corporation) S3 WaaSMedicSvc_bkp; C:\WINDOWS\System32\WaaSMedicSvc.dll [94208 2025-09-17] (Microsoft Windows -> Microsoft Corporation) S3 wuauserv_bkp; C:\WINDOWS\system32\wuaueng.dll [184720 2025-09-17] (Microsoft Windows -> Корпорация Майкрософт) Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Сделайте новые логи FRST для контроля. -

Т.е. систему откатили на одну-две недели назад, до момента шифрования. Так понимаю, что логи FRST вы сделали уже из восстановленной системы. Файлы, указанные в списке можете добавить в один архив?

-

Обнаружена активная вредоносная программа HEUR:Trojan.Win32.Miner.pef

volanchics ответил volanchics тема в Помощь в удалении вирусов

SecurityCheck.txt -

KHAN подписался на GWAD1

-

С Днём Рождения!

-

Kaspersky Club | Клуб «Лаборатории Касперского» поздравляет всех празднующих сегодня день рождения юзеров. dooker (33)rootim (44)Anes (35)D_G (42)Iva666ka --Aleksandr999 (32)

- Вчера

-

Трудности с удалением вируса MEM:Trojan.Win32.SEPEH.gen

safety ответил Hrush тема в Помощь в удалении вирусов

По очистке системы: Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы. ;uVS v5.0.1v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv11.0 v400c OFFSGNSAVE icsuspend delfake zoo %SystemDrive%\PROGRAMDATA\WMDLOAKEIVHH\PYDSMFKQZPCV.EXE ;------------------------autoscript--------------------------- delref %SystemDrive%\PROGRAMDATA\WMDLOAKEIVHH\PYDSMFKQZPCV.EXE del %SystemDrive%\PROGRAMDATA\WMDLOAKEIVHH\PYDSMFKQZPCV.EXE delall %SystemDrive%\USERS\ASUS\APPDATA\ROAMING\.MINECRAFT\TLAUNCHER.EXE delref WDE:\.EXE delref WDE:\.SYS delall %SystemDrive%\USERS\ASUS delall %SystemDrive%\PROGRAMDATA delall %Sys32%\CONFIG\SYSTEMPROFILE delall %SystemRoot% apply deltmp delref %SystemDrive%\PROGRAM FILES (X86)\ASUS\ARMOURYDEVICE\DLL\SHAREFROMARMOURYIII\MOUSE\ROG STRIX CARRY\P508POWERAGENT.EXE delref {E984D939-0E00-4DD9-AC3A-7ACA04745521}\[CLSID] delref {8702A841-D5CA-47C3-812D-9CEDC304C200}\[CLSID] delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\PROGRAMS\OPERA GX\LAUNCHER.EXE delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID] delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID] delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID] delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID] delref {88D969C0-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C1-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C2-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C3-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C4-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C5-F192-11D4-A65F-0040963251E5}\[CLSID] delref {CA8A9780-280D-11CF-A24D-444553540000}\[CLSID] delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID] delref {D27CDB6E-AE6D-11CF-96B8-444553540000}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\KASPERSKY LAB\KASPERSKY INTERNET SECURITY 21.3\FFEXT\LIGHT_PLUGIN_FIREFOX\ADDON.XPI delref {1FBA04EE-3024-11D2-8F1F-0000F87ABD16}\[CLSID] delref {0F8604A5-4ECE-4DE1-BA7D-CF10F8AA4F48}\[CLSID] delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID] delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\90.0.818.66\MSEDGE.DLL delref %SystemDrive%\USERS\ASUS\DESKTOP\ZAPRET-DISCORD-YOUTUBE-1.8.0\BIN\WINDIVERT64.SYS delref %SystemDrive%\PROGRAM FILES\WIREGUARD\WIREGUARD.EXE delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\23.1.1.1135\RESOURCES\WEB_STORE\МАГАЗИН ПРИЛОЖЕНИЙ delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\23.1.1.1135\RESOURCES\YANDEX\BOOK_READER\BOOKREADER delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\23.1.1.1135\RESOURCES\OPERA_STORE\OPERA STORE delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\23.1.1.1135\RESOURCES\PDF\CHROMIUM PDF VIEWER delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\23.1.1.1135\RESOURCES\HANGOUT_SERVICES\GOOGLE HANGOUTS delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\23.1.1.1135\RESOURCES\YANDEX\ALICE_VOICE_ACTIVATION\ГОЛОСОВАЯ АКТИВАЦИЯ ПОМОЩНИКА АЛИСА delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\25.2.4.947\RESOURCES\WEB_STORE\МАГАЗИН ПРИЛОЖЕНИЙ delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\25.2.4.947\RESOURCES\YANDEX\BOOK_READER\BOOKREADER delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\25.2.4.947\RESOURCES\OPERA_STORE\OPERA STORE delref %SystemDrive%\USERS\ASUS\APPDATA\LOCAL\YANDEX\YANDEXBROWSER\APPLICATION\25.2.4.947\RESOURCES\PDF\CHROMIUM PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\117.0.2045.47\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\109.0.1518.70\RESOURCES\EDGE_CLIPBOARD\MICROSOFT CLIPBOARD EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\109.0.1518.70\RESOURCES\MEDIA_INTERNALS_SERVICES\MEDIA INTERNALS SERVICES EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\109.0.1518.70\RESOURCES\MICROSOFT_WEB_STORE\MICROSOFT STORE delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\109.0.1518.70\RESOURCES\EDGE_FEEDBACK\EDGE FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\109.0.1518.70\RESOURCES\MICROSOFT_VOICES\MICROSOFT VOICES delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\109.0.1518.70\RESOURCES\EDGE_PDF\MICROSOFT EDGE PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\109.0.1518.70\RESOURCES\WEBRTC_INTERNALS\WEBRTC INTERNALS EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\139.0.3405.86\RESOURCES\HANGOUT_SERVICES\WEBRTC EXTENSION delref %SystemDrive%\USERS\ASUS\APPDATA\ROAMING\UTORRENT WEB\UTWEB.EXE ;------------------------------------------------------------- restart czoo После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS + добавьте новые логи FRST для контроля -

proton Вирус шифровальщик [reopening2025@gmail.com].lsjx

safety ответил ToRaMoSoV тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов не сможем помочь по данному типу шифровальщика. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

kir7777 подписался на GWAD1

-

kir7777 присоединился к сообществу

-

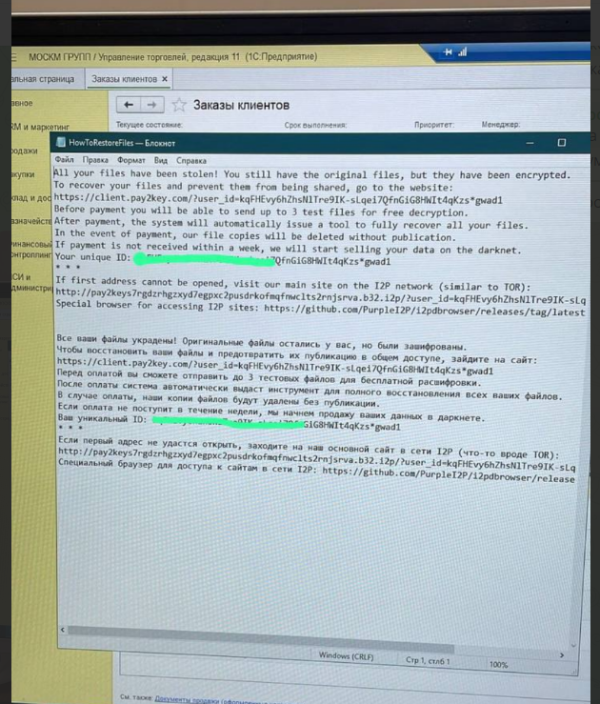

pay2key Все файлы зашифрованы "GWAD1"

safety ответил chav7888250 тема в Помощь в борьбе с шифровальщиками-вымогателями

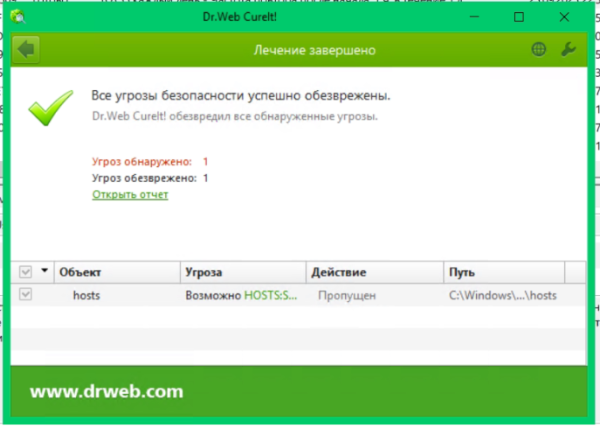

Добавьте так же папку reports с отчетами о сканировании из каталога: 2025-09-21 20:05 - 2025-09-21 20:55 - 000000000 ____D C:\KVRT2020_Data По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: 2025-09-19 14:18 - 2025-09-21 20:09 - 000004062 _____ C:\HowToRestoreFiles.txt 2025-09-21 20:55 - 2023-03-21 06:01 - 000000000 __SHD C:\Users\Admin\AppData\Local\3F24CCE5-EADD-79FD-541C-45594CF2EC25 2025-09-23 11:57 - 2025-09-23 16:26 - 000000000 ____D C:\Temp Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

ClearLNK-2025.09.23_23.04.41.log

-

Hrush подписался на Трудности с удалением вируса MEM:Trojan.Win32.SEPEH.gen

-

Трудности с удалением вируса MEM:Trojan.Win32.SEPEH.gen

Hrush опубликовал тема в Помощь в удалении вирусов

После установки был найден данный вредитель, касперский ругается, но сделать ничего не может. Может у вас получиться? otchet.txt LAPTOP-GK73GE8P_2025-09-23_22-53-16_v5_0_1v_x64.7z -

Проблема с частичной недоступностью страницы со списком заказов известная. К сожалению, не так просто её исправить. Ещё раз попросил техкоманду посмотреть.

-

Hrush присоединился к сообществу

-

Лог после выполения Fixlog.txt

-

Посторюсь, что высота Авачинской сопки чуть более 2700м, а начало восхождения на высоте около 1000м над морем. То есть, надо забраться на ~1700 метров, а потом вернуться обратно. Для настоящего офисного планктона эти цифры могут показаться просто вообще нереальными! - но мы такие подъёмы и спуски умеем совершать и вместе с офисным планктоном! Посему, бойтесь! Ой, о чём это я? Нас же прото "на винтах" выбросили на вершину Авачи - и там было ААААА!!! [ продолжение следует ]

-

С Днём Рождения!

-

Авичинский вулкан (или просто "Авача") - весьма сбалансированная и созерцательная конструкция: Особенно замечательно посмотреть её немного со стороны: Сразу оговорюсь, что уже бывал на вершине Авачинской сопки. Личными ногами-руками туда залез в августе 2008-го. Но погоды стояли такие дурные, что у меня аж лёд на левой щеке образовался: Был сплошной адский непогод, даже скалы местные обмёрзли:

-

Да просто потому, что в этот раз мы в Городе (он же Петропавловск-Камчатский) не были ни дня (и не планировали). Поскольку сразу загрузились в вертолёт - и также из него выгрузились в конце путешествия. Но "домашние вулканы" мы всё же осмотрели. Вот так, например: