Активность

- Последний час

-

Maximt09 присоединился к сообществу

-

Зашифрованы данные UVE! Помогите расшифровать!!!

safety ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

по факту, карантин нам нужен только из этой папки 2025-09-16 09:08 - 2022-06-13 07:42 - 000000000 __SHD C:\Users\Кирилл\AppData\Local\28B04320-3169-792D-9126-537F02F1B84D но эта папка уже очищена: С расшифровкой файлов не сможем помочь по данному типу шифровальщика. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

zod83 scored 90% in a quiz: Викторина по Flickr Евгения Касперского

- Сегодня

-

https://transfer.pcloud.com/download.html?code=5Z4tke5ZSJw36oCe3u0Ze6yz7Zi1l0FfJJspFqQpmQpFjR0jwefa87 еще и строгач получил за ссылку откуда качал( попросили же

-

Зашифрованы данные UVE! Помогите расшифровать!!!

Oleg_krsk ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

-

label.exe - утилита метки диска грузит видеокарту

per4ik ответил per4ik тема в Помощь в удалении вирусов

SecurityCheck.txt -

label.exe - утилита метки диска грузит видеокарту

thyrex ответил per4ik тема в Помощь в удалении вирусов

Загрузите SecurityCheck by glax24 & Severnyj и сохраните архив на Рабочем столе. Разархивируйте, запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7/8/10/11);Если увидите предупреждение от вашего фаервола относительно программы SecurityCheck, не блокируйте ее работу;Дождитесь окончания сканирования, откроется лог в Блокноте с именем SecurityCheck.txt;Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt;Прикрепите этот файл в своем следующем сообщении. -

label.exe - утилита метки диска грузит видеокарту

per4ik ответил per4ik тема в Помощь в удалении вирусов

да, спасибо вам огромное ))) -

label.exe - утилита метки диска грузит видеокарту

thyrex ответил per4ik тема в Помощь в удалении вирусов

Проблема решена? -

Зашифрованы данные UVE! Помогите расшифровать!!!

safety ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

да, карантиньте, возможно что-то еще осталось после того все могло самоудалиться после завершения шифрования. -

label.exe - утилита метки диска грузит видеокарту

per4ik ответил per4ik тема в Помощь в удалении вирусов

Fixlog.txt -

C:\Users\kiril\AppData\Roaming\Adobe Photoshop 2024 25.12.0.806 RePack by KpoJIuK.exe заархивируйте с паролем malware123, выложите на файлообменник без капчи и времени ожидания и пришлите ссылку на скачивание.

-

Зашифрованы данные UVE! Помогите расшифровать!!!

Oleg_krsk ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

"Проверьте ЛС" - это что? Личные Сообщения? Файлы в карантин? Они вам могут понадобиться? -

Зашифрованы данные UVE! Помогите расшифровать!!!

safety ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

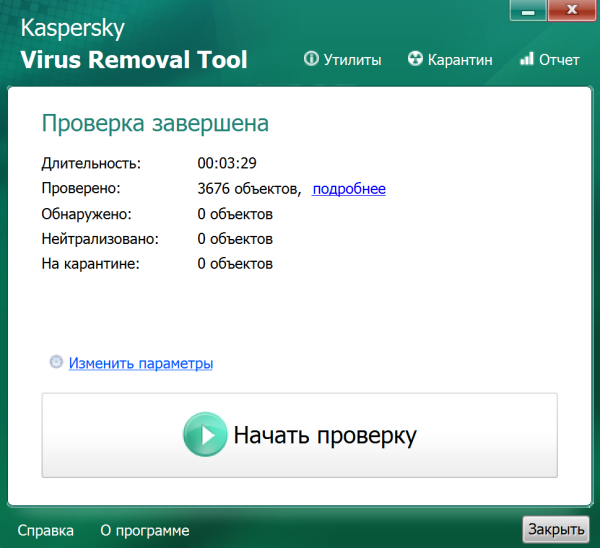

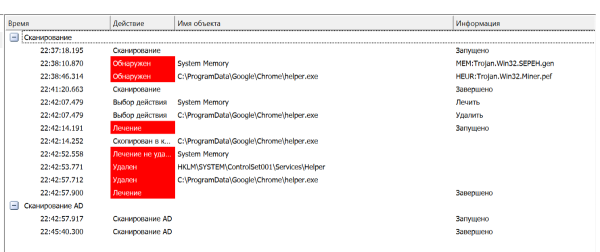

Проверьте в KVRT -

label.exe - утилита метки диска грузит видеокарту

thyrex ответил per4ik тема в Помощь в удалении вирусов

1. Выделите следующий код и скопируйте в буфер обмена (правая кнопка мыши – Копировать) Start:: CreateRestorePoint: HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ ProxyServer: [S-1-5-21-4229120428-2459526773-833733841-1001] => hxxp://127.0.0.1:12334 S3 EAAntiCheat; system32\drivers\eaanticheat.sys [X] 2025-09-17 22:09 - 2025-09-20 20:51 - 000000000 __SHD C:\ProgramData\CloudSafeguard-a132940a-b15d-44c6-b85f-3c0e03ee4e6f 2025-09-17 22:08 - 2025-09-17 22:08 - 001241346 _____ C:\Windows\SysWOW64\text488.dat 2025-09-14 09:02 - 2025-09-14 09:02 - 000000000 _RSHD C:\ProgramData\WindowsTask 2025-09-14 09:02 - 2025-09-14 09:02 - 000000000 _RSHD C:\ProgramData\Windows Tasks Service 2025-09-14 09:02 - 2025-09-14 09:02 - 000000000 _RSHD C:\ProgramData\Setup 2025-09-14 09:02 - 2025-09-14 09:02 - 000000000 _RSHD C:\ProgramData\ReaItekHD 2025-09-14 09:02 - 2025-09-14 09:02 - 000000000 _RSHD C:\ProgramData\RDP Wrapper 2025-09-14 09:02 - 2025-09-14 09:02 - 000000000 _RSHD C:\Program Files\RDP Wrapper 2025-09-14 09:02 - 2025-09-14 09:02 - 000000000 _RSHD C:\Program Files (x86)\360 assignment disorient 2.2.13.720 (HKLM-x32\...\{aa2af174-4840-42f7-8773-e6247f05ca9e}) (Version: 2.2.13.720 - Moretti Group Group) Hidden bear feature 3.6.1.371 (HKLM-x32\...\{b9dff3b5-4740-42a9-b00c-bdb3105f6e4d}) (Version: 3.6.1.371 - Barone s.r.l. s.r.l.) Hidden 2025-09-14 09:02 - 2025-09-14 09:02 - 000000000 ____D C:\Program Files (x86)\bear feature FirewallRules: [TCP Query User{A03AA63F-F2A7-49F0-9BA5-204B69AD3776}G:\utorriainstaller\utorria.exe] => (Allow) G:\utorriainstaller\utorria.exe => Нет файла FirewallRules: [UDP Query User{145649FD-9A07-4665-A328-F3FF7BF891D7}G:\utorriainstaller\utorria.exe] => (Allow) G:\utorriainstaller\utorria.exe => Нет файла Reboot: End:: 2. Запустите Farbar Recovery Scan Tool от имени Администратора по правой кнопке мыши. 3. Нажмите один раз на кнопку Fix (Исправить) и подождите. Программа создаст лог-файл (Fixlog.txt). Пожалуйста, прикрепите его в следующем сообщении. Обратите внимание: будет выполнена перезагрузка компьютера. После скрипта удалите через Панель управления – Программы и компоненты или принудительно с помощью Geek Uninstaller -

Зашифрованы данные UVE! Помогите расшифровать!!!

Oleg_krsk ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

Систему еще не проверял! Стоит сейчас проверить или ждать?! Если проверять то чем?! Cureit или KVRT?! Fixlog.txt -

+ Смотря что и как вы хотите скачивать. Если хотите скачать платные программы, но без оплаты, и чтобы их можно было установить без легальных лицензий или ключей, то нет таких "безопасных сайтиков" - за все приходится платить: троянами, майнерами. шифровальщиками, адварными приложениями. ---------------- Сделайте еще раз проверку в KVRT, проверьте, есть ли новые детекты после очистки системы?

-

тг канал со взломами вроде все так классно было( в нем проблема? Строгое предупреждение от модератора Mark D. Pearlstone Варезная ссылка удалена.

-

Зашифрованы данные UVE! Помогите расшифровать!!!

safety ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

Fixlog.tzt еще добавьте. проверку системы можно сделать в удобное для вас время. + Проверьте ЛС. -

с официальных сайтов на 99,9% скачивать безопасно, хотя периодически и там случаются казусы. откуда скачивали?

-

Котофеечка scored 100% in a quiz: Викторина по Flickr Евгения Касперского

-

label.exe - утилита метки диска грузит видеокарту

per4ik ответил per4ik тема в Помощь в удалении вирусов

все сделал, прикрепил архив Desktop.rar -

Maks1mDiamond scored 90% in a quiz: Викторина по Flickr Евгения Касперского

-

2025-09-21_13-09-24_log.txt скажите пожалуйста в чем было дело или в какой программе поймал. во избежание таких ситуаций в будущем может есть сатик или список где безопасно можно все скачивать? Addition.txt FRST.txt

-

Зашифрованы данные UVE! Помогите расшифровать!!!

Oleg_krsk ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

ссылка на карантин FRST: https://disk.yandex.ru/d/6saLJMXZTW2apg Fixlog.txt На всякий случай еще одна ссылка: https://disk.yandex.ru/d/cYexjtqi5HUncw -

АндрейSh присоединился к сообществу

-

По очистке системы: По очистке системы: Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы. ;uVS v5.0.1v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv11.0 v400c OFFSGNSAVE ;------------------------autoscript--------------------------- delref HTTPS://CLIENTS2.GOOGLE.COM/CR/REPORT delref %SystemDrive%\PROGRAMDATA delref %SystemDrive%\USERS delref %SystemRoot% delref %SystemDrive%\USERS\KIRIL\APPDATA\LOCAL\XV1ZXMK5MD apply ; Bonjour exec MsiExec.exe /X{56DDDFB8-7F79-4480-89D5-25E1F52AB28F} /quiet deltmp delref {E984D939-0E00-4DD9-AC3A-7ACA04745521}\[CLSID] delref {8702A841-D5CA-47C3-812D-9CEDC304C200}\[CLSID] delref %SystemRoot%\MICROSOFT.NET\FRAMEWORK\V2.0.50727\MSCORSEC.DLL delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID] delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID] delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID] delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID] delref {88D969C0-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C1-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C2-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C3-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C4-F192-11D4-A65F-0040963251E5}\[CLSID] delref {88D969C5-F192-11D4-A65F-0040963251E5}\[CLSID] delref {CA8A9780-280D-11CF-A24D-444553540000}\[CLSID] delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID] delref {D27CDB6E-AE6D-11CF-96B8-444553540000}\[CLSID] delref %SystemDrive%\PROGRAM FILES\TEAMS INSTALLER\TEAMS.EXE delref {1FBA04EE-3024-11D2-8F1F-0000F87ABD16}\[CLSID] delref {0F8604A5-4ECE-4DE1-BA7D-CF10F8AA4F48}\[CLSID] delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID] delref %SystemDrive%\USERS\0\APPDATA\LOCAL\MICROSOFT\ONEDRIVE\22.012.0117.0003\I386\FILESYNCSHELL.DLL delref %SystemRoot%\MICROSOFT.NET\FRAMEWORK64\V2.0.50727\MSCORSEC.DLL delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\138.0.7204.101\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН CHROME delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\138.0.7204.101\RESOURCES\NETWORK_SPEECH_SYNTHESIS/MV3\GOOGLE NETWORK SPEECH delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\138.0.7204.101\RESOURCES\PDF\CHROME PDF VIEWER delref %SystemDrive%\PROGRAM FILES\GOOGLE\CHROME\APPLICATION\138.0.7204.101\RESOURCES\HANGOUT_SERVICES\GOOGLE HANGOUTS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\EDGE_CLIPBOARD\MICROSOFT CLIPBOARD EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\EDGE_SUPPRESS_CONSENT_PROMPT\SUPPRESS CONSENT PROMPT delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\MEDIA_INTERNALS_SERVICES\MEDIA INTERNALS SERVICES EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\MICROSOFT_WEB_STORE\MICROSOFT STORE delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\EDGE_FEEDBACK\EDGE FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\MICROSOFT_VOICES\MICROSOFT VOICES delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\EDGE_PDF\MICROSOFT EDGE PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\138.0.3351.83\RESOURCES\WEBRTC_INTERNALS\WEBRTC INTERNALS EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\139.0.3405.86\RESOURCES\HANGOUT_SERVICES\WEBRTC EXTENSION delref %SystemDrive%\USERS\KIRIL\APPDATA\LOCAL\SQUIRRELTEMP\UPDATE.EXE ;------------------------------------------------------------- restart После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS + добавьте новые логи FRST для контроля

-

Зашифрованы данные UVE! Помогите расшифровать!!!

safety ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Run: [svhost.exe] => C:\Users\Кирилл\AppData\Local\Decrypt_UVE.txt [975 2025-09-15] () [Файл не подписан] HKLM-x32\...\Run: [] => [X] HKLM\...\Policies\system: [legalnoticetext] Hello my dear friend (Do not scan the files with antivirus in any case. In case of data loss, the consequences IFEO\CompatTelRunner.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\perfmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchProtocolHost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sethc.exe: [Debugger] c:\windows\system32\cmd.exe IFEO\shutdown.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\Windows\System32\Systray.exe GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Edge: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\BraveSoftware\Brave: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Vivaldi: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\YandexBrowser: Ограничение <==== ВНИМАНИЕ 2025-09-16 09:08 - 2022-06-13 07:42 - 000000000 __SHD C:\Users\Кирилл\AppData\Local\28B04320-3169-792D-9126-537F02F1B84D Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

Зашифрованы данные UVE! Помогите расшифровать!!!

Oleg_krsk ответил Oleg_krsk тема в Помощь в борьбе с шифровальщиками-вымогателями

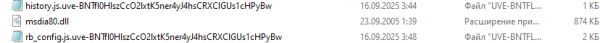

Decrypt_UVE.txt ЗашифрованныеФайлы.zip Здравия! Отправляю зашифрованные файлы в архиве и текстовый от вымогателей. Логи анализа системы при помощи Farbar Recovery Scan Tool Addition.txt FRST.txt -

anlima присоединился к сообществу

-