Активность

- Сегодня

-

Borissss присоединился к сообществу

-

1. Удалил антивирус 360 security. 2. Захожу в антивирус винды (чтобы восстановить нужный мне файл) -журнал защиты и хочу восстановить один файл, в итоге там появляется непонятный файл и антивирус сам закрывается. 3. Провел полное сканирование с помощью dr web cureit и обнаружились угрозы, переместились в карантин. После этого всего всеравно антивирус закрывается как на видео. Прилагаю еще скриншот с двумя непонятными программами которые установлены на пк. у меня виндовс 10 на пк https://www.youtube.com/watch?v=j5aPu8TweZI CollectionLog-2026.01.14-20.08.zip Архив ZIP - WinRAR.zip

-

Бешеная нагрузка ПК процессом "процесс исполнения клиент-сервер"

saha96 ответил Константин_grhok тема в Компьютерная помощь

Графическое ядро процессора используется, как я понимаю? -

mimic/n3wwv43 ransomware Поймали шифровальщик

safety ответил kalosha тема в Помощь в борьбе с шифровальщиками-вымогателями

С расшифровкой файлов по данному типу не сможем помочь. Общие рекомендации: Теперь, когда ваши файлы были зашифрованы, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

Romchik45 присоединился к сообществу

-

zod83 scored 100% in a quiz: Викторина Kaspersky NGFW

-

nkptrv присоединился к сообществу

-

Добрый день. создал заново логи, вирус сегодня не появлялся уже. CollectionLog-2026.01.14-17.47.zip

-

Поздравляю!

-

В 2025 году исследователи кибербезопасности обнаружили несколько открытых баз данных различных ИИ-инструментов для генерации изображений. Уже этот факт заставляет задуматься о том, насколько ИИ-стартапы заботятся о приватности и безопасности данных своих пользователей. Но куда большую тревогу вызывает характер контента в этих базах. Большое количество сгенерированных картинок в этих базах данных — изображения женщин в белье или вовсе обнаженных. Часть из них явно была создана на основе детских фотографий или же предполагала омоложение и оголение взрослых женщин. И наконец, самое неприятное. Некоторые порнографические изображения были сгенерированы на основе совершенно невинных фотографий настоящих людей, вероятно, взятых из соцсетей. Сегодня поговорим о том, что такое секс-шантаж и почему из-за ИИ-инструментов его жертвой может стать любой, опишем содержание обнаруженных открытых баз данных, а также дадим советы, как не стать жертвой секс-шантажа в эпоху ИИ. Что такое секс-шантаж Секс-шантаж в эпоху Интернета превратился в настолько распространенное явление, что даже обрел в мире собственное название – sextortion (сочетание слов sex и extortion – вымогательство). Разные его виды мы уже подробно рассматривали в посте Пятьдесят оттенков секс-шантажа. Напомним, что при этой разновидности шантажа жертву запугивают публикацией интимных изображений или видео, чтобы заставить выполнить какие-то действия или выманить деньги. Ранее жертвами секс-шантажа обычно становились работницы индустрии для взрослых или женщины, поделившиеся интимным контентом с ненадежным человеком. Однако активное развитие искусственного интеллекта и особенно технологии преобразования текста в изображения (text-to-image) коренным образом изменило ситуацию. Теперь жертвой секс-шантажа может стать буквально любой человек, выложивший в публичный доступ свои самые невинные фотографии. Все дело в том, что генеративный ИИ дает возможность быстро, легко и достаточно правдоподобно «оголить» людей на любых цифровых изображениях или за несколько секунд подставить к голове человека сгенерированное обнаженное тело. View the full article

-

ithead заблокирован за нарушение пункта 8 правил форума.

-

Alyssun28 scored 100% in a quiz: Викторина Kaspersky NGFW

-

mimic/n3wwv43 ransomware Поймали шифровальщик

kalosha ответил kalosha тема в Помощь в борьбе с шифровальщиками-вымогателями

больше интересует возможность расшифровки данных) -

mimic/n3wwv43 ransomware Поймали шифровальщик

safety ответил kalosha тема в Помощь в борьбе с шифровальщиками-вымогателями

По очистке системы Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Run: [000_PP0_100-43.exe] => C:\Users\Администратор\AppData\Local\DECRYPT-info.txt [960 2026-01-08] () [Файл не подписан] HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\...\Policies\system: [legalnoticetext] Hello my dear friend (Do not scan the files with antivirus in any case. In case of data loss, the consequences IFEO\CompatTelRunner.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\perfmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchProtocolHost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sethc.exe: [Debugger] c:\windows\system32\cmd.exe IFEO\shutdown.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\Windows\System32\Systray.exe GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение -

mimic/n3wwv43 ransomware Поймали шифровальщик

kalosha ответил kalosha тема в Помощь в борьбе с шифровальщиками-вымогателями

Addition.txt FRST.txt -

Busy scored 100% in a quiz: Викторина Kaspersky NGFW

-

mimic/n3wwv43 ransomware Поймали шифровальщик

safety ответил kalosha тема в Помощь в борьбе с шифровальщиками-вымогателями

+ логи FRST -

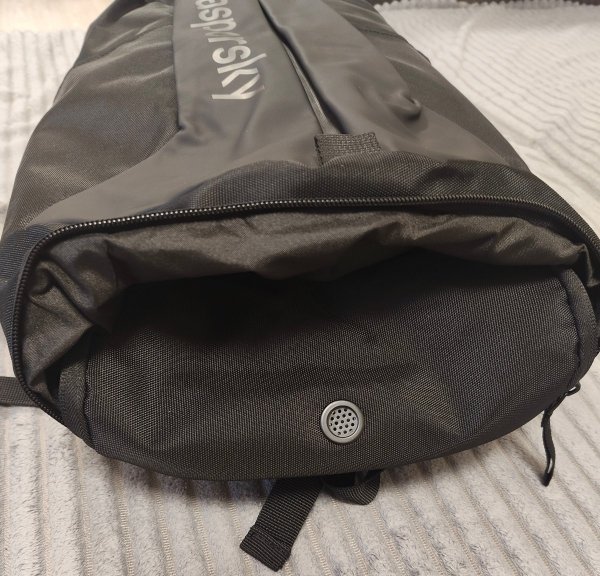

В данной теме представлен обзор сувенира "Рюкзак Swiss Peak", который был приобретен в магазине Клуба. Также, данный рюкзак можно приобрести на сайте Kaspersky Merch. Основные характеристики: Оригинальная модель на сайте производителя: AWARE™ RPET 15.6 inch work/gym backpack, black Размеры: 51 x 29 x 14.5 сантиметров Материалы изготовления: rPET, полиуретан Максимальная диагональ носимого ноутбука: 15.6" Впечатления и первый пользовательский опыт: Первый вопрос, который может сразу же возникнуть при ознакомлении с описанием - что это за материал такой, rPET? В общем, если погуглить - это переработанный пластиковый мусор, собранный преимущественно в океане. Производитель заявляет о том, что на изготовление одного рюкзака тратится примерно тридцать одна поллитровая пластиковая бутылка. Наименование и описание модели производителя сразу говорит нам о том, что рюкзак можно использовать как для офиса, так и для занятий спортом. Хотя, после первого ознакомления с рюкзаком показалось, что ничего, серьезнее ноутбука с зарядным устройством и еще пары небольших вещей, в нем носить с комфортом не получится. К внешнему виду рюкзака. Вот он, красавец: В рюкзаке без проблем разместился ноутбук диагональю 14". Несложно заметить, что в основном отсеке рюкзака у нас имеются отдельные карманы не только для ноутбука, но и для канцелярии и других небольших аксессуаров. Возвращаясь, к вместимости рюкзака, уже коробку с наушниками Ardor Gaming Hide Wireless разместить в рюкзаке оказалось проблематично. В верхнюю часть рюкзака коробка входит без проблем. Однако, нижняя треть рюкзака как будто бы уже по ширине. В верхней части рюкзака, рядом с основным отсеком рюкзака находится еще один, небольшой, карман. В него можно положить, например, ключи, документы или зарядку от своего телефона. На фронтальной части рюкзака мы видим резиновую вставку с прорезиненной молнией по центру. Здесь у нас находится еще один отсек для вещей. Что я в нем буду носить - пока не придумал. Справа и слева находятся дополнительные карманы, куда можно положить, например, бутылку воды. В нижней части рюкзака находится отсек для обуви. Может пригодиться для сменной обуви в офис (особенно актуально в дождливую погоду или зимой). Отсек для обуви снабжен перфорированным вентиляционным отверстием, чтобы ваша обувь "дышала". Тыловая часть, а также лямки рюкзака, снабжены мягкими плотными вставками. Для того, чтобы носить рюкзак было комфортно. Больше на текущий момент сказать нечего. Как рюкзак покажет себя в жизни - будем посмотреть в процессе его активной эксплуатации.

-

mimic/n3wwv43 ransomware Поймали шифровальщик

kalosha ответил kalosha тема в Помощь в борьбе с шифровальщиками-вымогателями

Reports.rar DECRYPT-info.txt -

Нейрософт присоединился к сообществу

-

Le_k0n присоединился к сообществу

-

@Kozhurin.AA добрый день! Предполагаю это была разовая акция. Я тогда создавал 10 листов по 100 тыс строк с формулами 😃 Уже месяц работаю в МойОФис и всё стабильно - я такие большие выборки данных больше не использую) Спасибо!

-

Sandor подписался на Поймали шифровальщик

-

mimic/n3wwv43 ransomware Поймали шифровальщик

Sandor ответил kalosha тема в Помощь в борьбе с шифровальщиками-вымогателями

Здравствуйте! Файл DECRYPT-info.txt прикрепите к следующему сообщению. Отчёт проверки KVRT - C:\KVRT2020_Data\Report - упакуйте в архив и тоже прикрепите. Дополнительно соберите логи Farbar по правилам этого раздела - Порядок оформления запроса о помощи -

kalosha подписался на Поймали шифровальщик

-

mimic/n3wwv43 ransomware Поймали шифровальщик

kalosha опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго времени суток. на компе поработал шифровальщик. прошу подсказать чем можно расшифровать все файлы. Логи прикрепил. Так же прикрепил файл с возможным ключом и с зашифрованным файлом в архиве session.rar CollectionLog-2026.01.14-09.38.zip session.rar -

kalosha присоединился к сообществу

-

Всем привет. Отличная викторина. Было познавательно.

-

Zasada88 scored 100% in a quiz: Викторина Kaspersky NGFW

-

Ибрагим69 присоединился к сообществу

-

С Днём Рождения!

-

mimic/n3wwv43 ransomware Шифровальщик зашифровал все файлы на ПК

safety ответил Salien тема в Помощь в борьбе с шифровальщиками-вымогателями

По очистке системы: Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM\...\Run: [000_PP0_100-43.exe] => C:\Users\1C server\AppData\Local\DECRYPT_FILES.txt [977 2026-01-12] () [Файл не подписан] HKLM-x32\...\Run: [] => [X] HKLM\...\Policies\system: [legalnoticetext] Hello my dear friend (Do not scan the files with antivirus in any case. In case of data loss, the consequences are yours) HKU\S-1-5-21-2021618006-981056620-1442861240-1001\...\Run: [YandexBrowserAutoLaunch_3A1CEEF35D2BD9B0EE6A97871E7F0D10] => "C:\Users\Оператор1\AppData\Local\Yandex\YandexBrowser\Application\browser.exe" --shutdown-if-not-closed-by-system-restart (Нет файла) HKU\S-1-5-21-2021618006-981056620-1442861240-1009\...\Run: [YandexBrowserAutoLaunch_4ABEE898A5B412B9411768A8F3AB4775] => "C:\Users\Артем\AppData\Local\Yandex\YandexBrowser\Application\browser.exe" --shutdown-if-not-closed-by-system-restart (Нет файла) IFEO\CompatTelRunner.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\perfmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchProtocolHost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sethc.exe: [Debugger] c:\windows\system32\cmd.exe IFEO\shutdown.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\Windows\System32\Systray.exe GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ Task: {61BEE687-10C5-4A11-9D49-9096578BE92A} - \cvc -> Нет файла <==== ВНИМАНИЕ Task: {516A2C2F-0A8B-479A-9862-FC0A02E322DF} - System32\Tasks\{000EB7F8-B82A-410B-9135-611E96857F4C} => C:\Program Files (x86)\Microsoft\Skype for Desktop\Skype.exe (Нет файла) Task: {473A5EA4-B11C-4AA4-9248-6F1897CD50C5} - System32\Tasks\{B980309D-28D0-430F-A59C-CAC3FF2D8C9A} => C:\Program Files (x86)\Microsoft\Skype for Desktop\Skype.exe (Нет файла) S3 MozillaMaintenance; "C:\Program Files (x86)\Mozilla Maintenance Service\maintenanceservice.exe" [X] S3 VGPU; System32\drivers\rdvgkmd.sys [X] 2026-01-12 14:33 - 2026-01-12 14:33 - 000000000 ____D C:\Users\1C server\AppData\Roaming\Process Hacker 2 2026-01-11 23:23 - 2026-01-11 23:23 - 000000000 ____D C:\Users\boost\AppData\Roaming\Process Hacker 2 2026-01-11 23:12 - 2026-01-12 07:58 - 000000000 ____D C:\temp 2026-01-11 23:10 - 2026-01-11 23:46 - 000000000 ____D C:\Program Files\Process Hacker 2 2026-01-11 23:10 - 2026-01-11 23:41 - 000002006 _____ C:\Users\boost\Desktop\Process Hacker 2.lnk.elpy--PvI48raOiBgyogiwDLtorApx1mLOhilciJ8ORnO6ko 2026-01-11 23:10 - 2026-01-11 23:10 - 000000000 ____D C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Process Hacker 2 2026-01-11 21:58 - 2026-01-11 21:58 - 000000431 _____ C:\Windows\system32\u1.bat 2026-01-12 08:01 - 2023-09-13 00:13 - 000000000 __SHD C:\Users\1C server\AppData\Local\A4270915-5DA9-7791-1712-071233678B1F 2026-01-12 07:58 - 2025-02-13 00:24 - 000000000 __SHD C:\Users\boost\AppData\Local\A4270915-5DA9-7791-1712-071233678B1F Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск, и дайте ссылку на скачивание здесь. -

mimic/n3wwv43 ransomware Шифровальщик зашифровал все файлы на ПК

Salien ответил Salien тема в Помощь в борьбе с шифровальщиками-вымогателями

Вот результаты сканирования программы FRST FRST.txt Addition.txt FRST.zip -

mimic/n3wwv43 ransomware Шифровальщик зашифровал все файлы на ПК

safety ответил Salien тема в Помощь в борьбе с шифровальщиками-вымогателями

Это все таки не Phobos, а Mimic Подготовьте логи анализа из зашифрованной системы при помощи Farbar Recovery Scan Tool -

возможно proxima Взломали сетевое хранилище zyxel nas326 и зашифровали файлы. Расширение файлов Anon

safety ответил Александр Ламбин тема в Помощь в борьбе с шифровальщиками-вымогателями

После взломаNAS могли примонтировать диск и зашифровать удаленно. Вероятно, это Proxima, и расшифровать не получится без приватного ключа. -

mimic/n3wwv43 ransomware Шифровальщик зашифровал все файлы на ПК

Salien ответил Salien тема в Помощь в борьбе с шифровальщиками-вымогателями

12.01.2026 через RDP подключение насколько я понимаю к нам подключился человек и зашифровал файлы. files.zip

.png.57a59d319e2cf9b31a950e16d8480585.png)