Активность

- Сегодня

-

зашифровали файлы exe jpg crv

safety ответил jenich01 тема в Помощь в борьбе с шифровальщиками-вымогателями

По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: IFEO\1cv8.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\1cv8c.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\1cv8s.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\agntsvc.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\AutodeskDesktopApp.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\axlbridge.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\bedbh.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\benetns.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\bengien.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\beserver.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\CompatTelRunner.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\CoreSync.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\Creative Cloud.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\dbeng50.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\dbsnmp.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\encsvc.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\EnterpriseClient.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\fbguard.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\fbserver.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\fdhost.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\fdlauncher.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\httpd.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\isqlplussvc.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\java.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\msaccess.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\MsDtSrvr.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\msftesql.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\mspub.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\mydesktopqos.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\mydesktopservice.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\mysqld-nt.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\mysqld-opt.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\mysqld.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\node.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\ocautoupds.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\ocomm.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\ocssd.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\oracle.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\osppsvc.exe: [VerifierDlls] SppExtComObjHook.dll IFEO\perfmon.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\pvlsvr.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\python.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\QBDBMgr.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\QBDBMgrN.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\QBIDPService.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\qbupdate.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\QBW32.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\QBW64.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\Raccine.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\RaccineElevatedCfg.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\RaccineSettings.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\Raccine_x86.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\RAgui.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\raw_agent_svc.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\SearchApp.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\SearchProtocolHost.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\shutdown.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\SimplyConnectionManager.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\sqbcoreservice.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\sql.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\sqlagent.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\sqlbrowser.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\sqlmangr.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\sqlservr.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\sqlwriter.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\Ssms.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\Sysmon.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\Sysmon64.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\tbirdconfig.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\tomcat6.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\VeeamDeploymentSvc.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\vsnapvss.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\vxmon.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\wdswfsafe.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\wpython.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\wsa_service.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\wxServer.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\wxServerView.exe: [Debugger] C:\WINDOWS\System32\Systray.exe IFEO\xfssvccon.exe: [Debugger] C:\WINDOWS\System32\Systray.exe GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ S2 gupdate; "C:\Program Files (x86)\Google\Update\GoogleUpdate.exe" /svc [X] S3 gupdatem; "C:\Program Files (x86)\Google\Update\GoogleUpdate.exe" /medsvc [X] S2 OCButtonService; "C:\Program Files (x86)\Gigabyte\EasyTuneEngineService\OcButtonService.exe" [X] S3 Rockstar Service; "C:\Program Files\Rockstar Games\Launcher\RockstarService.exe" [X] R2 RuDesktop; "C:\Program Files\RuDesktop\RuDesktop" --service [X] 2025-08-23 11:57 - 2025-08-23 11:57 - 000000223 _____ C:\Kaspersky_info.txt 2025-08-23 11:57 - 2021-01-06 00:08 - 000000000 ____D C:\temp 2025-08-24 10:07 - 2023-12-17 11:49 - 000000000 __SHD C:\Users\per4ilo\AppData\Local\3F24CCE5-EADD-79FD-541C-45594CF2EC25 Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

Kaspersky Club | Клуб «Лаборатории Касперского» поздравляет всех празднующих сегодня день рождения юзеров. greaves (35)

- Вчера

-

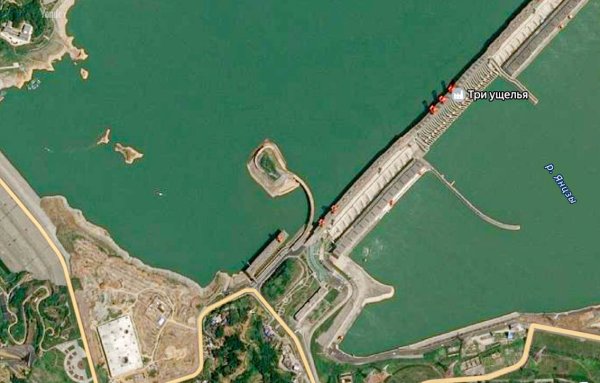

Да, это мне до сих пор непонятно. Как там могли сделать мост, который периодически затапливается водой, подпёртой этой же самой протиной? Как так? Ну, смотрите сами: вот таже самая картинка с гугломапсов: Это была старая картинка, с 2016 года. А современные вроде бы поддакивают. Например, Яндекс-карты: Гугломапсы: Да, есть в этом что-то странное и необъяснимое...

-

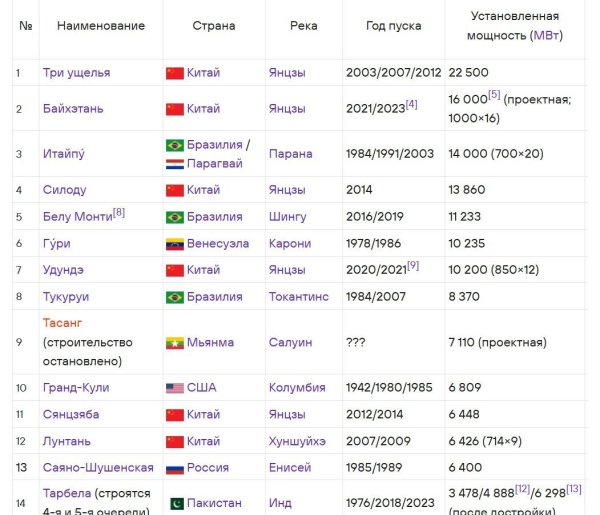

5. Красноярская ГЭС. Были там по дороге из Магадана в Москву. Да-да! Случается и такое. Ну, хорошая и добротная гидроэлектростанция. Но что-то ничего более интересного я там не запомнил.. 6. Колымская ГЭС. Ооооо!!.. Это жесть. В январе, да при около -45°C, да на ветру.. Это было очень ... зябко. Но вода после выхода из турбин - жидкая, не замерзает ещё несколько километров вдоль по руслу. Можно купаться Внутренний дизайн электростанции подобен внешнему мирозданию: брутально всё по самому высшему уровню. Машинный зал, туннели коммуникаций - всё это прорублено в скальных массах. Видимо, в местных климатических реалиях иначе просто невозможно. Машинный зал - тоже в вырубленном туннеле в скальной толще. Надоели холода и непогоды? - тогда давайте в тропические пространства! Но, увы, там к гидросооружениям не подпускают метров за 200-300. А вот эта фотка вообще чуть ли не за километр от плотины сделана: Это - крупнейшая на сегодняшний день ГЭС "Три ущелья". Само собой, это = Китай. Двадцать-два+с-половиной Гигаватта даёт это сооружение. О-бал-деть.... У меня других слов по этому поводу пока нет. Но сейчас получатся.. Ага, так вот. Я эту ГЭС-станцию не нумерую в своём списке, поскольку туда никого вообще не пускают. Никакиъ туристов с экскурсиями, никак вообще - и точка. Видел я это грандиозное сооружение только немного издали: Роскошное зрелище! Масштабно, монументально, вообще слов больше нет!... Однако, а что это такое?? Присмотритесь к предыдущей паре фоток - там же мост проглядывает, который по следам от максимального уровня воды на плотине должен оказаться под водой? Ну, сами посмотрите - вот высота моста на остров, а вот следы уровня воды в максимальную воду. Как же так?

-

Да, в некотором смысле "баян". Но что-то ничего нового и интересного в рассылках задачек не случается Типа, всё забавное и не слишком сложное мы уже порешали. Но! У меня теплится весьма и весьма неплохая затея... Но для её воплощения нужно подождать ещё совсем немного - до ноября этого года.

- 2 382 ответа

-

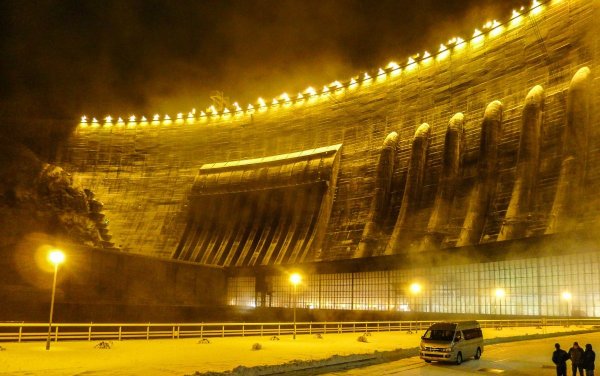

4. Саяно-Шушенская ГЭС. Был там в 2012 году, восторгов просто неописуемое количество! Огроменное сооружение! Мощь железобетонная, врезанная в окружающие скалы.. Впечатление от этого зрелища невозможно передать словами. Это надо видеть.. Особенно зимой, в вечерней темноте - махина плотины и окружающий антураж превращается в какой-то фантастический сюжет... Скажу откровенно: я фильм "Чужой" не смотрел, только отрывки. Но эта картинка очень и очень похожа не кадры из того фильма..

-

3. Волжская ГЭС. Построена в 1950-1962 годах и в то время была самой большой ГЭС в мире. Был, виде, ощущал. Эмоции по ссылке чуть выше. А вот и турбина с лопастями, которое там всё вместе и работает. Рядышком поставили меня - просто для оценки масштаба происходящих там событий..

-

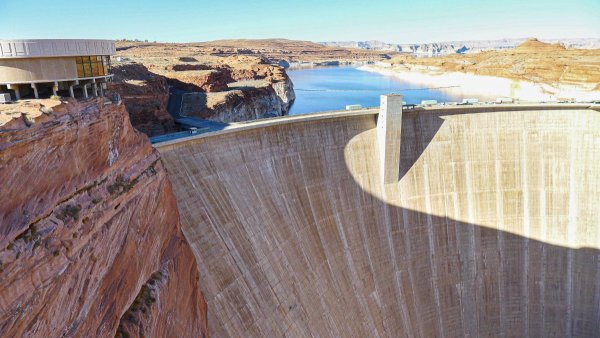

Вторая - тоже в за-Атлантическом регионе. Это - 2. Glen Canyon Dam. Уже непонятно - работает эта станция или уже нет? - Просто по причине снижения уровня воды в водохранилищах в бассейне реки Колорадо. Утверждать ничего не буду, мне это неведомо - но картинки там просто волшебные! Это верховья того самого знаменитого Гранд-Каньона: И плотина сама весьма ой как хороша!

-

А подробней будет так. Сколько гидроэлектростанций я уже осмотрел и внутри побывал? С какой стороны списка начать? Ну, наверное, географически.. С запада на восток? - подумал я, ведь "слева-направо". И что характерно, оно совпадает и по масштабу конструкций, и по количеству вырабатываемой энергии. А если кому любопытно - то список всех мощнейших ГЭС-гидроэлектростанций вот здесь по клику. Где уже пришлось побывать? Ну, например, номер-3 в списке "самых-самых", путь будет номер-1 в моём личном зачёте -> 1. Итайпу, Бразилия-Парагвай. Граница между странами проходит ровно посередине плотины. Вот она: жёлтая полоска на бетоне - это и есть граница между Бразилией и Парагваем на плотине ГЭС Игуассу. Не верите? - можете сами попробовать съездить и посмотреть что там и как. А вся конструкция гидроэлектростанции огромна просто огого-как! Слив "лишней" воды впечатляет.. Вода вообще очень сильная материя..

-

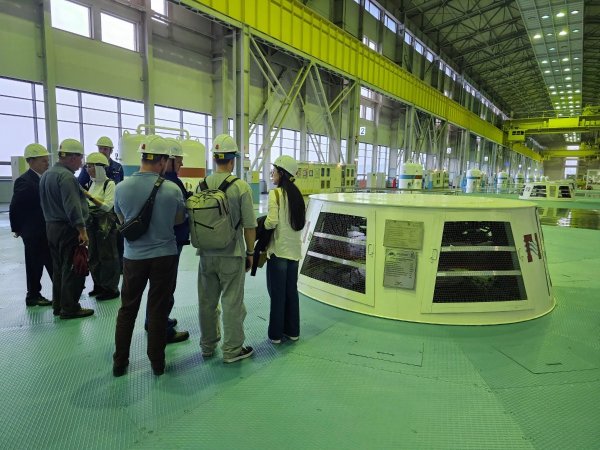

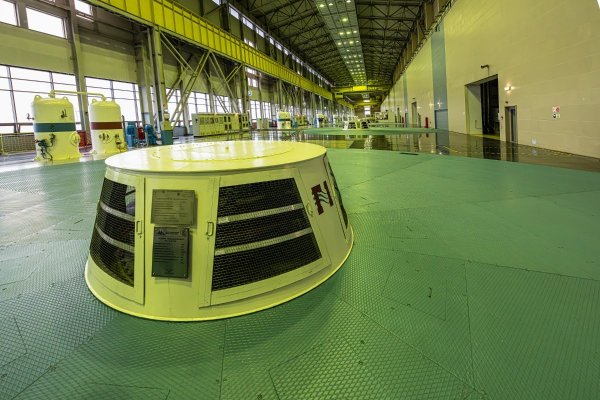

Поскольку же в предыдущей главе мы говорили об электричестве, и сколько его потребляет алюминевое производство, упомянули гидроэнергетику - то самое время перейти именно к этой теме. А именно, добро пожаловать на Богучанскую ГЭС: Вот она, красавица: Прогулка по машинному залу: Турбина и генератор номер-1. Пол под ногами немного подрагивает, что даёт некое отдалённое ощущение о тех процессах, которые происходят всего в нескольких метрах или в десятке+ метров под тобой... Да и вообще, гидроэлектростанции - это в большинстве своём уникальные и абсолютно мозгоуносные сооружения: А в завершение поездки нам ещё и обалденные картинки над Ангарой показали: А теперь обо всём этом немного подробней.

-

Мирный Атом scored 60% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

- 10 ответов

-

- конкурс

- приём работ

-

(и ещё 1 )

C тегом:

-

Все верно, вроде уже было подобное.

- 2 382 ответа

-

Yejik подписался на Kaspersky для Linux

-

Не, это у них ошибка. Правильно 588 000 тонн, а не тысяч тонн

-

А что добавили? По скриншоту уже другой адрес у вас возник.

-

- 10 ответов

-

- 1

-

-

- конкурс

- приём работ

-

(и ещё 1 )

C тегом:

-

- 10 ответов

-

- конкурс

- приём работ

-

(и ещё 1 )

C тегом:

-

Ну если техподдержка задумалась, значит все не так просто )

-

Прямая ссылка, если кто-то захочет себе заказать из Mercha: https://merch.kaspersky.ru/product/kompaktnaa-besprovodnaa-kolonka

-

зашифровали файлы exe jpg crv

jenich01 ответил jenich01 тема в Помощь в борьбе с шифровальщиками-вымогателями

зашифрованные файлы.rar Addition.txt FRST.txt Screenshot_1.rar -

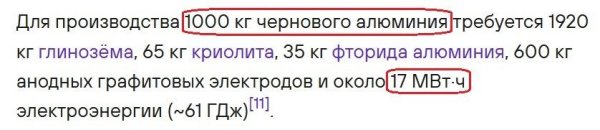

Дальше всё просто: полученный алюминий в тех самых "котлах" доставляют к "алюминиевой ванне", сливают его туда - и затем разливают в "формочки". // Тут надо объясниться, что я не эксперт в этих технологических процессах, посему могу использовать неверные термины - за что сразу приношу извинения. Вот там эти самые "ванны" с жидким алюминием: Увы, подойти ближе не получилось (туристы там не предполагаются), так что вид только издали.. Но, поверьте мне - там много жидкого алюминия (видел уже такое на Хакасском алюминиевом заводе в 2012м, но фоток нет). Затем его разливают вот в такие формочки - - которые по ленте транспортируются к укладчику в штабеля (что и есть финальная готовая продукция), а заодно они по дороге ещё и остывают до твёрдого состояния: Смотреть как "робот-рука" укладывает бруски в штабеля - на это можно медитировать бесконечно... Удивление - на экране справа от "укладчика" фотка сингапурского отеля "Marina Bay Sands" (один из моих самых любимых). "Почему Сингапур?" - удивился я. На что мне было отвечено: "Искали красивую картинку в интернете, выбрали эту". Ну, согласен. Действительно, красиво... Не поспоришь А также: основные ТТХ предприятия - на картинке. Из интересного: выпуск 588.000.000 тонн в год, на что тратится 8.300.000.000 кВт*ч электроэнергии. Несложно скалькулировать, что это составляет... 14 кВт*ч на тонну? Нет, это ерунда какая-то получается. Где-то я "три нуля" потерял. Производство алюминия требует огромного, промышленного объёма электричества! Вот, интернетопедиям я верю больше: То есть, среднего размера региональная электростанция должна 100% мощности давать для выплавки одной тонны алюминия в час! Именно по этой причине алюминий плавят только там, где электричество относительно бесплатно, или же жизненно необходимо: Китай - понятно, лидер по выработке электроэнергии, да и вообще мировой экономический лидер. Индия - тоже понятно, с гидроэнергетикой у них всё в порядке (ссылка на список стран по ГЭС-энергии здесь). С небольшим отставанием - Россия, что приятно. Эмираты - варят алюминий на весьма дешёвом катарском газе - ну и так далее. То есть, алюминий - это концентрированное электричество, его там очень и очень много... А также: прочитал лекцию по кибер-безу местному менеджменту -> И движемся дальше!

-

Sapfira scored 100% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

Итак, продолжаю. Масштабы производства поражают: длина основных цехов 1200 метров! Километр и двести метров! Неплохо так... Один цех - отливка готовой продукции (алюминивые бруски) и склад готовой продукции: Второй цех - непосредственно производство жидкого алюминия. В цеху (повторюсь) длиной километр-и-двести метров стоят в колонну вот такие агрегаты, которые называются "электролизеры", в которых и "варят" алюминий: Можно подойти поближе, открыть дверку электролизера и самостоятельно ощутить жар процесса = а там температура почти 1000°C - о как! Что и как там происходит? Если парой фраз, то очень просто. В электролизер заливают заливают электролит, который является смесью глинозёма и какой-то ещё химии (подглядываю в мировой разум: она называется "криолит"), потом туда засовывают электроды, подают очень много электричества - и в результате глинозём (коий на самом деле является просто оксидом алюминия) распадается на кислород и собственно алюминий, который в жидком виде оседает на дне электролизера. Если сложнее, то там огромное количество технологических тонкостей и инноваций. Нам даже не весь электролизер разрешили фоткать, поскольку из него торчат разные местные патентованные ноу-хау. А поскольку электролизеры жрут электричество "как голодные свиньи", то вокруг них возникает мощное магнитное поле - и нестойкие умнофоны и умночасы могут "крякнуть" в таких условиях (о чём сразу предупреждают и просят все электронные умногаджеты оставить снаружи цеха). Подтверждаю - мой фотик Сони-Альфа1 несколько раз глюковал в непосредственной близости от электролизера. У него от такого насыщенного электричества "крышу уносило". Но я всё же победил этот капризный инструмент - и фотки есть! Что дальше происходит с технологическим процессом? Жидкий алюминий по мере готовности сливают (или откачивают?) в специальные котлы, которые потом транспортируют в цех разлива по специальным формочкам.

-

Это не то что требуется. Там просто логи работы программы, типа запущенна проверка по расписанию, или зашел пользователь рут изменил настройки такие то. А мне хотелось бы посмотреть именно лог (отчет) о сканировании. То есть найдено столько то вирусов, столько то фалов удалено, столько то отправлено на карантин. Именно лог только что проведенной проверки. Возможно это называется отчет. И по вашей ссылки такого нет. На случай если не понятно хотелось бы видеть то что отображает приложение под виндовск или мак ос после завершения проверки. А то получается так что оно там что то делает, как то сканирует, а резултатов нет. Может оно там половину оси уже загнало в карантин, а я сижу и не знаю, думаю что у меня все ок.

-

Атака BadCam — перепрошивка без отключения | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

Подключенную к компьютеру веб-камеру обычно подозревают в подглядывании, но теперь ей придумали роль в традиционных кибератаках. На конференции Black Hat описали атаку BadCam, которая позволяет перепрошить камеру, а затем выполнять на компьютере, к которому она подключена, вредоносные действия. По сути это вариант давно известной атаки типа BadUSB, однако главное отличие BadCam заключается в том, что атакующим необязательно заранее готовить вредоносное устройство — они могут использовать изначально «чистую» и уже подключенную к компьютеру камеру. Еще одно неприятное новшество — атака может быть произведена полностью дистанционно. Хотя исследование провели этичные хакеры и BadCam еще не используется в реальных атаках, злоумышленникам будет несложно разобраться в ней и воспроизвести нужные действия. Поэтому организациям стоит понять механику BadCam и принять защитные меры. Возвращение BadUSB Атаку BadUSВ тоже представили на Black Hat, правда в 2014 году. Ее суть в том, что безобидное на вид устройство, например USB-накопитель, перепрограммируют, дополняя его прошивку. При подключении к компьютеру этот вредоносный гаджет «представляется» составным USB-устройством, имеющим несколько компонентов, таких как USB-накопитель, клавиатура или сетевой адаптер. Функции накопителя продолжают исправно работать, пользователь работает с флешкой как обычно. Одновременно скрытая часть прошивки, имитирующая клавиатуру, отправляет на компьютер команды, например клавиатурную комбинацию для запуска PowerShell и последующего ввода команд для загрузки из Сети вредоносных файлов или запуска туннеля к серверу атакующих. Функции BadUSB часто используют в работе современных red team, для этого обычно применяются специализированные «хакерские мультитулы» вроде Hak5 Rubber Ducky или Flipper Zero. View the full article -

Котофеечка scored 93% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

Котофеечка scored 93% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

Zinger0 присоединился к сообществу

-

кристинатасамая scored 100% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

https://support.kaspersky.ru/help/Kaspersky/Linux2.0/ru-RU/287666.htm