Активность

- Последний час

-

Помогите расшифровать данные cry lock

Mark D. Pearlstone ответил Drozdovanton тема в Помощь в борьбе с шифровальщиками-вымогателями

Порядок оформления запроса о помощи -

Dog_coin scored 100% in a quiz: Викторина «В поисках значков продуктов «Лаборатории Касперского»

-

Поздравляю!

-

Замок же не закрыт. На 1м скрине видно

- 1 ответ

-

- ksc

- политика ksc

-

(и ещё 1 )

C тегом:

- Сегодня

-

Для Chrome Screenshot Capture

-

приложите лог , как указано в теме «Порядок оформления запроса о помощи».

-

Удалял вирус полностью и через безопасный режим, как только не пытался. Самовосстанавливается эта падлюка, хз, что делать, когда удаляю вирус и перезапускаю ПК, вижу, появляются много окон типа для запуска майнера, как я понял, powershell — одно из названий окон. Скорее всего подцепил когда устанавливал WORD ругался антивирус винды. ПОМОГИТИ Не скачиваются антивирусы

-

HOUSEDause подписался на GavrikGame

-

HOUSEDause присоединился к сообществу

-

Викторина «В поисках значков продуктов «Лаборатории Касперского». Правила

animelubitel ответил Elly тема в Конкурсы и викторины

100 из 100😀 -

animelubitel scored 100% in a quiz: Викторина «В поисках значков продуктов «Лаборатории Касперского»

-

Вирус выключает все брендмауэры и не дает доступа к настрйокам сети, значок сети также отсутствует

Kavunchik ответил Kavunchik тема в Помощь в удалении вирусов

Addition and frst.rarГотово -

pay2key Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Подскажите, где их взять и как просканировать через FRST отдельно диск? Так как ОС с заражённого диска более не загружается, по этому все манипуляции воспроизводились на отдельной чистой ОС без подключения к интернету. -

Помощь в расшифровке файлов

safety ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Добавьте, пожалуйста, отчет о сканировании KVRT, а так же, логи FRST из зашифрованной системы. -

Помощь в расшифровке файлов

Владислав Эпштейн ответил Владислав Эпштейн тема в Помощь в борьбе с шифровальщиками-вымогателями

Текст вымогателей и образцы зашифрованных файлов прилагаю. HowToRestoreFiles.rar НаборЗашифрованных Файлов.rar -

Правила UEBA в KUMA SIEM | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

Современные злоумышленники всеми силами пытаются выдать свою активность за какие-либо нормальные процессы. Они используют легитимные инструменты, организовывают связь между зловредом и серверами управления через публичные сервисы, маскируют запуск вредоносного кода под действия пользователя. С точки зрения традиционных защитных решений такая активность практически незаметна. Однако если анализировать поведение конкретных пользователей или, например, служебных учетных записей, то можно выявить определенные аномалии. Именно в этом и заключается метод выявления киберугроз под названием UEBA — User and Entity Behavior Analytics (поведенческий анализ пользователей и сущностей). И именно он реализован в последней версии нашей SIEM-системы Kaspersky Unified Monitoring and Analysis Platform. Как работает UEBA в рамках SIEM Согласно определению, UEBA, или «поведенческий анализ пользователей и сущностей», это технология выявления киберугроз, основанная на анализе поведения пользователей, а также устройств, приложений и иных объектов в информационной системе. В принципе, такая технология может работать в рамках любого защитного решения, однако, на наш взгляд, наиболее эффективно ее использование на уровне SIEM-платформы. Используя машинное обучение для установления «нормального поведения» пользователя или объекта (машины, сервиса и так далее), SIEM-система, оснащенная правилами детектирования UEBA, может анализировать отклонения от типичного поведения. Это, в свою очередь, позволит своевременно обнаруживать APT, целевые атаки и инсайдерские угрозы. Именно поэтому мы оснастили нашу SIEM-систему KUMA пакетом правил UEBA, предназначенным для комплексного выявления аномалий в процессах аутентификации, в сетевой активности и при запуске процессов на рабочих станциях и серверах, работающих под управлением Windows. Это позволило сделать систему умнее в плане выявления новых атак, которые сложно обнаружить с помощью обычных правил корреляции, сигнатур или индикаторов компрометации. Каждое правило в пакете правил UEBA основано на профилировании поведения пользователей и объектов. Сами правила делятся на два типа. Статистические правила, которые рассчитываются с использованием межквартильного размаха для выявления аномалий на основе данных о текущем поведении. Правила на основе исторических данных, которые фиксируют отклонения от нормального поведения, определяемого путем анализа опыта предыдущей работы учетной записи или объекта. При обнаружении отклонений от исторических норм или статистических ожиданий происходит генерация алертов, а также повышается риск-оценка соответствующего объекта (пользователя или хоста). О том, каким образом наше SIEM-решение использует ИИ для риск-оценки объектов, можно прочитать в одной из прошлых статей. View the full article -

Вторжения + торможения + заметное падение fps

Sandor ответил Salieri тема в Помощь в удалении вирусов

Об этом, пожалуйста, подробнее. Можно скриншотами. И есть просьба: постарайтесь не бросать свои темы, а доводить их до конца, когда об этом скажет консультант. -

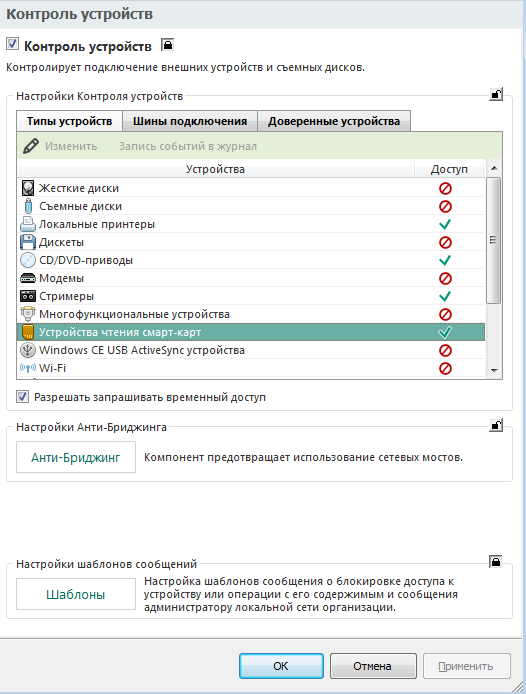

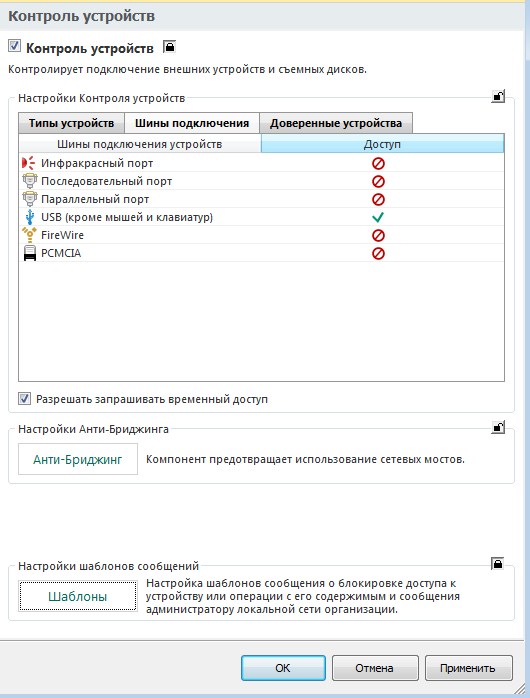

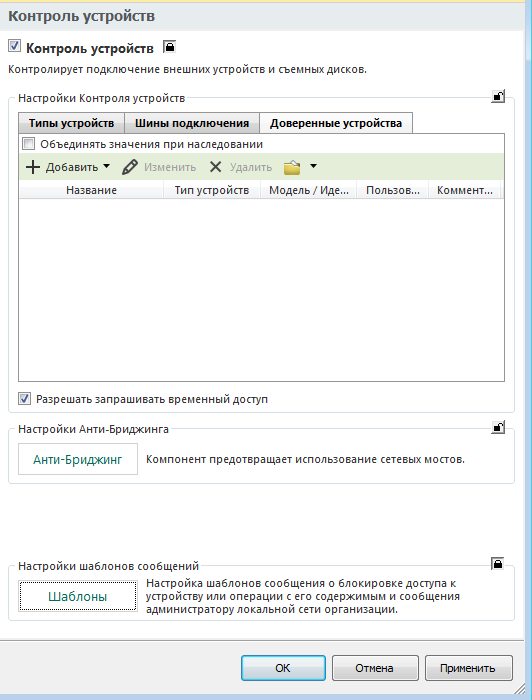

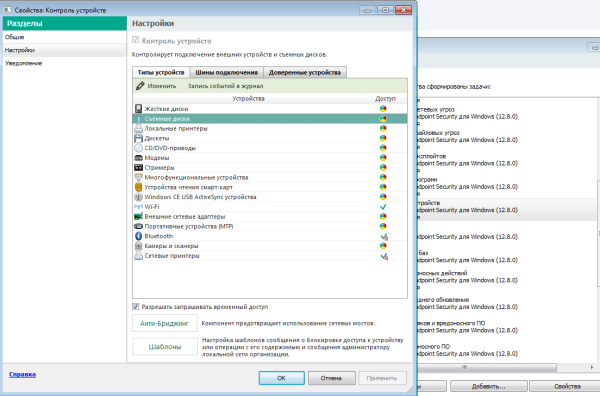

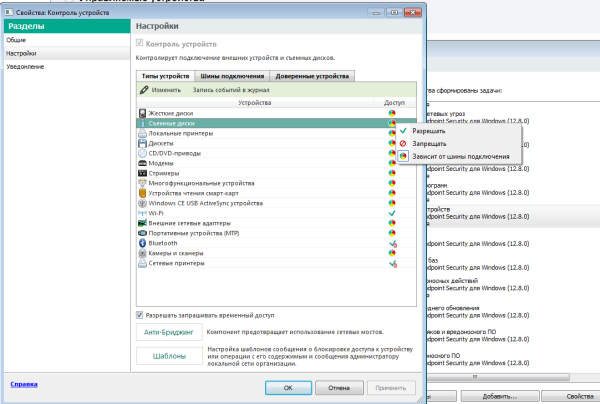

Доброго! На рабочих станция с установленным KES 11.8.0.384 и 12.3.0.493 накатанаполитика контроля устройств (съемные диски - запрещать) см. скрины. Все работало прекрасно, но в определенный момент обнаружилось, что съемные диски работают!!! Политика применяется - все хорошо. Если зайти локально на рабочую станцию через KSC , что в политике вместо запрета стоит в зависимости от шины подключения см. скрин 4. Если ручками поменять - все работает. Кто сталкивался? И почему это могло произойти... KSC 14

- 1 ответ

-

- ksc

- политика ksc

-

(и ещё 1 )

C тегом:

-

Вторжения + торможения + заметное падение fps

Salieri ответил Salieri тема в Помощь в удалении вирусов

Fixlog.txt -

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

safety ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

Сделайте, пожалуйста, на этом ПК проверку в KVRT, посмотрим что он найдет А вот это что за объект? <Event3 Action="Detect" Time="133990377385256722" Object="C:\Users\Admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\e1e61bd68be91d6b1f6a222e4c3c896b.exe" Info="HEUR:Trojan.Win32.Generic" /> пробуйте извлечь его из карантина, после восстановления переименовать в e1e61bd68be91d6b1f6a222e4c3c896b.Vexe чтобы он не запустился, заархивировать с паролем virus, загрузить архив так же в облако и дать ссылке. Затем этот файл можно удалить report_2025.08.07_19.50.42.klr.rar -

Morgensternus присоединился к сообществу

-

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

safety ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

Этот файл добавьте в архив с паролем virus, архив загрузите на облачный диск, и дайте ссылку на скачивание здесь. Возможно это файл шифровальщика или как то связан с атакой. 2025-08-06 18:12 - 2025-08-06 18:12 - 001115136 _____ (xDedic INC.) C:\Windows\xDLS.exe --------- Возможно, что запуск шифрования сервера был по сети именно с этого ПК, наверняка серверные диски были подключены как сетевые шары к этому ПК, потому и нет следов запуска на сервере, и затронуты только дополнительные диски. Это не шифровальщик, но аозможно бэкдор и он активен, в автозапуске. R2 xDLService; C:\Windows\xDLS.exe [1115136 2025-08-06] (xDedic INC.) [Файл не подписан] https://www.virustotal.com/gui/file/d00cfb07692ea3d0533f082a14295f7e18383420c2a940a024030c8bad67fb3a -

Владислав Эпштейн подписался на Помощь в расшифровке файлов

-

pay2key Помощь в расшифровке файлов

Владислав Эпштейн опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Доброго дня, обнаружен троян шифровальщик, расширения файлов - xxpfz2h Текст вымогателей найден отдельно, сам шифровальщик был удалён KVRT Имеются только названия угроз: Trojan-Ransom.Win32.Mimic.av - HEUR:Backdoor.MSIL.Crysan.gen Просканировать систему не представляется возможным через программу которая приложена в правилах. Сканирование через KVRT осуществлял из под безопасного режима без сетевых драйверов и заражённый диск подключался через отдельный HDD хаб. Образцы зашифрованных файлов имеются, как и текстовый документ вымогателей Посоветуйте пожалуйста о дальнейших действиях -

Помогите расшифровать данные cry lock

Drozdovanton ответил Drozdovanton тема в Помощь в борьбе с шифровальщиками-вымогателями

Вот смог вобрать в архив пример файлов Зашифрованно.rar -

Drozdovanton подписался на Помогите расшифровать данные cry lock

-

Помогите расшифровать данные cry lock

Drozdovanton опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Помогите пожалуйста расшифровать данные, прикрепить данные не могу так как ограничение по расширению файлов -

Drozdovanton присоединился к сообществу

-

Владислав Эпштейн присоединился к сообществу

-

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

kaje_14 ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

оО забыл прикрепить, вот FRST.txt -

Вирус выключает все брендмауэры и не дает доступа к настрйокам сети, значок сети также отсутствует

thyrex ответил Kavunchik тема в Помощь в удалении вирусов

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе. Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе. 1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением. 2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files. 3. Нажмите кнопку Scan (Сканировать). 4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа. 5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt). 6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообщению. -

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

thyrex ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

FRST.txt не прислали -

А чем системные ножницы не устраивают? Win + Shift + S. Сразу в папку сохраняют. Все как вам нужно.

-

Проверьте ЛС.