Активность

- Последний час

-

- 2 ответа

-

- камчатка

- путешествие касперского

-

(и ещё 1 )

C тегом:

-

- 2 ответа

-

- камчатка

- путешествие касперского

-

(и ещё 1 )

C тегом:

-

- 2 ответа

-

- камчатка

- путешествие касперского

-

(и ещё 1 )

C тегом:

-

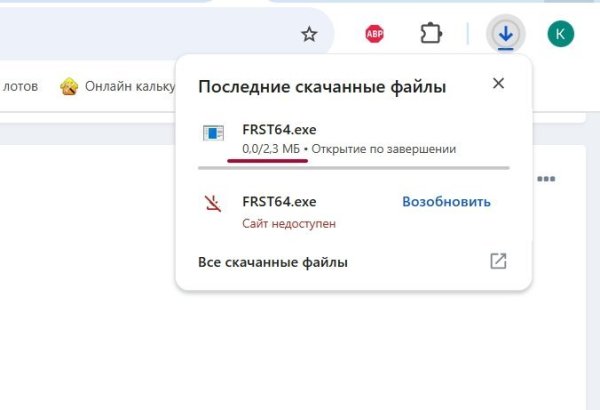

не могу скачать - сайт не открывается, с зеркала не качается может с интернетом проблемы... попробую позже,

-

Отлично! Если проблема решена, в завершение: 1. Переименуйте FRST.exe (или FRST64.exe) в uninstall.exe и запустите. Компьютер перезагрузится. Остальные утилиты лечения и папки можно просто удалить. 2. Загрузите SecurityCheck by glax24 & Severnyj, сохраните утилиту на Рабочем столе и извлеките из архива.Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратораЕсли увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работуДождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txtЕсли Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txtПрикрепите этот файл к своему следующему сообщению.

-

- 2 ответа

-

- алтай

- путешествие

-

(и ещё 1 )

C тегом:

-

Твики реестров применились без ошибок

-

pay2key Файлы зашифрованы с расширением .ech8e после оригинального

Михаил Опр ответил Михаил Опр тема в Помощь в борьбе с шифровальщиками-вымогателями

Fixlog.txt Quarantine.rar -

Понятно. Здесь проделайте завершающие шаги: 1. Переименуйте FRST.exe (или FRST64.exe) в uninstall.exe и запустите. Компьютер перезагрузится. Остальные утилиты лечения и папки можно просто удалить. 2. Загрузите SecurityCheck by glax24 & Severnyj, сохраните утилиту на Рабочем столе и извлеките из архива.Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратораЕсли увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работуДождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txtЕсли Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txtПрикрепите этот файл к своему следующему сообщению.

-

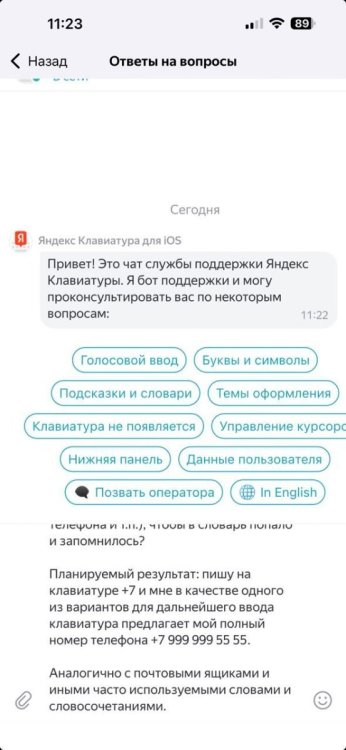

Яндекс клавиатура: ручное добавление своих слов в словарь на iOs

Mrak ответил Mrak тема в Компьютерная помощь

Покажи на скриншоте, пожалуйста. У меня нет кнопки "помощь". Нашёл кнопку. Но отправить сообщение с помощью яндекс клавиатуры нельзя. Кнопки нет))) Оригинально!- 2 ответа

-

- ios

- яндекс.клавиатура

-

(и ещё 2 )

C тегом:

-

pay2key Файлы зашифрованы с расширением .ech8e после оригинального

safety ответил Михаил Опр тема в Помощь в борьбе с шифровальщиками-вымогателями

По очистке системы: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM-x32\...\Run: [] => [X] IFEO\agntsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\AutodeskDesktopApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\axlbridge.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bedbh.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\benetns.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\bengien.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\beserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CompatTelRunner.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\CoreSync.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Creative Cloud.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbeng50.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\dbsnmp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\encsvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\EnterpriseClient.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbguard.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fbserver.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdhost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\fdlauncher.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\httpd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\isqlplussvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\java.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\logoff.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msaccess.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\MsDtSrvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\msftesql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mspub.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopqos.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mydesktopservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-nt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld-opt.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\mysqld.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\node.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocautoupds.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocomm.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\ocssd.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\oracle.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\perfmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\pvlsvr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\python.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBDBMgrN.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBIDPService.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\qbupdate.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW32.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\QBW64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineElevatedCfg.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RaccineSettings.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Raccine_x86.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\RAgui.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\raw_agent_svc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchApp.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchIndexer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SearchProtocolHost.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\shutdown.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\SimplyConnectionManager.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqbcoreservice.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sql.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlagent.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlbrowser.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlmangr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlservr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\sqlwriter.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Ssms.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\Sysmon64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskkill.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tasklist.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\taskmgr.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tbirdconfig.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\TeamViewer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\TeamViewer_Service.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tomcat6.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tv_w32.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\tv_x64.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\VeeamDeploymentSvc.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vsnapvss.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\vxmon.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wdswfsafe.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wpython.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsa_service.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wsqmcons.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServer.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\wxServerView.exe: [Debugger] C:\Windows\System32\Systray.exe IFEO\xfssvccon.exe: [Debugger] C:\Windows\System32\Systray.exe Startup: C:\Users\АндрееваАЛ\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Source.vbs [2025-09-26] () [Файл не подписан] Startup: C:\Users\АндрееваАЛ\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\TypeId.vbs [2025-09-26] () [Файл не подписан] 2025-09-29 12:29 - 2025-09-29 12:34 - 000000000 ____D C:\temp 2025-09-29 12:35 - 2024-08-11 18:44 - 000000000 __SHD C:\Users\АндрееваАЛ\AppData\Local\4A711455-DEA9-6E87-5C5D-D9F261DFA47C Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Папку C:\FRST\Quarantine заархивируйте с паролем virus, архив загрузите на облачный диск и дайте ссылку на скачивание в вашем сообщении. -

Да. Я понял. Имеется ввиду полное удаление данных с дисков ноутбука (DBAN), создание образа виндовс на новой флешке с этого пк, т.к. он (надеюсь) чистый.

-

Только учтите, скрипт был написан конкретно для этого ПК на основании логов и для другого не подойдёт.

- Сегодня

-

pay2key Файлы зашифрованы с расширением .ech8e после оригинального

Михаил Опр опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Зашифровались файлы на компьютере и некоторых общих папках в сети. Расширение добавилось после оригинального .ech8e. Можно что-то сделать? Addition.txt FRST.txt Virus.rar -

Понял, благодарю. Попробую оживить ноутбук с помощью этого пк. Всего доброго.

-

Больше по логам придраться не к чему.

-

Скрипт отработал успешно. Вы не ответили:

-

Доброе утро, присылаю логFixlog.txt

-

Михаил Опр присоединился к сообществу

-

Удалось со второй попытки. Fixlog.txt

-

На удалении временных файлов яндекса программа встала. В диспетчере задач висит непонятный exe. При попытке закрыть этот exe. Выходит сообщение "отказано в доступе"

-

mimic/n3wwv43 ransomware Шифровальщик поработал над компьютером бухгалтера

safety ответил tr3ton51 тема в Помощь в борьбе с шифровальщиками-вымогателями

Первый скрипт нормально выполнился и очистил систему, так что при повторном выполнении уже ничего не найдено в системе. "HKLM\Software\Microsoft\Windows\CurrentVersion\Run\\xgame" => не найдено "HKLM\Software\Microsoft\Windows\CurrentVersion\Run\\xgame.exe" => не найдено по зашифрованным файлам: К сожалению без приватного ключа расшифровать их невозможно. На нашей стороне остается только публичный ключ session.tmp, который использовался для получение симметричного ключа шифрования по Диффи-Хелману. Для получения симметричного ключа шифрования необходим соответствующий ключу sessiom.tmp приватный ключ. -

Яндекс клавиатура: ручное добавление своих слов в словарь на iOs

sputnikk ответил Mrak тема в Компьютерная помощь

Спроси в тп. ТП Яндекса отвечает быстро. На клавиатуре Шестерёнка-Помощь.- 2 ответа

-

- 1

-

-

- ios

- яндекс.клавиатура

-

(и ещё 2 )

C тегом:

-

mimic/n3wwv43 ransomware Шифровальщик поработал над компьютером бухгалтера

tr3ton51 ответил tr3ton51 тема в Помощь в борьбе с шифровальщиками-вымогателями

запустил еще разAddition.txt Fixlog.txt FRST.txt -

Возможно, что сплайсинг был связан с работой VPN, так понимаю что переустановили VPN. из лога выполнения скрипта: (!) Обнаружен сплайсинг в функции: C:\WINDOWS\SYSTEM32\CRYPT32.DLL!CertComparePublicKeyInfo ----------- по логу FRST, копирую текст инструкции здесь: 1. Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе. Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. x64. 2. Запустите утилиту и нажмите "Да" в появившемся уведомлении о том, что вы используете утилиту на свой страх и риск. 3. Нажмите на кнопку Сканировать (Scan) После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt в той же папке, откуда была запущена программа. Прикрепите полученные логи в теме, где вам оказывают помощь

-

Друзья! Мы приготовили для вас кибервикторину по одному из самых вдохновляющих разделов нашего форума - «Kaspersky On The Road Again». Это личный раздел Евгения Касперского, где он делится впечатлениями из поездок по всему миру, публикует захватывающие фотографии, видео, интеллектуальные задачки (математические и не только) и вдохновляющие истории. И у нас есть отличный повод - у Евгения Касперского недавно был день рождения! И знаете, лучший подарок - ваше внимание к его увлекательным постам, фотографиям и историям! Заходите в раздел «Kaspersky On The Road Again», читайте, участвуйте в обсуждениях, ставьте лайки 💚 на понравившиеся публикации. И пусть наше внимание вдохновляет Евгения Касперского на новые маршруты и открытия! И да, это только начало - мы готовим серию викторин по личному разделу Евгения Касперского «Kaspersky On The Road Again», следите за его обновлениями - впереди много интересного! Удачи в киберпутешествии! НАГРАЖДЕНИЕ Без ошибок — 1500 баллов Одна ошибка — 1000 баллов Две ошибки — 500 баллов Баллами можно оплатить лицензии и сувениры в магазине Клуба. ПРАВИЛА ПРОВЕДЕНИЯ Викторина проводится до 20:00 12 октября 2025 года (время московское). Ответы на вопросы викторины следует искать в разделе форума «Kaspersky On The Road Again» (включая подфорум раздела). Правильные ответы будут опубликованы не позднее 10 дней с момента окончания викторины. Публичное обсуждение вопросов и ответов викторины запрещено. Итоги будут подведены в течение десяти дней с момента публикации правильных ответов. Баллы будут начислены в течение двадцати дней с момента опубликования итогов викторины. Все вопросы, связанные с корректностью проведения викторины, необходимо отправлять пользователям @zell и @alexandra (пользователя @Elly включать в копию адресатов) через систему личных сообщений с подробным описанием ситуации. Ответ будет дан коллегиальным решением организаторов викторины и дальнейшего обсуждения не предполагает. Вопросы по начислению баллов направлять пользователю @Elly через систему личных сообщений. Вопросы по викторине принимаются только через личные сообщения в течение срока проведения викторины и не позднее трёх дней после публикации ответов (время московское). Ответы направляются представителем от организаторов викторины через личные сообщения в рамках созданной переписки. Администрация, официально уведомив, может в любой момент внести изменения в правила викторины, перезапустить или вовсе прекратить её проведение, а также отказать участнику в получении приза, применить иные меры (вплоть до блокировки аккаунта) в случае выявления фактов его недобросовестного участия в ней и/или нарушения правил викторины, передачи ответов на викторину иным участникам. При ответе на вопросы викторины запрещается использовать анонимайзеры и другие технические средства для намеренного сокрытия реального IP-адреса. Вопросы по начислению баллов, принимаются в течение 30 дней с момента подведения итогов викторины. Викторина является собственностью клуба «Лаборатории Касперского», её использование на сторонних ресурсах без разрешения администрации клуба запрещено. Участие в викторине означает безоговорочное согласие с настоящими правилами. Для перехода к вопросам викторины нажмите ЗДЕСЬ.