Активность

- Последний час

-

Итак, затем породу отвозят на обработку, где она проходит несколько этапов обогащения - рассказывал и показывал весь процесс по следам поездки на комбинат НордГолда в 2018м. Да и времени особо на производственные цеха не оставалось. Посему нам показали только завершение процесса - отлив слитков золота 900й пробы (а на дальнейшую очистку и доводку до стандартов их отправляют куда-то дальше). Полилось золотишко... Готовая продукция остывает: И ещё брусочек: Вот так выглядит готовая продукция предприятия: Тяжёленький! А пустую породу сваливают в отвалы, которые формируют весьма колоритный пейщаж вокруг всего предприятия:

-

Umnik подписался на Max (мессенджер)

-

Это не статья. Это выхлоп ИИ, которая не понимает, что это такое. Мусор это, в общем.

-

Итак, процесс золотодобычи начинается с подрыва очередной рудной площадки. Вон там сейчас бабахнет: Поскольку всё это происходит в километре+ от нас, то столбы взрывов появляются совершенно бесшумно: Ну а потом уже приходит звук "ба-ба-бабах!!!" Примерно вот так: // Увы, подрыв мы на видео почему-то не сняли...

-

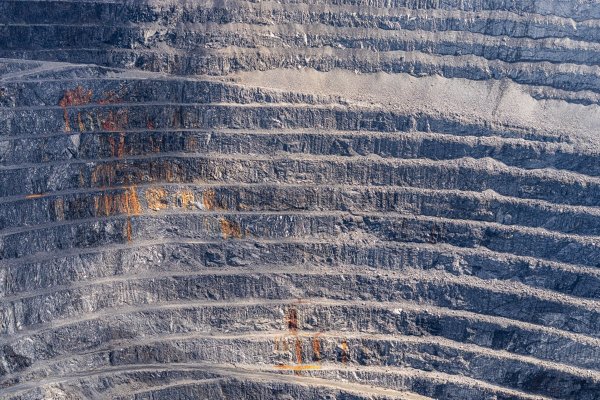

Итак, идём смотреть своими глазами: Впечатляет... Добыча ведётся слоями: подрывают очередной участок (дробят руду) - и затем вывозят её на обработку большегрузными самосвалами. И так по кругу, потом ярусом ниже (или как правильно технически называются эти "ступеньки" в карьере?) - и так далее, далее и далее. И в разных местах: А вот такими самосвальчиками тащат добытую руду наверх в цеха обогащения и переработки. Однако, если подсчитать по предыдущим фоткам, то в карьере более 20 уровней - то есть, каждая "ступенька" высотой около 40м! - и можно делать выводы о размерах техники в карьере.. Да, она весьма размерная - Например, вот такая: Огромнейшая штука! Конкретно этот самосвал имеет грузоподъёмность вроде как 240 тонн! // мне всегда было интересно - почём в ближайшем шиномонтаже будет стоить бортировка колеса? А площадка, на которой стоит кабина водителя, называется по-корабельному: "палуба". Но я об это рассказывал ещё во время визита на завод БелАЗ.

-

Если говорить о размерах карьера, то они таковы. Это практически правильный конус глубиной 880 метров, что (повторюсь) делает его вторым в списке самых глубоких горнодобывающих чемпионов после Бингем-Каньона (1200м). Однако, как утверждает руководство карьера, ещё несколько лет добычи - и наш каньон станет самым глубоким в мире. Если, конечно, его не обгонит чилийский каньон Чукикамата (850м) // который разные интернето-педии считают вторым в мире, поскольку ничего не знают о российском карьере "Восточный". А ширина карьера "от края до края" - примерно 1800м. Вот такая мощнейшая дыра в земле... Да и по разным другим параметрам данный карьер является чемпионом и аж четыре раза входит в книгу рекордов России (чем здесь весьма гордятся - и имеют на это полное право).

- Сегодня

-

Уже много раз говорил про это, но ещё раз повторю: практически все индустриальные объекты - карьеры и шахты, электростанции и заводы, грузовики и пароходы - всё уже насквозь пропитано и со всех сторон обложено самыми разными кибер-технологиями. Горнодобывающие предприятия, само собой, не исключение. Единственное неоцифрованное производство, которое я видел за последние лет десять - это производство кокосового масла на каком-то острове в Фиджи (рассказывал про это вон там). А поскольку всё чаще за приставкой "кибер-" следует, увы, продолжение "-инцидент", то сочетание "кибер+безопасность" становится всё более и более востребованным. И на индустриальных объектах в том числе. Именно по этой причине мы с самыми разными индустриальными компаниями сотрудничаем всё более плотно, а подобное партнёрство с годами становится всё более доверенным - и всё чаще нас приглашают просто в гости посмотреть как там всё на самом деле работает. Это и была главная задача поездки в Красноярск: продемонстрировать уважение к нашим заказчикам, а заодно потешить своё любопытство. Ведь это же очень и очень интересно - посмотреть как на самом деле устроен этот мир! И поглядеть не на экране телевизора, сидя в офисе или дома на диване, а лично и вживую. С первого ряда партера, так сказать. Всего за три дня удалось побывать аж на пяти объектах, и первым был карьер "Восточный", где добывает золото компания "Полюс". А поскольку этот карьер является одним из самых глубоких в мире (вернее - вторым по глубине после американского Бингем Каньон) - то было вдвойне интересно посмотреть на это рукотворное чудо своими глазами. А вот так карьер выглядит с высоты: Впечатляющая конструкция!

-

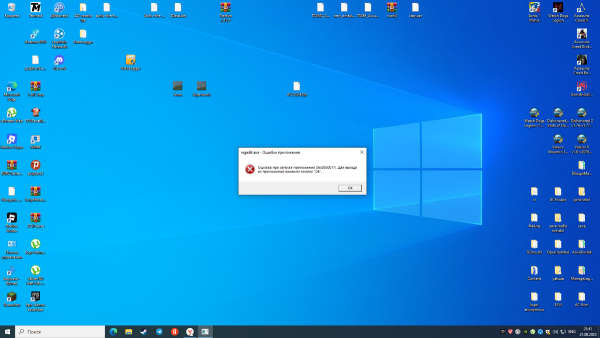

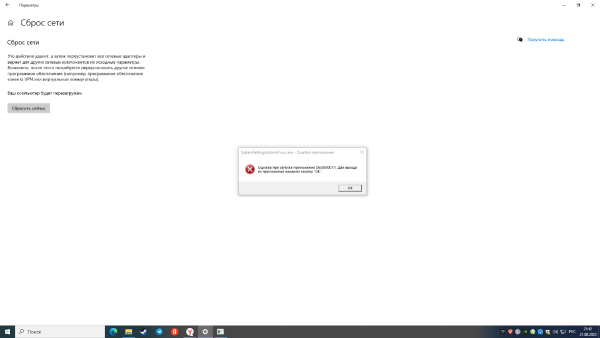

"regedit" при запуске выдает ошибку "0xc0000017" также и при "Сброс сети"

Rex-fdf654 ответил Rex-fdf654 тема в Помощь в удалении вирусов

CollectionLog-2025.08.21-22.19.zip Правильно ли я понимаю, что вы имеете в виду этот файл? -

Поздравляю!

-

"regedit" при запуске выдает ошибку "0xc0000017" также и при "Сброс сети"

Mark D. Pearlstone ответил Rex-fdf654 тема в Помощь в удалении вирусов

Порядок оформления запроса о помощи -

"regedit" при запуске выдает ошибку "0xc0000017" также и при "Сброс сети"

Rex-fdf654 опубликовал тема в Помощь в удалении вирусов

-

Rex-fdf654 присоединился к сообществу

-

[РЕШЕНО] черезмерный расход трафика, зависание системы

safety ответил Илья X-trail тема в Помощь в удалении вирусов

Мы были рады Вам помочь! Надеемся, что Вы остались довольны результатом. На нашем форуме также можно получить компьютерную помощь, помощь по продуктам "Лаборатории Касперкого", обсудить технологии и технику, заказать эксклюзивную сувенирную продукцию "Лаборатории Касперского" бесплатно! Форумчане ежегодно путешествуют. В числе приглашенных в Турцию, Армению, Сочи, Камбоджу можете быть и Вы! Будем рады видеть Вас в наших рядах! Всегда ваш, клуб "Лаборатории Касперского". -

[РЕШЕНО] черезмерный расход трафика, зависание системы

Илья X-trail ответил Илья X-trail тема в Помощь в удалении вирусов

спасибо большое за помощь. думаю мой запрос решенный. дальше буду администратора трясти. -

Alyssun28 scored 53% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

- 2 380 ответов

-

Фишинг для пользователей Ledger | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

До недавнего времени злоумышленники в основном интересовались криптокошельками исключительно домашних пользователей. Однако, по всей видимости, бизнес все чаще стал использовать криптовалюту — теперь злоумышленники пытаются добраться и до кошельков организаций. За примерами далеко ходить не надо. Недавно исследованный коллегами зловред Efimer, рассылаемый организациям, умеет подменять адреса криптокошельков в буфере обмена. В России организации не имеют права рассчитываться криптовалютой, но, тем не менее, некоторые используют ее в качестве инвестиций. Поэтому функциональность, связанная с криптокошельками, появилась даже в зловредах, используемых в атаках исключительно на российские организации. Вредоносное ПО семейства Pure, например, не только подменяет адреса в буфере, но также охотится и за учетными данными программных криптокошельков. Поэтому мы не очень удивились, когда увидели и криптовалютный фишинг, направленный не только на домашних, но и на корпоративных пользователей. Чему мы удивились, так это легенде и, в целом, качеству этого фишинга. Фишинговая схема Сама по себе схема нацелена на пользователей аппаратных криптокошельков Ledger: Nano X и Nano S Plus. Злоумышленники рассылают фишинговое письмо, в котором многословно извиняются за допущенный промах — якобы из-за технического недочета сегменты приватного ключа от криптокошелька были переданы на сервер Ledger. И он в общем-то был очень хорошо защищен и зашифрован, но вот команда обнаружила очень сложную утечку, в ходе которой атакующие эксфильтрировали фрагменты ключей и при помощи крайне продвинутых методов расшифровали их и реконструировали часть ключей, что привело к краже криптоактивов. И чтобы через эту уязвимость не взломали еще и ваш криптокошелек, авторы письма рекомендуют немедленно обновить микропрошивку устройства. Фишинговое предупреждение о необходимости обновления микропрошивки View the full article -

[РЕШЕНО] черезмерный расход трафика, зависание системы

safety ответил Илья X-trail тема в Помощь в удалении вирусов

Это вопрос к вашему администратору: что у вас с политиками, почему не установлен антивирус, отключен (возможно частично) фаерволл, и отключен защита Дефендера. По трафику: на скрине скорее всего указан общий сетевой трафик, т.е. с учетом внутреннего трафика по локальной сети. Пару раз качнули/скопировали что-то по сети через Total commander вот вам и будет несколько десятков Гб. По браузерам вполне возможно что столько загружается из внешней сети за месяц. система и SMB: скорее всего внутренний трафик. -

[РЕШЕНО] черезмерный расход трафика, зависание системы

Илья X-trail ответил Илья X-trail тема в Помощь в удалении вирусов

вот лог: вопрос: с политиками которые FSS показал, что то делать надо? обновление сделаю, спасибо. вот еще скрин расхода данных. total comander я уже удалил, на всякий случай. 2025-08-21_14-24-58_log.txt -

[РЕШЕНО] черезмерный расход трафика, зависание системы

safety ответил Илья X-trail тема в Помощь в удалении вирусов

chkdsk не обнаружил ошибок в файловой системе. По очистке системы (вредоносных файлов не обнаружено). Выполните скрипт очистки в uVS Выполните в uVS скрипт из буфера обмена. ЗАпускаем start,exe от имени Администратора (если не запущен) текущий пользователь, Копируем скрипт ниже из браузера в буфер обмена. Закрываем браузер. В главном меню uVS выбираем: "Скрипт - выполнить скрипт из буфера обмена" Скрипт автоматически очистит систему и завершит работу с перезагрузкой системы. ;uVS v5.0v x64 [http://dsrt.dyndns.org:8888] ;Target OS: NTv10.0 v400c OFFSGNSAVE ;------------------------autoscript--------------------------- delref HTTP://WWW.BING.COM/SEARCH?Q={SEARCHTERMS}&SRC=IE-SEARCHBOX&FORM=IESR02 delall %Sys32%\TASKS\CCLEANER UPDATE delall %SystemDrive%\PROGRAM FILES\CCLEANER\CCUPDATE.EXE apply deltmp delref {E984D939-0E00-4DD9-AC3A-7ACA04745521}\[CLSID] delref {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B}\[CLSID] delref {166B1BCA-3F9C-11CF-8075-444553540000}\[CLSID] delref {233C1507-6A77-46A4-9443-F871F945D258}\[CLSID] delref {4063BE15-3B08-470D-A0D5-B37161CFFD69}\[CLSID] delref {8AD9C840-044E-11D1-B3E9-00805F499D93}\[CLSID] delref {CA8A9780-280D-11CF-A24D-444553540000}\[CLSID] delref {CFCDAA03-8BE4-11CF-B84B-0020AFBBCCFA}\[CLSID] delref {D27CDB6E-AE6D-11CF-96B8-444553540000}\[CLSID] delref {1FBA04EE-3024-11D2-8F1F-0000F87ABD16}\[CLSID] delref {0F8604A5-4ECE-4DE1-BA7D-CF10F8AA4F48}\[CLSID] delref {E6FB5E20-DE35-11CF-9C87-00AA005127ED}\[CLSID] delref %Sys32%\DRIVERS\VMBUSR.SYS delref %Sys32%\DRIVERS\UMDF\USBCCIDDRIVER.DLL delref {F78FD16B-3DA7-4935-82E9-B82D9C1ED0AE}\[CLSID] delref %Sys32%\DRIVERS\HDAUDADDSERVICE.SYS delref %Sys32%\DRIVERS\VBAUDIO_CABLE64_WIN7.SYS delref %SystemDrive%\USERS\ПОЛЬЗОВАТЕЛЬ\APPDATA\LOCAL\MOZILLA FIREFOX\BROWSER\FEATURES\FORMAUTOFILL@MOZILLA.ORG.XPI delref %SystemDrive%\USERS\ПОЛЬЗОВАТЕЛЬ\APPDATA\LOCAL\MOZILLA FIREFOX\BROWSER\FEATURES\PICTUREINPICTURE@MOZILLA.ORG.XPI delref %SystemDrive%\USERS\ПОЛЬЗОВАТЕЛЬ\APPDATA\LOCAL\MOZILLA FIREFOX\BROWSER\FEATURES\SCREENSHOTS@MOZILLA.ORG.XPI delref %SystemDrive%\USERS\ПОЛЬЗОВАТЕЛЬ\APPDATA\LOCAL\MOZILLA FIREFOX\BROWSER\FEATURES\WEBCOMPAT-REPORTER@MOZILLA.ORG.XPI delref %SystemDrive%\USERS\ПОЛЬЗОВАТЕЛЬ\APPDATA\LOCAL\MOZILLA FIREFOX\BROWSER\FEATURES\WEBCOMPAT@MOZILLA.ORG.XPI delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\113.0.1774.35\RESOURCES\WEB_STORE\ИНТЕРНЕТ-МАГАЗИН delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.68\RESOURCES\EDGE_CLIPBOARD\MICROSOFT CLIPBOARD EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.68\RESOURCES\MEDIA_INTERNALS_SERVICES\MEDIA INTERNALS SERVICES EXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.68\RESOURCES\EDGE_COLLECTIONS\EDGE COLLECTIONS delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.68\RESOURCES\MICROSOFT_WEB_STORE\MICROSOFT STORE delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.68\RESOURCES\EDGE_FEEDBACK\EDGE FEEDBACK delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.68\RESOURCES\MICROSOFT_VOICES\MICROSOFT VOICES delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.68\RESOURCES\CRYPTOTOKEN\CRYPTOTOKENEXTENSION delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\89.0.774.68\RESOURCES\EDGE_PDF\MICROSOFT EDGE PDF VIEWER delref %SystemDrive%\PROGRAM FILES (X86)\MICROSOFT\EDGE\APPLICATION\100.0.1185.50\RESOURCES\WEBRTC_INTERNALS\WEBRTC INTERNALS EXTENSION ;------------------------------------------------------------- restart После перезагрузки системы: Добавьте файл дата_времяlog.txt из папки откуда запускали uVS Поставьте антивирусный продукт класса Internet Security, сможете настроить правила для регулирования выхода приложений в Интернет. Если у вас есть администратор, посоветуйтесь с ним, что вам разрешено установить в вашей системе. Заодно и трафик сможете контролировать. Судя по логам FSS в вашей сети действуют определенные политики, которые отключают фаервол. Firewall Disabled Policy: ================== [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile] "EnableFirewall"=DWORD:0 Так же, через политики, отключен антивирус. Windows Defender Disabled Policy: ========================== [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender] "DisableAntiSpyware"=DWORD:1 По обновлению ПО: Microsoft Visual C++ 2015-2022 Redistributable (x86) - 14.31.31103 v.14.31.31103.0 Внимание! Скачать обновления Microsoft Visual C++ 2015-2022 Redistributable (x64) - 14.40.33810 v.14.40.33810.0 Внимание! Скачать обновления ------------------------------ [ ArchAndFM ] ------------------------------ WinRAR 6.20 (64-разрядная) v.6.20.0 Внимание! Скачать обновления -

mimic/n3wwv43 ransomware Помогите поймал шифровальщика плиссс

safety ответил Андрей007090 тема в Помощь в борьбе с шифровальщиками-вымогателями

Записка о выкупе сохранилась? Это может быть такой файл: README_SOLVETHIS.txt с таким содержанием вначале: -

Сергей Специалист подписался на KES вместо шлюза

-

Подскажите, сможет ли KES 12.9.0.384 заменить шлюз? Имеется компьютер, который собирает данные с датчиков (подсеть оборудования на одном интерфейсе), которые должны уйти в БД на сервере Oracle (офисная подсеть на другом интерфейсе). Сисадмин считает, что для защиты компьютера перед ним нужно ставить FireWall с двумя правилами - 1. Разрешающее исходящие на сервер по TCP 1521; 2. Блокирующее всё остальное. Достаточно ли в KES настроить "Сетевой экран" на запрет всего IP-диапазона офисной подсети, а в "Защите от сетевых угроз" настроить исключение для порта, протокола и IP-адреса? Или я что-то не догоняю?

-

Илья X-trail подписался на [РЕШЕНО] черезмерный расход трафика, зависание системы

-

А вот и вода "подъехала". Катунь: во-первых, это красиво! Первопрохождение верховий Катуни на сапе Картинки - просто загляденье. Часами можно сидеть на рафте и просто медитировать... Но, однако, бывает и так: Собственно говоря, за этим сюда и приехали! Порог "Турбина" на Чуе: "Горизонт" тоже на Чуе: И разные прочие покатушки по Катуни: О как бывает! Хочу ещё раз!!! И не раз... UPD: фотки улучшил и перезалил.

-

Ждем фоточки

-

Сергей Специалист присоединился к сообществу

-

vitali86 присоединился к сообществу

-

Dima Green scored 100% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

[РЕШЕНО] черезмерный расход трафика, зависание системы

Илья X-trail ответил Илья X-trail тема в Помощь в удалении вирусов

вот еще сделал образ автозапуска, на всякий случай. может это поможет разобраться кто интернет кушает. я просто не понимаю как мне дальше действовать? ILIA_2025-08-21_11-03-52_v5.0v x64.7z -

Вот эту статью? https://github.com/KARENKING112/max-deep-analysis-of-the-messenger

-

Glacial присоединился к сообществу

-

Помогите поймал шифровальщика плиссс

Андрей007090 ответил Андрей007090 тема в Помощь в борьбе с шифровальщиками-вымогателями

Добрый день вот сделал что написано в правилах - скан и добавить архив плюс два файла (извините за шапку в сообщение про помогите - ознакомился с условиями теперь осведомлен) спасибо virus.rar

.thumb.jpg.e9d7db577ee8b2bfe5a600af1417a4f7.jpg)

.thumb.jpg.f78dd68300259bb791276fbcc01c5cee.jpg)

.thumb.jpg.d45b4dc804b64eb196521f01382b24c1.jpg)

.thumb.jpg.ceb749be7638c4a28091c370ba1ea704.jpg)

.thumb.jpg.da19fd2987d860aa35c309c2b4f1a32a.jpg)