Активность

- Последний час

-

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

safety ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

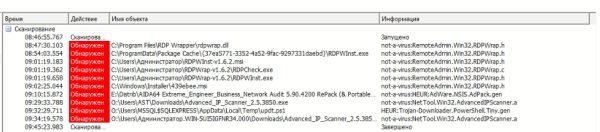

Сделайте, пожалуйста, на этом ПК проверку в KVRT, посмотрим что он найдет -

Morgensternus присоединился к сообществу

-

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

safety ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

Этот файл добавьте в архив с паролем virus, архив загрузите на облачный диск, и дайте ссылку на скачивание здесь. Возможно это файл шифровальщика или как то связан с атакой. 2025-08-06 18:12 - 2025-08-06 18:12 - 001115136 _____ (xDedic INC.) C:\Windows\xDLS.exe --------- Возможно, что запуск шифрования сервера был по сети именно с этого ПК, наверняка серверные диски были подключены как сетевые шары к этому ПК, потому и нет следов запуска на сервере, и затронуты только дополнительные диски. Это не шифровальщик, но аозможно бэкдор и он активен, в автозапуске. R2 xDLService; C:\Windows\xDLS.exe [1115136 2025-08-06] (xDedic INC.) [Файл не подписан] https://www.virustotal.com/gui/file/d00cfb07692ea3d0533f082a14295f7e18383420c2a940a024030c8bad67fb3a -

Drozdovanton присоединился к сообществу

-

Владислав Эпштейн присоединился к сообществу

- Сегодня

-

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

kaje_14 ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

сделал логи FRST и ESVC с ПК который (кажется) был сперва заражен (после которого вирус проник и на файловый сервер). Логи прикрепляю Addition.txt ESVC_DESKTOP-2BNSU92_20250807173502.zip FRST.txt Shortcut.txt -

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

kaje_14 ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

оО забыл прикрепить, вот FRST.txt -

Вирус выключает все брендмауэры и не дает доступа к настрйокам сети, значок сети также отсутствует

thyrex ответил Kavunchik тема в Помощь в удалении вирусов

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе. Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе. 1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением. 2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files. 3. Нажмите кнопку Scan (Сканировать). 4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа. 5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt). 6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообщению. -

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

thyrex ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

FRST.txt не прислали -

А чем системные ножницы не устраивают? Win + Shift + S. Сразу в папку сохраняют. Все как вам нужно.

-

Проверьте ЛС.

-

247 Airport Taxi присоединился к сообществу

-

Temp.rar

-

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

kaje_14 ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

да, этот ПК тоже зашифрован. Кажется был взломан ночью. Вчера я для сотрудника настроил RDP, Windows 10 стоит, со своим дефендором включенным. Сотрудник поработал потом отключился. Я зашел туда, оба учетных записи заблокированы: и Администратор и учетка для сотрудника, тоже с функциями администратора -

Шифровальщик @gotchadec

safety ответил Алексей Новиков тема в Помощь в борьбе с шифровальщиками-вымогателями

Проверьте ЛС. -

файл updt.ps1 так же добавьте в архиве с паролем virus

-

Добрый день, коллеги Подскажите пожалуйста, какие порты должны быть открыты на межсетевом экране, чтобы KES получал обновления от KSC

-

Добрый день, Какие антивирусы сами присмотрели? Какой бюджет? Какой сферы организация? Может быть попадаете под какую-нибудь акцию: https://www.kaspersky.ru/small-to-medium-business-security/special-offers Можете посмотреть сравнения функционала: https://b2b-compare.kaspersky.ru/ Под текущие требования вам должно быть достаточно "Kaspersky Endpoint Security для бизнеса Стандартный", но перед покупкой лицензии рекомендую обязательно установить пробную версию и попробовать антивирус на нескольких устройствах.

-

Организация и настройка работы связки KSC и KES под Astra Linux

Олег Андрианов ответил Олег Андрианов тема в Помощь по корпоративным продуктам

Нашел решение сам. По умолчанию была создана политика для KES 12.2, а на рабочих станциях установлена 12.3 Нужную политику загрузил вручную. Дальше подгрузил ключ, начали обновляться базы. Как всегда все лежало на поверхности... -

Шифровальщик @gotchadec

Алексей Новиков ответил Алексей Новиков тема в Помощь в борьбе с шифровальщиками-вымогателями

что делать? -

-

запустил еще раз проверку KVRT, как закончит, пришлю данные cls1.rar

-

Шифровальщик @gotchadec

safety ответил Алексей Новиков тема в Помощь в борьбе с шифровальщиками-вымогателями

судя по логу KVRT детекты шифровальщика не найдены. -

Эти файлы cls* оба добавьте в архиве без пароля. KVRT гляну сейчас - сэмплы не обнаружены.

-

прохожанка подписался на Какой ав выбрать (и где купить) для организации?

-

Добрый день. Подскажите, пожалуйста, какой антивирус выбрать для организации при следующих условиях: -55 компов, из них 1 макбук -основная работа в 1с, расположенной на удаленном сервере -канал настроен на микротике -сетевые папки расположены на виртуальном сервере -используются виртуальные машины, расположенные на другом виртуальном сервере. Вопросы нубские, предполагаю, но я не спец. Меня озадачили подыскать антивирус, но я заблудилась в предлагаемых вариантах (( хэлп ми, плиз зы: что мне узнать у более знающих, чтобы картина была понятнее?

-

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

safety ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

Attention.hta - это и есть записка о выкупе. Этот ПК тоже зашифрован? + проверьте ЛС. -

прохожанка присоединился к сообществу

-

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

kaje_14 ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

а что именно неправильно? Или я что-то не понял, извините -

Доброго дня! Сегодня столкнулись с проблемой вирус-шифровальщика

kmscom ответил kaje_14 тема в Помощь в борьбе с шифровальщиками-вымогателями

Нужен отчет в соответсвии https://forum.kasperskyclub.ru/topic/65731-pravila-oformleniya-zaprosa-o-pomoschi -

Sandor подписался на Вторжения + торможения + заметное падение fps

-

Вторжения + торможения + заметное падение fps

Sandor ответил Salieri тема в Помощь в удалении вирусов

В логах не видно явных признаков заражения. Видно - для ряда системных устройств не установлены драйверы. Попробуйте с помощью утилиты от Lenovo установить недостающее и при необходимости обновить. Некоторый мусор почистим. Примите к сведению - после выполнения скрипта (возможно) все открытые вкладки браузеров будут закрыты, произойдет выход из аккаунтов, временные файлы, корзина, история браузеров, куки и кэш будут очищены. Отключите до перезагрузки антивирус. Выделите следующий код: Start:: CloseProcesses: SystemRestore: On CreateRestorePoint: HKLM\SOFTWARE\Policies\Microsoft\Windows Defender: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Windows Defender Security Center: Ограничение <==== ВНИМАНИЕ HKLM\Software\Policies\...\system: [EnableSmartScreen] 0 IFEO\'AggregatorHost.exe': [Debugger] C:\WINDOWS\System32\taskkill.exe IFEO\'CompatTelRunner.exe': [Debugger] C:\WINDOWS\System32\taskkill.exe IFEO\'DeviceCensus.exe': [Debugger] C:\WINDOWS\System32\taskkill.exe IFEO\mobsync.exe: [Debugger] systray.exe GroupPolicy: Ограничение ? <==== ВНИМАНИЕ Policies: C:\ProgramData\NTUSER.pol: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Edge: Ограничение <==== ВНИМАНИЕ HKLM\SOFTWARE\Policies\Microsoft\Internet Explorer: Ограничение <==== ВНИМАНИЕ CHR HKLM-x32\...\Chrome\Extension: [kadaohckdkghfaclhjmkmplebcdcnfnp] - <отсутствует Path/update_url> U4 SgrmAgent; отсутствует ImagePath U4 SgrmBroker; отсутствует ImagePath EmptyTemp: Reboot: End:: Скопируйте выделенный текст (правой кнопкой - Копировать). Запустите FRST (FRST64) от имени администратора. Нажмите Исправить (Fix) один раз (!) и подождите. Программа создаст лог-файл (Fixlog.txt). Прикрепите его к своему следующему сообщению. Компьютер будет перезагружен автоматически. Подробнее читайте в этом руководстве.