Активность

- Последний час

-

И после почти 2х-часового перелёта из Красноярска в Горно-Алтайск начинается тема Алтайская! Которая делится на две части: "земля" и "вода". Пешка и сплав. Работать ногами, а потом руками. И всё получилось! 2. Пеший маршрут. Ровно тот же самый, что и в 2016м году, но теперь в хорошую погоду и под ласковым солнышком! Но всё равно вверх-вних никто не отменял. Суммарно набор и сброс высоты составил более 2км. Однако, без груза - его везли добродушные лошадки. Но себя лично и что там в твоём рюкзачке всё равно нужно своими ножками тащить: Но красиво!... Местные "останцы" - ай, хорошо! Всё, почти дошли - озеро Аккем: Долина Ярлу - место какой-то особой магнетической силы. Там всё как-то иначе: небо голубее, трава зеленее, вода вкуснее, а люди - веселее. Как-то так. Неужели та самая Шамбала здесь?... Но нам пора на вертолёт - и на водную часть маршрута. И всё на этом про пешку!

-

1.4. Богучанская ГЭС. Тема гидроэлектростанций у меня уже немного затёрта. Подглядываю в первоисточники... - это уже седьмая(!) ГЭС, на которой мне удалось побывать. Но всё равно - интересно же погулять по таким грандиозным конструкциям! Машинный зал: Ну, и один из главных потребителей произведённого электричества - 1.5. Богучанский алюминиевый завод. И как "вишенка на торте" - железнодорожный мост через Енисей в Красноярске. Ни разу по нему не гулял, на поезде не ездил. Только на катере под мостом проплыл На этом "индустриальная неделя" заканчивается.

-

1.3. Карьер "Восточный" - золотодобыча. Один из самых огромных карьеров в мире. Глубина его почти 900 метров! Если приблизить, то стенки карьера выглядят вполне себе дизайнерски: А по "полкам" породу туда-сюда возят вот такие миниатюрные самосвальчики: Ну, это они с расстояния в полтора километра такие миниатюрные. А вблизи размеры их просто поражают - а для масштаба давайте на трап девочку посадим. Это не Белаз (на котором я в 2023м катался), это какой-то новый 240(?)-тонный китайский самосвал. Про грузоподъёмность могу ошибаться, название модели не запомнил. Но картинка в помощь - поправьте меня, если соврал поделился недостоверной информацией. Почему китаей, а не белорус? Вроде бы Белазы не справляются с уклоном. Не хватает мощи доставать породу с таких глубин...

- Сегодня

-

-

Тем временем пара терабайт фото-видео материалов продолжает обрабатываться, скоро материал пойдёт по интернетам - а я тем временем готов поделиться ещё порцией фоточек о прошедшей поездке. Вернее, не просто "поделиться фоточками", а огласить содержание предстоящих рассказов. И глава-первая называется "Индустриальное". 1.1. Угольный разрез "Назаровский". Там стоит вот такое циклопицеское сооружение: шагающий экскаватор, состоящий из трёх сегментов. Суммарная длина около 500м (полкилометра!), а вес конструкции почти 10 тыс.тонн - о как! Сделано в ГДР На фотке - головная часть конструкции. Вот эти "ковшики" роют песчаную "шапку" (слой породы над угольным пластом) и через примерно полкилометра этот песочек вываливается в отвал. 1.2. Угольный разрез "Березовский". Тоже циклопических размеров - Толщина угольного пласта на месторождении до 60м, посему можете представить каковы размеры вот этих "игрушечных" машинок - Уголь по ленте транспортёра идёт на ГРЭС и предприятие по производству различных угольносодержащих материалов. А общая длина этого транспортёра аж 15 километров! А вот на эту штуку этот шагающий экскаватор мы чуть позже полезем:

-

vekhovlev присоединился к сообществу

-

Поздравляю!

-

то есть можно скачать 45 Гб, поставить на паузу, потом опять

-

staff scored 73% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

Викторина по Kaspersky Machine Learning for Anomaly Detection. Правила

clenup ответил Elly тема в Конкурсы и викторины

Спасибо за викторину 100/100 -

clenup scored 100% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

Андрей007090 подписался на Помогите поймал шифровальщика плиссс

-

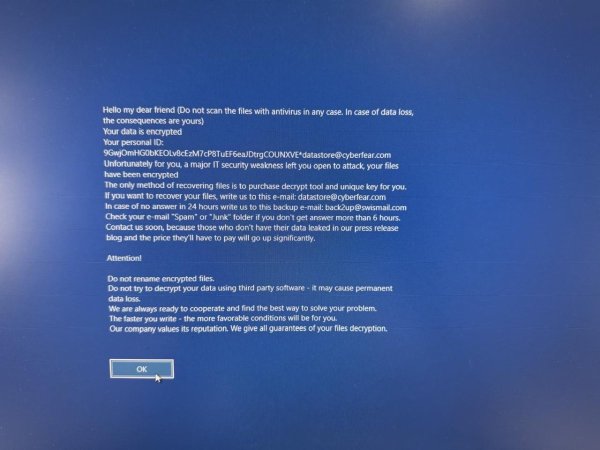

Помогите поймал шифровальщика плиссс

Андрей007090 опубликовал тема в Помощь в борьбе с шифровальщиками-вымогателями

Помогите пожалуйста поймал шифровальщика С и Д диски оба зашифрованы С - переустановил Д остался там все данные что нужны Помогите пожалуйста фото прикрепил Что надо сделать что бы приложить суда коды ошибок или что именно зип архив ? -

Андрей007090 присоединился к сообществу

-

Алексей37 присоединился к сообществу

-

Вирус блокирует доступ к файлам, не виден антивирусам, урезает доступ к системе

Sandor ответил k3eyrun тема в Помощь в удалении вирусов

Исправьте по возможности: Контроль учётных записей пользователя включен Запрос на повышение прав для администраторов отключен ^Рекомендуется включить уровень по умолчанию: Win+R ввести UserAccountControlSettings и Enter^ Malwarebytes version 4.6.17.334 v.4.6.17.334 Внимание! Скачать обновления Process Hacker 2.39 (r124) v.2.39.0.124 Данная программа больше не поддерживается разработчиком. Деинсталлируйте ее, скачайте и установите System Informer. GIGABYTE Control Center 24.12.30.01 v.24.12.30.01 Внимание! Скачать обновления Microsoft Office Стандартный 2007 v.12.0.6612.1000 Данная программа больше не поддерживается разработчиком. Обновите Microsoft Office до последней версии или используйте Office Online или LibreOffice Geeks3D FurMark 1.37.2.0 v.1.37.2.0 Внимание! Скачать обновления Microsoft Office Standard 2007 v.12.0.6612.1000 Данная программа больше не поддерживается разработчиком. Обновите Microsoft Office до последней версии или используйте Office Online или LibreOffice Microsoft Office 2007 Service Pack 3 (SP3) Данная программа больше не поддерживается разработчиком. Обновите Microsoft Office до последней версии или используйте Office Online или LibreOffice 7-Zip 23.01 (x64) v.23.01 Внимание! Скачать обновления ^Удалите старую версию, скачайте и установите новую.^ 7-Zip 2.12.25 v.2.12.25 Внимание! Скачать обновления ^Удалите старую версию, скачайте и установите новую.^ ShareX v.16.1.0 Внимание! Скачать обновления Discord v.1.0.9151 Внимание! Скачать обновления Windscribe v.2.11.11 Внимание! Скачать обновления µTorrent v.3.6.0.47168 Внимание! Клиент сети P2P с рекламным модулем! qBittorrent v.5.0.3 Внимание! Скачать обновления Java 8 Update 421 (64-bit) v.8.0.4210.9 Внимание! Скачать обновления ^Удалите старую версию и установите новую (jre-8u461-windows-x64.exe - Windows Offline (64-bit))^ ---------------------------- [ UnwantedApps ] ----------------------------- Driver Easy 6.1.0 v.6.1.0 Внимание! Подозрение на демо-версию антивредоносной программы, программу для обновления драйверов, программу-оптимизатор или программу очистки реестра. Рекомендуется деинсталляция и сканирование ПК с помощью Malwarebytes Anti-Malware. Возможно Вы стали жертвой обмана или социальной инженерии. Компьютерные эксперты не рекомендуют использовать такие программы. Дополнительные сканирования больше не нужны, просто деинсталлируйте нежелательное ПО. Касаемо Malwarebytes - на ваше усмотрение. Можете либо обновить версию (зеркало есть здесь), либо тоже деинсталлируйте. Два антивируса в системе не нужны. Читайте Рекомендации после удаления вредоносного ПО -

поскольку он теперь обязателен для родительских чатов, взамен Сферума, то лучше обзавестись устройством только под него

-

Вирус блокирует доступ к файлам, не виден антивирусам, урезает доступ к системе

k3eyrun ответил k3eyrun тема в Помощь в удалении вирусов

все сделал, вот файл SecurityCheck.txt -

Вирус блокирует доступ к файлам, не виден антивирусам, урезает доступ к системе

Sandor ответил k3eyrun тема в Помощь в удалении вирусов

Верно, так и должно быть. Отлично! В завершение, пожалуйста: 1. Переименуйте FRST.exe (или FRST64.exe) в uninstall.exe и запустите. Компьютер перезагрузится. Остальные утилиты лечения и папки можно просто удалить. 2. Загрузите SecurityCheck by glax24 & Severnyj, сохраните утилиту на Рабочем столе и извлеките из архива.Запустите из меню по щелчку правой кнопки мыши Запустить от имени администратораЕсли увидите предупреждение от вашего фаервола или SmartScreen относительно программы SecurityCheck, не блокируйте ее работуДождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txtЕсли Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txtПрикрепите этот файл к своему следующему сообщению. -

Вирус блокирует доступ к файлам, не виден антивирусам, урезает доступ к системе

k3eyrun ответил k3eyrun тема в Помощь в удалении вирусов

да, один из способ с powershell помог, но перед первым заходом powershell говорил, что я вошел в систему не с аккаунта администратора (в параметрах мой аккаунт отображается как администратор), но когда я включил powershell с имени администратора все сработало, надеюсь все так и должно было быть -

Вирус блокирует доступ к файлам, не виден антивирусам, урезает доступ к системе

Sandor ответил k3eyrun тема в Помощь в удалении вирусов

Да, с центром обновления есть проблемы, это и по логам видно. Пробуйте исправить несколькими способами, перечисленными здесь и здесь. Результат сообщите. -

Практическое применение Retbleed | Блог Касперского

KL FC Bot опубликовал тема в Новости и события из мира информационной безопасности

Исследователи Маттео Риццо и Энди Нгуен из компании Google опубликовали работу, в которой предложили усовершенствованную атаку Retbleed. Как мы объясняли в одном из предыдущих постов, атака Retbleed эксплуатирует уязвимости в процессорах AMD Zen и Zen 2, а также в процессорах Intel поколений Kaby Lake и Coffee Lake. Аппаратные уязвимости такого рода крайне сложно использовать на практике, из-за чего всевозможные варианты Spectre, а также производные атаки, типа Retbleed, остаются по большому счету теоретическими. Хотя методы борьбы с ними внедряют и создатели процессоров, и разработчики ПО. Суть работы исследователей Google заключается в повышении эффективности атаки Retbleed. Не меняя ничего кардинально в архитектуре атаки, они смоги использовать особенности процессоров AMD Zen 2, чтобы читать произвольные данные из оперативной памяти. Кратко о Retbleed Retbleed, как и Spectre, эксплуатирует особенности так называемой системы предсказания ветвлений центрального процессора. Предсказание ветвлений позволяет процессору выполнять инструкции заранее, не дожидаясь результатов предыдущих вычислений. Иногда предсказание оказывается неправильным, но в норме это должно приводить только к небольшому и незаметному для пользователя замедлению работы программы. Атака Spectre в 2018 году показала, что неправильные предсказания могут быть использованы для кражи секретов. Это возможно благодаря двум ключевым особенностям. Во-первых, систему предсказания ветвлений можно натренировать так, что произойдет обращение к области памяти с секретными данными, и они будут загружены в кэш-память процессора. Во-вторых, был найден способ вытащить эти секретные данные из кэш-памяти по стороннему каналу, измеряя время выполнения определенной инструкции. View the full article -

Вирус блокирует доступ к файлам, не виден антивирусам, урезает доступ к системе

k3eyrun ответил k3eyrun тема в Помощь в удалении вирусов

что то с центром обновления, ну и также во время активности вируса при запусках были удаленны spotify и один лаунчер, но думаю это не критично. А так вроде другие проблемы ушли, раньше было много папок к которым я не мог получить доступа, но сейчас ко всем папкам вроде как доступ есть, антивирусы ничего не находят -

proton Вирус-шифровальщик, вымогатель

safety ответил LexaSLX тема в Помощь в борьбе с шифровальщиками-вымогателями

Хорошо, основное тело бэкдора сохранилось на момент очистки системы, думаю, что KRD все почистил как надо. Object="@Filesystem[6d3ac3b5-871f-7aa2-8a0d-31373afefefd]/ProgramData/Synaptics/Synaptics.exe" Info="Delete" /> В большинстве, остальное что было обнаружено, найдено в карантине FRST, т.е было безопасно для системы. ---------------- судя по контрольному запуску KVRT система очистилась от этой "ереси". <Block0 Type="Scan" Processed="2284" Found="0" Neutralized="0"> Жду ESVC чтобы получить дополнительную инфо о причинах проникновения шифровальщика. -

Вирус блокирует доступ к файлам, не виден антивирусам, урезает доступ к системе

Sandor ответил k3eyrun тема в Помощь в удалении вирусов

Кое-какие недочёты в логах по-прежнему видны, но об этом позже. Какие из проблем сейчас ещё остаются? -

черезмерный расход трафика, зависание системы

Илья X-trail ответил Илья X-trail тема в Помощь в удалении вирусов

-

Пока не планируем.

Пока не планируем. -

rom78 scored 100% in a quiz: Викторина по Kaspersky Machine Learning for Anomaly Detection

-

Вирус-шифровальщик, вымогатель

LexaSLX ответил LexaSLX тема в Помощь в борьбе с шифровальщиками-вымогателями

Сделали проверку KRD и KVRT. Отчеты их работы report_KVRD.zip report_KRD.zip -

Вирус блокирует доступ к файлам, не виден антивирусам, урезает доступ к системе

k3eyrun ответил k3eyrun тема в Помощь в удалении вирусов

вот файлы Так же хотел сказать, что все файлы реестра кроме BUTS.reg смогли внестись в реестр FSS.txt FRST.txt Addition.txt -

черезмерный расход трафика, зависание системы

mike 1 ответил Илья X-trail тема в Помощь в удалении вирусов

Тогда надо разбираться с DNS, т.к. судя по всему есть проблемы на его стороне. Можно сделать chkdsk, sfc /scannow. -

Ошибка 0xc0000017 SystemSettingsAdminFlows.exe

Sandor ответил Libeda тема в Помощь в удалении вирусов

Исправьте по возможности: Брандмауэр Защитника Windows (mpssvc) - Служба работает Отключен доменный профиль Брандмауэра Windows Отключен общий профиль Брандмауэра Windows Отключен частный профиль Брандмауэра Windows Microsoft Office LTSC профессиональный плюс 2021 - ru-ru v.16.0.14332.20651 Внимание! Скачать обновления ^Инструкция по обновлению Microsoft Office.^ NVIDIA GeForce Experience 3.28.0.417 v.3.28.0.417 Данная программа больше не поддерживается разработчиком. Рекомендуется использовать Приложение NVIDIA. AnyDesk v.ad 9.0.7 Внимание! Скачать обновления Microsoft Visual C++ 2015-2022 Redistributable (x64) - 14.42.34438 v.14.42.34438.0 Внимание! Скачать обновления Microsoft Visual C++ 2015-2022 Redistributable (x86) - 14.42.34438 v.14.42.34438.0 Внимание! Скачать обновления WinRAR 7.10 (64-bit) v.7.10.0 Внимание! Скачать обновления Discord v.1.0.9169 Внимание! Скачать обновления Java 8 Update 401 (64-bit) v.8.0.4010.10 Внимание! Скачать обновления ^Удалите старую версию и установите новую (jre-8u461-windows-x64.exe - Windows Offline (64-bit))^ Adobe Acrobat v.23.001.20174 Внимание! Скачать обновления ^Проверьте обновления через меню Справка - Проверить обновления!^ ---------------------------- [ UnwantedApps ] ----------------------------- Кнопки сервисов Яндекса на панели задач v.3.7.9.0 Внимание! Приложение распространяется в рамках партнерских программ и сборников-бандлов. Рекомендуется деинсталляция. Возможно Вы стали жертвой обмана или социальной инженерии. Читайте Рекомендации после удаления вредоносного ПО