Активность

- Последний час

-

Два dwm.exe процесса один из которых скрытый майнер

Garguha опубликовал тема в Помощь в удалении вирусов

Заметил что в простое происходит сильный нагрев и съедается около 20% процессора. После поисков проблем обнаружил 2 dwm.exe процесса один из которых и берёт на себя нагрузку. После прочтения нескольких статей форума не смог лично разобраться в решении проблемы. CollectionLog-2025.07.18-20.40.zip -

Garguha присоединился к сообществу

-

Хабб scored 100% in a quiz: Викторина по Telegram каналу клуба

- Сегодня

-

seadder присоединился к сообществу

-

phobos шифровальщик banta. [restore1_helper@gmx.de].Banta

Sandor ответил RomanK тема в Помощь в борьбе с шифровальщиками-вымогателями

@RomanK, есть расшифровка. Если сохранились зашифрованные данные, обращайтесь. -

phobos .elbie decryptor

Sandor ответил George Ntaskas тема в Помощь в борьбе с шифровальщиками-вымогателями

@George Ntaskas, hi, We have now decryption for your files. -

phobos Шифровальщик .eking

Sandor ответил 08Sergey тема в Помощь в борьбе с шифровальщиками-вымогателями

@08Sergey, здравствуйте! Хорошая новость, появилась расшифровка для Ваших файлов. -

sauron Помощи с шифровальщиком

Павел Бурдейный ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

На экране такое сообщение If you are reading this message, it means that: - your network infrastructure has been compromised, - critical data was leaked, - files are encrypted The best and only thing you can do is to contact us to settle the matter before any losses occurs. If You Want To Restore Them Telegram Us : https://t.me/Cherchil_77777 If You Do Not Receive A Response Within 24 Hours,contact via Tox ID: 07D7265E401740576800D6EFA975466C67889A7A0499884FDBB829DBB00F85254BC35D22D0B3 DESKTOP-PFHIAKO_2025-07-18_18-19-06_v5.0.RC4.v x64.7z -

sauron Помощи с шифровальщиком

safety ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

Хорошо, образ сделайте, но я проверить могу только завтра. -

FRADD.zip

- 4 ответа

-

- tool.btcmine.2812

- winaihservice

-

(и ещё 1 )

C тегом:

-

Помощи с шифровальщиком

Павел Бурдейный ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

Fixlog.txt -

phobos Схватил шифровальщик restore1_helper@gmx.de

Sandor ответил JIEXA тема в Помощь в борьбе с шифровальщиками-вымогателями

@JIEXA, здравствуйте! Ваши расшифрованные файлы. -

Помощи с шифровальщиком

safety ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

1, Выполните скрипт очистки в FRST 2. Соберите образа автозапуска в uVS для проверки драйверов, возможно что они чистые. С расшифровкой файлов, к сожалению, не сможем помочь без приватного ключа. теперь, когда ваши данные был зашифрованыs, примите серьезные меры безопасности: 1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным; 2. установка актуальных обновлений для операционной системы; 3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз; 4. установка надежных паролей для аккаунтов из группы RDP; 5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP; 6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга 7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу 8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист); -

D1mbl scored 100% in a quiz: Викторина по Telegram каналу клуба

-

phobos шифровальщик banta

Sandor ответил Александр_vgau тема в Помощь в борьбе с шифровальщиками-вымогателями

@Александр_vgau, здравствуйте! Ваши расшифрованные файлы.- 2 ответа

-

- banta

- шифровалщик

-

(и ещё 1 )

C тегом:

-

Помощи с шифровальщиком

Павел Бурдейный ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

Что мне дальше делать с этим? -

Помощи с шифровальщиком

safety ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

По очистке системы от файлов шифровальщика: Выполните скрипт очистки в FRST Запускаем FRST.exe от имени Администратора (если не запущен) Копируем скрипт из браузера в буфер обмена, браузер закрываем. Ждем, когда будет готов к работе, Нажимаем в FRST кнопку "исправить". Скрипт очистит систему, и завершит работу c перезагрузкой системы Start:: HKLM-x32\...\Run: [] => [X] Startup: C:\Users\Админ\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\#README.hta [2025-07-18] () [Файл не подписан] HKLM\SOFTWARE\Policies\Mozilla\Firefox: Ограничение <==== ВНИМАНИЕ HKU\S-1-5-21-2312955964-2356314201-1808932627-1001\SOFTWARE\Policies\Google: Ограничение <==== ВНИМАНИЕ S2 luminati_net_updater_win_mediaget_com; "C:/Users/Админ/MediaGet2/Luminati-m/net_updater32.exe" --updater win_mediaget.com [X] 2025-07-18 10:37 - 2025-07-18 10:44 - 000000000 ____D C:\Users\Админ\Desktop\64 Reboot:: End:: После перезагрузки: Добавьте файл Fixlog.txt из папки, откуда запускали FRST, в ваше сообщение Если нужна проверка системы на наличие другого вредоносного кода: Сделайте в uVS дополнительно образ автозапуска. Если антивирус будет блокировать запуск, или получение файла образа - временно отключите защиту антивируса. 1. Скачайте архив с актуальной версией утилиты uVS c зеркала программы отсюда (1) или отсюда(2) (здесь дополнительно встроен архиватор 7zip), распакуйте данный архив с программой в отдельный каталог. 2. запустите из каталога с модулями uVS файл Start.exe (для Vista, W7- W11 выберите запуск от имени Администратора) 3. В стартовом окне программы - нажать "запустить под текущим пользователем". (если текущий пользователь с правами локального администратора) 3.1 Если запросили образ автозапуска с отслеживанием процессов и задач: В главном меню выбираем "Дополнительно" - Твики" - нажимаем "твик 39" и перегружаем систему. После перезагрузки переходим к п.2 и выполняем все действия из 2, 3, (3.1 пропускаем) 4, 5, 6. Если запросили обычный образ автозапуска, переходим сразу к п.4 4. Далее, меню "Файл" / Сохранить Полный образ автозапуска. 5. Дождитесь, пока процесс создания файла образа завершится. Сохраненный файл образа автозапуска (с именем Ваш_компьютер_дата_время*.txt) автоматически добавится в архив 7z. (если используется uVS из зеркала со встроенным архиватором 7z) -

Помощи с шифровальщиком

Павел Бурдейный ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

Не знаю, Это ПК Касса в магазине цифровой техники с базой 1С -

-

Помощи с шифровальщиком

safety ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

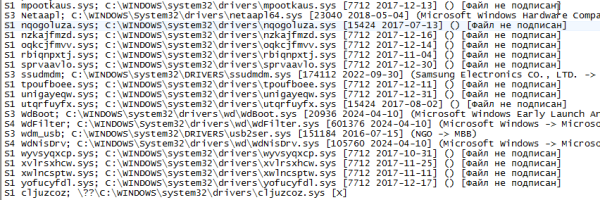

Сэмпл шифровальщика: https://www.virustotal.com/gui/file/5b934bb39c833fac11bfab1804b2f0e5276a7c37166dfe0b05a9ae3f962fad1f?nocache=1 Много драйверов неподписанных в системе, что это может быть? -

Помощи с шифровальщиком

Павел Бурдейный ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

Сейчас -

Ошибка восстановления из резервной копии Astra Linux + MariaDB + KSC 15.3

artem_duck ответил artem_duck тема в Помощь по корпоративным продуктам

Проблема решена, только решение не очень... начать всё сначала Ровно месяц общался с поддержкой, в итоге всё начать с начала по инструкции: https://support.kaspersky.com/KSCLinux/15.3/ru-RU/294125.htm НО сначала выполнить пункты с 1 по 5, потом 7 (установка Web KSC), в конце пункт 6 (Восстановление данных из резервной копии). -

Нужна помощь в удалении вируса Tool.BtcMine.2812

thyrex ответил Durb тема в Помощь в удалении вирусов

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе. Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Толь-ко одна из них запустится на Вашей системе. 1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением. 2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files. 3. Нажмите кнопку Scan (Сканировать). 4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запуще-на программа. 5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt). 6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообще-нию.- 4 ответа

-

- tool.btcmine.2812

- winaihservice

-

(и ещё 1 )

C тегом:

-

CollectionLog-2025.07.18-16.17.zip

- 4 ответа

-

- tool.btcmine.2812

- winaihservice

-

(и ещё 1 )

C тегом:

-

Нужна помощь в удалении вируса Tool.BtcMine.2812

thyrex ответил Durb тема в Помощь в удалении вирусов

Здравствуйте. Запустите AVZ из папки Autologger от имени Администратора по правой кнопке мыши. Выполните скрипт в AVZ (Файл – Выполнить скрипт) begin if not IsWOW64 then begin SearchRootkit(true, true); SetAVZGuardStatus(True); end; QuarantineFile('C:\ProgramData\WinAIHService\WinAIHService.exe',''); DeleteFile('C:\ProgramData\WinAIHService\WinAIHService.exe','64'); RegKeyParamDel('HKEY_LOCAL_MACHINE','Software\Microsoft\Windows\CurrentVersion\Run','Win AIH Service','x64'); DeleteSchedulerTask('Microsoft\Office\Office Persistent Activation'); BC_ImportAll; ExecuteSysClean; BC_Activate; RebootWindows(false); end. Обратите внимание: будет выполнена перезагрузка компьютера. Выполните скрипт в AVZ begin DeleteFile(GetAVZDirectory+'quarantine.7z'); ExecuteFile(GetAVZDirectory+'7za.exe', 'a -mx9 -pmalware quarantine ./Quarantine/', 1, 0, true); end.Отправьте quarantine.7z из папки с распакованной утилитой AVZ с помощью формы отправки карантина или на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: malware в теле письма. Пожалуйста, ЕЩЕ РАЗ запустите Autologger; прикрепите к следующему сообщению НОВЫЕ ло-ги.- 4 ответа

-

- tool.btcmine.2812

- winaihservice

-

(и ещё 1 )

C тегом:

-

Durb подписался на Нужна помощь в удалении вируса Tool.BtcMine.2812

-

Никак не могу удалить. Майнер возвращается после перезапуска системы CollectionLog-2025.07.18-15.25.zip

- 4 ответа

-

- tool.btcmine.2812

- winaihservice

-

(и ещё 1 )

C тегом:

-

Помощи с шифровальщиком

safety ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

здесь все полезное уже зашифровано. 64.zip.[ID-6E9103E8].[Telegram ID @Cherchil_77777].WMRWXK попробуйте из карантина KVRT извлечсь файл 64.exe, антивирусную защиту временно отключить. Файл после извлечение переименовать в 64.vexe, и добавить в архив с паролем virus, Файл архива добавьте в ваше сообщение. Архив с файлом, и сам файл можно удалить и включить защиту. -

Помощи с шифровальщиком

Павел Бурдейный ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

архив загружен, файл удален -

Помощи с шифровальщиком

safety ответил Павел Бурдейный тема в Помощь в борьбе с шифровальщиками-вымогателями

Эту папку заархивируйте с паролем virus, архив добавьте в ваше сообщение. 2025-07-18 10:37 - 2025-07-18 10:44 - 000000000 ____D C:\Users\Админ\Desktop\64 + файл 64.exe попробуйте восстановить из карантина KVRT, файл добавить в архив с паролем virus, и поместить в ваше сообщение.