Активность

- Последний час

-

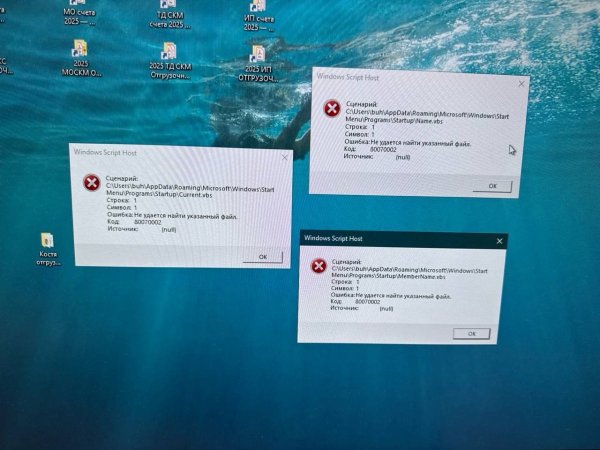

Закройте все программы, временно выгрузите антивирус, файрволл и прочее защитное ПО. Выполните скрипт в AVZ (Файл - Выполнить скрипт): begin QuarantineFile('C:\Users\buh\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Current.vbs', ''); QuarantineFile('C:\Users\buh\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\MemberName.vbs', ''); QuarantineFile('C:\Users\buh\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Name.vbs', ''); DeleteFile('C:\Users\buh\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Current.vbs', '64'); DeleteFile('C:\Users\buh\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\MemberName.vbs', '64'); DeleteFile('C:\Users\buh\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Name.vbs', '64'); ExecuteSysClean; end. Перезагрузите компьютер вручную. После перезагрузки, выполните такой скрипт: begin DeleteFile(GetAVZDirectory+'quarantine.7z'); ExecuteFile(GetAVZDirectory+'7za.exe', 'a -mx9 -pmalware quarantine .\Quarantine\*', 1, 300000, false); end. Полученный архив quarantine.7z из папки с распакованной утилитой AVZ отправьте с помощью этой формы или (если размер архива превышает 10 MB) на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: virus в теле письма. Для контрольной проверки запустите снова AutoLogger. Прикрепите новый CollectionLog.

-

Евгений Шикунов присоединился к сообществу

-

А также удалось покататься на очередном прототипе электромашинки АТОМ - вот она, красавица: "Распашонка" Дизайн торпеды минималистский, всё управление с экрана на руле. Само собой, всё настраивается под водителя. Двери открываются-закрываются по кнопке - отличная штука! Разгон-торможение, управляемость - всё как надо. Я не самый большой спец в автомобилях, но мне показалось, что это вполне себе добротная "электричка". Вот бы ещё в правильный ценовой сегмент ей попасть... Так что, если увидите такую на дорогах своего населённого пункта - не удивляйтесь. Всё на этом про Сочи, пора двигаться дальше...

-

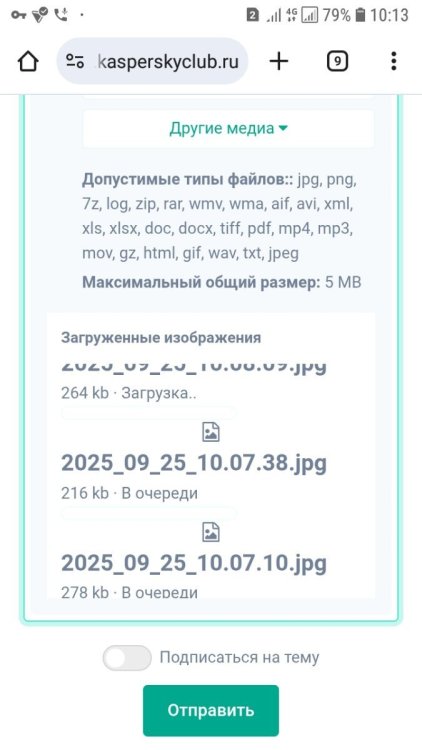

Собрал. CollectionLog-2025.09.25-10.56.zip

-

Kaspersky Internet Security ver 7 не получается активировать

kmscom ответил holger тема в Помощь по персональным продуктам

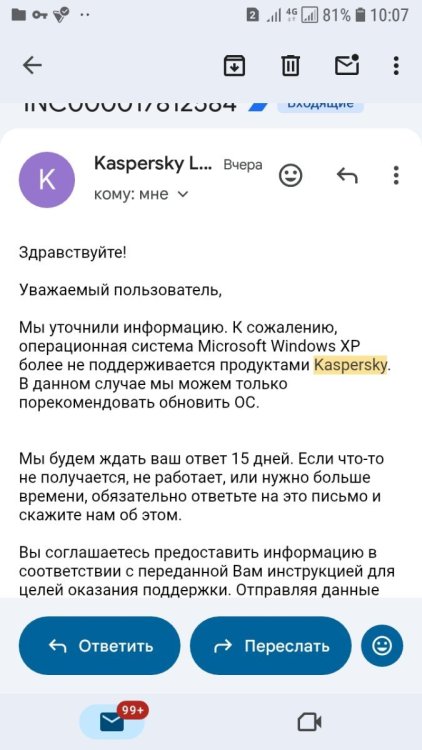

Вам порекомендовали, обновить систему -

-

Итого, это моё юбилейное 12-е кольцо вокруг кратеров и вулканических кальдер! Список "окольцованных" объектов уже приводил вооон там, но, наверное, имеет смысл этот список обновить. Сначала цитату из стародавнего (а зачем новый текст сочинять, если и старый неплох?) -> Ходить "кольца" по вулканическим кратерам и кальдерам - замечательная идея. Уникальные виды во все стороны, даже можно сказать "красотища-360". Подробнее рассказывал в своём исследовании "12 причин почему вулканы круче гор". А теперь список. И номер-1 будет из стародавнего туманного аж 2004 года - 1. Везувий. Да-да! Бывало и такое.. 2. Вулкан Горелый на Камчатке. Обход двух его самых главных кратеров - обязателен. В стародавние годы нам приходилось искать правильное направление движения по кольцу, а сейчас там аж тропа туристическая натоптана. 3. "Кольцо по Ксудачу" - только так я называю этот оглушительно красивейший двухдневный трек по кальдере вулкана Ксудач на Камчатке. 4. Сопка Горшкова - так называется "пупырь" Северного прорыва под Толбачиком. Хоть и мал, но всё равно вулкан! 5. Куикоча, Эквадор. Прогулка вокруг этого пейзажного кратера старого вулкана просто восхитительна. 6. Фудзияма. Волшебно... И ещё два японских вулканических кратера пройдено - 7. Аогашима, кратер Маруяма. Ой какой роскошный остров! 8. Хачижошима-Фуджи. Остров попроще, длинная авиа-стыковка, решили сбегать на местный вулканчик - и прошли его вершину по кругу. 9. Бромо, Индонезия. Ещё одна роскошная прогулка вокруг геометрически конусного вулканического жерла. 10. Келимуту, тоже Индонезия. Мозгоуносительная красотища! "Голубые глаза Келимуту... 11. Таравера, Новая Зеландия - цепочка кратеров, которую мы обошли по кругу почти целиком и полностью. И вот теперь в списке есть номер-12. Кратер вулкана Малый Семячик, Камчатка.

-

faworof522 присоединился к сообществу

-

dwm.exe обращается к https://pastebin.com/raw

Александр Журавлев ответил Александр Журавлев тема в Помощь в удалении вирусов

Проверку с помощью Kaspersky Virus Removal Tool провел. Угроз не обнаружено. Автологгер скачал и запустил. Архив лога прикрепил. Посмотрите, пожалуйста. CollectionLog-2025.09.25-10.31.zip -

Kaspersky Internet Security ver 7 не получается активировать

holger ответил holger тема в Помощь по персональным продуктам

Я , правильно задал Вопрос . Так : 1. WinXP/SP3/32bit. 2. Активен ли мой ключ . 3. Почему я не могу актививировать ? 4. Что означает код ошибки? 5. Что , Вы , можете мне предложить ? Ответа вменяемого я так и не получил . По какой же логике я действовал? Например : Я купил WinXP/Box. ЛИЦЕНЗИОННЫЙ!!! В 2006 Году . С диском в коробке ! В магазине . Активировал в 2025 году . Да !!! Поддержка завершена давно !Но !!! Прогамма активирована , и скачаны все обновления которые , были ДО ! Окончания поддержки ! А , Вотт ! У Великого Господина Касперского НЕ ТАК ! Ибо ... Купил . Поддержка закончилась ВЫКИНЬ.. Плати ЕЩЁ !!! Маркетинг ! Бизнес.РУ ! Тут ещё пока , Скрины загрузишь , через VPN. Ибо Украина !!! Да пожалуйста , так кроме . Бесполезных отговорок НИЧЕГО .! Скриншоты с моей Страны грузятся . 2 часа . Что решат эти скриншоты , да ничего ..... -

dwm.exe обращается к https://pastebin.com/raw

safety ответил Александр Журавлев тема в Помощь в удалении вирусов

Скорее всего система заражена. Необходимо предоставить логи по правилам для анализа и очистки системы. -

Соберите, пожалуйста, ещё раз новый CollectionLog Автологером.

- Сегодня

-

Рекомендации выполнены. Но на учетной записи buh после входа выходит такое. Может учетную запись переустановить?

-

dwm.exe обращается к https://pastebin.com/raw

Александр Журавлев опубликовал тема в Помощь в удалении вирусов

Здравствуйте. Включил компьютер и антивирус начал спамить остановками перехода. Каждые 10 секунд примерно. Пишет следующее: Имя программы: dwm.exe Путь к программе: C:\Windows\System32 Компонент: Веб-Антивирус Описание результата: Запрещено Тип: Вредоносная ссылка Название: https://pastebin.com/raw/TuA6LgKH?t=1758783229 Точность: Точно Степень угрозы: Высокая Тип объекта: Веб-страница Имя объекта: TuA6LgKH?t=1758783229 Путь к объекту: https://pastebin.com/raw Причина: Облачная защита Что можно сделать, чтоб исправить ситуацию? Как-то может заблокировать этот сайт? Или проверить dwm? -

Александр Журавлев присоединился к сообществу

-

Получилось, создал задачи в KSC, после Статус постоянной защиты включился, Спасибо

-

proton Вирус-шифровальщик " etenotra@onionmail.org". Расширение .OrpzB7nM

safety ответил LekTr тема в Помощь в борьбе с шифровальщиками-вымогателями

Зашифрованную систему сканировали Cureit, KVRT или штатным антивирусом? Логи сканирования не сохранились? Скорее всего это Proton, но вот по логам можно было бы с большей определенностью ответить, чем шифровали. Понятно, что все дешифраторы, которые вы использовали, не подходят к вашему случаю шифрования. -

LekTr подписался на Вирус-шифровальщик " etenotra@onionmail.org". Расширение .OrpzB7nM

-

Добрый день. Прошу помочь с расшифровкой файлов после вируса-шифровальщика. Проник через удаленный рабочий стол. Система была переустановлена т.к. перестала работать, восстановить не удалось. Расшифровщики все возможные в интернете перебрал, не подходят. Данные из файла о выкупе: Зашифрованные файлы и файл о выкупе прикладываю. Пароль: virus Зашифрованные файлы.rar Addition.txt FRST.txt

-

LekTr присоединился к сообществу

-

Получился только файл FRST.txt, программа подвисла на 30 минут и не даёт доступа к Addition.txt Логи.7z Дополняю. Addition.7z

-

В завершение: Переименуйте FRST.exe (или FRST64.exe) в uninstall.exe и запустите. Компьютер перезагрузится. Остальные утилиты лечения и папки (в т.ч. из соседней темы) можно просто удалить. Читайте Рекомендации после удаления вредоносного ПО

-

Принято, ограничим количество администраторов. Благодарю за ответы и решения.

-

Принято, сейчас удалим.

-

Подозрительного не видно. Разве что 8 пользователей обладают правами администратора, это много.

-

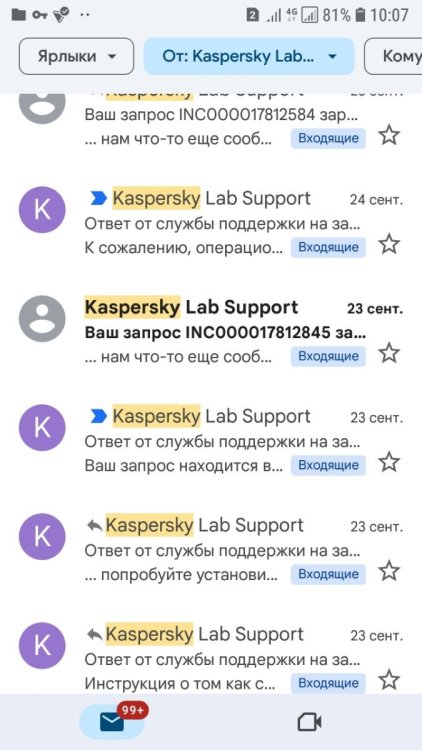

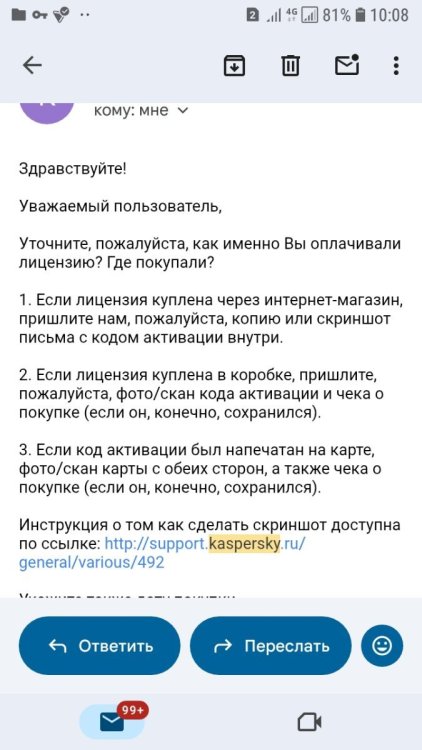

Kaspersky Internet Security ver 7 не получается активировать

kmscom ответил holger тема в Помощь по персональным продуктам

Поэтому нужны скриншоты переписки, для объективности Без них, разговаривать не о чем -

С Днём Рождения!

-

sputnikk подписался на Nano sim или e-sim - что лучше?

-

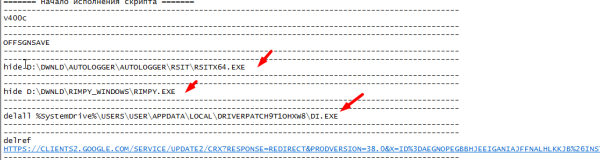

По новым логам FRST: Это надо все удалить, чтобы случайно никто не наступил.

-

Трудности с удалением вируса MEM:Trojan.Win32.SEPEH.gen

safety ответил Hrush тема в Помощь в удалении вирусов

Трудностей с удалением майнера здесь нет. По логу скрипта что я вижу: что скрипт был выполнен в вашей системе: Текущий пользователь: LAPTOP-GK73GE8P\Asus и симптомы заражения ваши: а вот команды, которые выполнены в скрипте совсем другие, которых и в помине нет в том скрипте, что вам предоставлен. соответственно, нет команд, которые должны были вычистить систему: заморозка потоков, выгрузка фейковых процессов, удаление службы вредоноса, и самого тела. Здесь скрин вашего скрипта, который выше в теме. Выполните еще раз указанный для вас скрипт, после перезагрузки добавьте лог выполнения скрипта для контроля. Антивирус Касперского, на момент выполнения скрипта лучше временно отключить. -

полагаю она технически более надёжна. Хотя может сейчас симки не ломаются. Интересно, в ней можно хранить номера? В моей нынешней т2 только 100 номеров, а 15 лет назад помнится было 200 или 300 и кажется ещё хранила смс.